Article 17

Obligation de notification à l'Anssi par les entités

régulées des incidents importants en matière de

cybersécurité, notification aux destinataires des services

et information du public

Cet article prévoit que les entités régulées au titre de la directive NIS 2 doivent notifier à l'Anssi sans retard injustifié les incidents importants qu'elles subissent en matière de cybersécurité ayant un impact sur la fourniture de leurs services. Elles doivent également, sous réserve de plusieurs secrets protégés par la loi, en informer les destinataires de leurs services, voire le public.

La commission a adopté un amendement tendant à :

- définir la notion d'incident « important » qui déclenche une notification à l'autorité nationale de sécurité des systèmes d'information ;

- prévoir que la notification aux destinataires des services touchés par un incident important ou une vulnérabilité critique devra être faite « sans retard injustifié » comme le prévoit la directive, et non « sans délai » tel que l'envisage la rédaction initiale de l'article 17 ;

- supprimer la notion d'incident « critique » qui crée de la confusion en venant s'ajouter à celle d'incident « important » ;

- prévoir les quatre étapes liées à la notification d'un incident important à l'autorité nationale de sécurité des systèmes d'information : alerte précoce dans les 24 heures, notification dans les 72 heures rapport intermédiaire et rapport final ;

- prévoir que l'autorité nationale de sécurité des systèmes d'information fournit, sans retard injustifié et si possible dans les 24 heures suivant la réception de la première notification reçue, une réponse à l'entité émettrice de la notification.

La commission a adopté cet article ainsi modifié.

I. La situation actuelle - alors que l'Anssi est déjà destinataire de nombreuses notifications d'incidents de cybersécurité, la directive NIS 2 renforce ce rôle de CERT national auprès des entités dont elle prévoit la régulation

1) L'Anssi joue déjà un rôle clef en matière de réponses aux incidents en matière de cybersécurité

Comme rappelé dans le commentaire de l'article 5, l'Agence nationale de la sécurité des systèmes d'information (Anssi), rattachée au secrétaire général de la défense et de la sécurité nationale (SGDSN), est l'autorité de sécurité des systèmes d'information en France, même s'il convient également de noter que le ministre de la défense dispose lui aussi de compétences spécifiques en matière de cybersécurité34(*).

L'Anssi s'est dotée en son sein d'un CERT-France qui assure les fonctions de Computer Emergency Response Team (CERT) ou Computer Security Incident Response Team (CSIRT) gouvernemental et national pour la France35(*).

À ce titre, le CERT-France de l'Anssi est notamment destinataire de déclarations d'incidents des opérateurs de services essentiels (OSE) conformément à la loi n° 2018-133 de transposition de la directive NIS 1, des opérateurs d'importance vitale (OIV) concernant leurs systèmes d'information d'importance vitale en vertu de l'article L. 1332-6-2 du code de la défense, des incidents d'origine informatique des opérateurs de communications électroniques en vertu de l'article D. 98-5 du code des postes et des communications électroniques (CPCE) ou encore des éditeurs de logiciels en vertu de l'article L. 2321-4-1 du code de la défense.

Le CERT-France apporte ainsi son appui 24h/24 et 7 jours/7 aux opérateurs d'importance vitale (OIV), aux opérateurs de services essentiels (OSE) mais également aux ministères, aux autorités, et à d'autres organismes publics administratifs dans leurs réponses aux incidents de cybersécurité.

A ce titre, le CERT-France est notamment chargé de :

- détecter les vulnérabilités critiques des systèmes d'information des entités supervisées, notamment via des services d'audits techniques et d'audits automatisés;

- aider à la mise en place de moyens de protection contre d'éventuels incidents cyber futurs ;

- après leur notification, assurer les réponses aux incidents, l'assistance, le soutien, la remédiation et la rédaction et diffusion des bulletins et alertes relatifs à des vulnérabilités permettant de les corriger ;

- favoriser et animer un réseau de confiance, avec différentes entités pour permettre la bonne circulation de l'information, et notamment les connaissances sur les incidents et sur les menaces.

Afin de démultiplier son action, l'Anssi a en outre soutenu la création de CSIRT régionaux, sectoriels et ministériels qui contribuent eux aussi à la notification d'incidents, à l'aide à la remédiation ainsi qu'à la connaissance de la menace.

|

Les CSIRT régionaux, sectoriels et ministériels A l'occasion du plan de relance 2020-2022, l'Anssi a soutenu l'émergence de CSIRT territoriaux, ministériels et sectoriels. Douze CSIRT régionaux ont ainsi été ouverts en métropole, ainsi que trois centres de ressources cyber ultramarins (Nouvelle-Calédonie, Réunion, Territoires français d'Amériques), étape préliminaire à l'ouverture prochaine de leur CSIRT. En lien avec les politiques économiques des territoires, ces structures offrent un premier niveau d'accompagnement aux PME, ETI, collectivités territoriales et associations locales, en assurant les premiers gestes de réponse à incident, en orientant les victimes vers des prestataires et en les coordonnant si nécessaire. Elles les accompagnent aussi dans le dépôt de plainte et les déclarations obligatoires (à la Cnil par exemple) ainsi qu'en matière d'alertes sur les vulnérabilités. Elles conduisent également des missions de prévention vis-à-vis des acteurs sur leurs territoires. Sept CSIRT sectoriels ont également été créés, notamment dédiés aux établissements de santé, à l'enseignement supérieur, au secteur maritime et aux entreprises de défense. Dotés des mêmes capacités que les CSIRT territoriaux, ils se spécialisent dans l'analyse de la menace et des impacts sectoriels aujourd'hui cruciaux pour des organisations à la chaîne d'approvisionnement complexe. 10 CSIRT ministériels viennent compléter ce maillage. Ils agissent au profit des administrations centrales des ministères pour leurs systèmes d'information centraux et apportent, en complément du CERT-France, des services de détection, de réponse à incident et d'analyse de la menace. Enfin, l'Anssi accompagne et contribue à l'InterCERT France, association loi 1901 constituée en novembre 2021, qui vise à renforcer les liens de coopération et à accompagner la montée en maturité des CSIRT français, publics comme privés. Ces réseaux de CSIRT permettent d'accroître le nombre d'entités en France ayant accès à des capacités de prévention, de détection, de partage d'information et de réaction aux incidents. Source : Anssi |

2) Les dispositions prévues par la directive NIS 2 en matière de notification aux CERT nationaux par les entités régulées des incidents importants en matière de cybersécurité, de notification aux destinataires des services et d'information du public

Le point a) du paragraphe 3 de l'article 11 de la directive NIS 2 donne au CSIRT national la tâche de surveiller et d'analyser les cybermenaces, les vulnérabilités et les incidents au niveau national et, sur demande, d'apporter une assistance aux entités « essentielles » et « importantes » concernées pour surveiller en temps réel ou quasi réel leurs réseaux et systèmes d'information.

En matière de notification, le paragraphe 1 de l'article 23 de la directive prévoit que chaque État membre doit veiller à ce que les entités « essentielles » et « importantes » notifient, sans retard injustifié, à son CSIRT, tout incident ayant un impact important sur leur fourniture de service.

En outre, le paragraphe 2 de l'article 23 prévoit que le cas échéant, les États membres veillent à ce que les entités « essentielles » et « importantes » communiquent, sans retard injustifié, aux destinataires de leurs services qui sont potentiellement affectés par une cybermenace importante toutes les mesures ou corrections que ces destinataires peuvent appliquer en réponse à cette menace. Le cas échéant, les entités informent également ces destinataires de la cybermenace importante elle-même.

Le paragraphe 3 de l'article 23 définit la notion d'« incident important ». Un incident est considéré comme important :

- s'il a causé ou est susceptible de causer une perturbation opérationnelle grave des services ou des pertes financières pour l'entité concernée;

- s'il a affecté ou est susceptible d'affecter d'autres personnes physiques ou morales en causant des dommages matériels, corporels ou moraux considérables.

Pour mémoire, le paragraphe 6 de l'article 6 de la directive définit un incident de la façon suivante : « un événement compromettant la disponibilité, l'authenticité, l'intégrité ou la confidentialité des données stockées, transmises ou faisant l'objet d'un traitement, ou des services que les réseaux et systèmes d'information offrent ou rendent accessibles ».

La notion d'incident important a par ailleurs été précisée par le règlement d'exécution (UE) 2024/2690 du 17 octobre 2024.

Le paragraphe 4 de l'article 23 élabore un mécanisme échelonné pour la notification des incidents importants au CSIRT pour les entités « essentielles » et « importantes », lequel comprend :

- une « alerte précoce », sans retard injustifié et en tout état de cause dans les 24 heures après avoir eu connaissance de l'incident important, qui le cas échéant indique si l'on suspecte que l'incident important a été causé par des actes illicites ou malveillants ou s'il pourrait y avoir un impact transfrontière ;

- une « notification d'incident », sans retard injustifié et en tout état de cause dans un délai de 72 heures après avoir eu connaissance de l'incident important, qui le cas échéant met à jour les informations fournies au titre de l'alerte précoce, et fournit une évaluation initiale de l'incident important, y compris de sa gravité et de son impact, et les indicateurs de compromission lorsqu'ils sont disponibles ;

- à la demande du CSIRT, un « rapport intermédiaire » sur les mises à jour pertinentes de la situation ;

- un « rapport final », dans un délai d'un mois, sous réserve que l'incident soit traité ;

- dans le cas contraire, un « rapport d'avancement », dans un délai d'un mois, devant être complété par un rapport final dans un délai d'un mois après le traitement de l'incident.

La directive NIS 2 prévoit également, aux paragraphes 1 et 2 de son article 23 que les entités notifient le cas échéant, et sans retard injustifié, aux destinataires de leurs services les incidents importants susceptibles de nuire à la fourniture de ces services et qu'elles communiquent avec ceux affectés par une cybermenace importante toutes les mesures ou corrections que ces destinataires peuvent appliquer en réponse à cette menace.

Une cybermenace importante est « une cybermenace qui, compte tenu de ses caractéristiques techniques, peut être considérée comme susceptible d'avoir un impact grave sur les réseaux et les systèmes d'information d'une entité ou les utilisateurs des services de l'entité, en causant un dommage matériel, corporel ou moral considérable ».

Enfin, le paragraphe 7 de l'article 23 la directive NIS 2, prévoit, lorsque la sensibilisation du public est nécessaire pour prévenir un incident important ou pour faire face à un incident important en cours, ou lorsque la divulgation de l'incident important est par ailleurs dans l'intérêt public, que le CSIRT d'un État membre peut, après avoir consulté l'entité concernée, informer le public de l'incident important ou exiger de l'entité qu'elle le fasse.

II. Le dispositif envisagé - une transposition qui renvoie trop de paramètres clefs de la notification d'incidents au niveau réglementaire

1) Une obligation de notification des incidents « importants » sans retard injustifié

Chargé à titre principal de transposer les dispositions de l'article 23 de la directive NIS 2, l'article 17 du présent projet de loi prévoit que les personnes mentionnées à l'article 14 ont l'obligation de notifier à l'autorité nationale de sécurité des systèmes d'information (c'est-à-dire l'Anssi, et en son sein le CERT-France) « sans retard injustifié » tout incident ayant un impact « important » sur la fourniture de leurs services.

En vertu de l'article 14, ces obligations s'appliquent :

- Aux entités « essentielles » définies à l'article 8 ou susceptibles d'être désignées au titre de l'article 10 ;

- Aux entités « importantes » définies à l'article 9 ou susceptibles d'être désignées au titre de l'article 10 ;

- Aux administrations de l'État et à leurs établissements publics administratifs qui exercent leurs activités dans les domaines de la sécurité publique, de la défense et de la sécurité nationale ainsi que de la répression pénale, les missions diplomatiques et consulaires française pour leurs réseaux et systèmes d'information ;

- Au Commissariat à l'énergie atomique et aux énergies alternatives pour ses activités dans le domaine de la défense ;

- Aux juridictions administratives et judiciaires.

Alors que le paragraphe 3 de l'article 23 de la directive NIS 2, définit la notion d'« incident important », le premier alinéa de l'article 17 du présent projet de loi ne le définit pas.

Il convient également de noter qu'alors que le paragraphe 4 de l'article 23 de la directive définit quatre étapes de notification au CSIRT national en cas d'incident important - dans les 24 heures, dans les 72 heures, puis rapport intermédiaire et enfin rapport final - le premier alinéa de l'article 17 du présent projet de loi évoque uniquement une notification « sans retard injustifié », les modalités de cette notification et notamment ses délais étant renvoyés au niveau réglementaire.

2) Notification des incidents « importants » aux destinataires des services et au public

Pour prévenir un incident concernant une entité « essentielle » ou une entité « importante », ou pour faire face à un incident en cours, ou lorsque la divulgation de l'incident est dans l'intérêt public, le deuxième alinéa de l'article 17 autorise l'Anssi, après avoir consulté l'entité « essentielle » ou « importante » concernée, à exiger d'elle qu'elle informe le public de l'incident, ou le faire elle-même.

Il s'agit là d'une transposition fidèle du paragraphe 7 de l'article 23 de la directive NIS 2.

3) Obligation de notification des incidents « critiques » et des vulnérabilités « critiques » aux destinataires des services et au public

Le troisième alinéa de l'article 17 et les suivants prévoient que les entités « essentielles » et « importantes » doivent notifier « sans délai » aux destinataires de leurs services :

- les « incidents critiques » susceptibles de nuire à la fourniture de ces services ;

- les « vulnérabilités critiques » affectant leurs services ou les affectant potentiellement, ainsi que les mesures ou corrections, dès qu'elles en ont connaissance, que ces destinataires peuvent appliquer en réponse à cette vulnérabilité ou à cette menace.

La disposition relative aux « incidents critiques » paraît correspondre à la deuxième phrase du paragraphe 1 de l'article 23 de la directive qui dispose que « le cas échéant, les entités concernées notifient, sans retard injustifié, aux destinataires de leurs services les incidents importants susceptibles de nuire à la fourniture de ces services ».

Le fait d'introduire la notion d'« incidents critiques » en lieu et place de la notion d' « incidents importants » prévue par la directive, et du reste reprise au premier alinéa du présent article 17, est toutefois source de complexité et de confusion.

La disposition relative aux « vulnérabilités critiques » paraît quant à elle correspondre au paragraphe 2 de l'article 23 de la directive qui dispose que « les États membres veillent à ce que les entités essentielles et importantes communiquent, sans retard injustifié, aux destinataires de leurs services qui sont potentiellement affectés par une cybermenace importante toutes les mesures ou corrections que ces destinataires peuvent appliquer en réponse à cette menace. Le cas échéant, les entités informent également ces destinataires de la cybermenace importante elle-même ».

Là encore, l'introduction de la notion de « vulnérabilité critique » alors que la directive porte celle de « cybermenace importante » n'est pas pleinement satisfaisante, même si la notion de « cybermenace » ne paraît guère adaptée d'un point de vue légistique.

Enfin, le troisième alinéa de l'article 17 évoque une notification « sans délai » là où la directive prévoit une notification « sans retard injustifié ». Cette différence ne peut être, une nouvelle fois, que source de difficultés.

4) Protection des secrets et des données personnelles

Les dispositions de l'article 17 prévoient que cette obligation de notification des incidents critiques et des vulnérabilités critiques ne s'étend toutefois pas aux informations dont la divulgation porterait atteinte aux intérêts de la défense et de la sécurité nationale.

En cas d'incident critique ou de vulnérabilité critique, les personnes auxquelles s'appliquent les dispositions du présent article 17 peuvent communiquer à l'Anssi la liste des destinataires de leurs services.

L'Anssi tient compte, dans l'usage qu'elle fait de ces informations, des intérêts économiques de ces personnes et veille à ne pas révéler d'informations susceptibles de porter atteinte à leur sécurité et au secret en matière commerciale et industrielle.

En outre, l'ANSSI doit informer la Commission nationale de l'informatique et des libertés (Cnil) de tout incident susceptible d'entraîner une violation de données à caractère personnel.

Il est enfin prévu qu'un décret en Conseil d'État fixe les modalités d'application du présent article 17.

Ce décret précise notamment la procédure applicable et les critères d'appréciation des caractères « important » et « critiques » des incidents et vulnérabilités ainsi que les délais de notification des incidents et des vulnérabilités.

III. La position de la commission - de nombreuses modifications destinées à adopter une rédaction plus complète, plus claire et plus conforme aux dispositions de la directive NIS 2

Si la rédaction proposée pour l'article 17 assure globalement une transposition correcte de l'article 23 de la directive NIS 2, la commission spéciale a toutefois considéré que de nombreuses dispositions clefs de cet article étaient renvoyées au niveau réglementaire alors qu'il paraissait plus judicieux de les faire figurer directement dans la loi dans un souci de clarté juridique.

En outre, plusieurs notions ou définitions lui ont paru devoir être précisées ou corrigées pour éviter toute confusion et permettre une meilleure sécurité juridique.

1) Préciser la notion d'« incident important » pour éviter toute ambiguïté.

La notion d'incident important est essentielle pour la bonne application de l'article 17 car c'est lorsqu'un incident est qualifié d'« important » que l'entité régulée doit le notifier à l'Anssi.

Il est donc souhaitable d'inscrire dans la loi la définition précise d'ores-et-déjà prévue par le paragraphe 3 de l'article 23 qui dispose qu'un incident est considéré comme important :

- s'il a causé ou est susceptible de causer une perturbation opérationnelle grave des services ou des pertes financières pour l'entité concernée;

- s'il a affecté ou est susceptible d'affecter d'autres personnes physiques ou morales en causant des dommages matériels, corporels ou moraux considérables.

La commission spéciale a adopté en ce sens l'amendement COM 106 du rapporteur Patrick Chaize.

2) Introduire les délais prévus par la directive : 24 heures, 72 heures, rapport intermédiaire et rapport final

Comme rappelé supra, alors que le paragraphe 4 de l'article 23 de la directive définit quatre étapes de notification au CSIRT national en cas d'incident important - dans les 24 heures, dans les 72 heures, puis rapport intermédiaire et enfin rapport final - le premier alinéa de l'article 17 du présent projet de loi évoque uniquement une notification « sans retard injustifié » à l'Anssi.

Or ces délais inscrits dans la directive sont le fruit d'un compromis longuement débattu entre les colégislateurs européens lors de l'adoption de la directive.

S'il semble légitime de recourir à la voie réglementaire pour prévoir les modalités pratiques de cette obligation, il est indispensable que le projet de loi respecte la lettre de la directive NIS 2 concernant ces délais.

De fait, d'éventuelles législations hétérogènes entre États membres sur la procédure de notification complexifieraient considérablement l'application du texte pour les entreprises qui sont présentes dans plusieurs États.

La commission spéciale a par conséquent adopté l'amendement COM 106 du rapporteur Patrick Chaize qui prévoit que les personnes mentionnées à l'article 14 soumettent à l'autorité nationale de sécurité des systèmes d'information (c'est-à-dire l'Anssi) :

- sans retard injustifié et en tout état de cause dans les vingt-quatre heures après avoir eu connaissance de l'incident important, une alerte précoce qui, le cas échéant indique s'il est suspecté que l'incident important a été causé par des actes illicites ou malveillants ou s'il pourrait avoir un impact hors du territoire national ;

- sans retard injustifié et en tout état de cause dans un délai de soixante-douze heures après avoir eu connaissance de l'incident important, une notification d'incident qui, le cas échéant, met à jour les informations fournies au titre de l'alerte précoce, et fournit une évaluation initiale de l'incident important, y compris de sa gravité et de son impact, et les indicateurs de compromission lorsqu'ils sont disponibles ;

- à la demande de l'autorité nationale de sécurité des systèmes d'information, un rapport intermédiaire sur l'évolution de la situation ;

- un rapport final au plus tard un mois après la notification d'incident, sous réserve que l'incident soit traité ;

- dans le cas contraire, un rapport d'avancement, dans un délai d'un mois, devant être complété par un rapport final dans un délai d'un mois après le traitement de l'incident.

3) Prévoir une obligation de réponse de l'Anssi sans retard injustifié

Le paragraphe 5 de l'article 23 prévoit que le CSIRT ou l'autorité compétente fournissent, sans retard injustifié et si possible dans les 24 heures suivant la réception de l'alerte précoce visée au point a) du paragraphe 4, une réponse à l'entité émettrice de la notification, y compris un retour d'information initial sur l'incident important et, à la demande de l'entité, des orientations ou des conseils opérationnels sur la mise en oeuvre d'éventuelles mesures d'atténuation.

Or cette obligation n'a pas été reprise à l'article 17 assurant la transposition de l'article 23 de la directive.

Beaucoup d'obligations sont mises à la charge des entités régulées par le titre II du présent projet de loi, et en particulier les entreprises et les collectivités territoriales.

C'est pourquoi il est important, par parallélisme, d'inscrire également dans la loi les obligations qui incombent à l'Anssi vis-à-vis des entités régulées.

C'est pourquoi il est apparu souhaitable à la commission spéciale d'introduire à l'article 17 un alinéa indiquant que « l'autorité nationale de sécurité des systèmes d'information fournit, sans retard injustifié et si possible dans les 24 heures suivant la réception de la première notification reçue, une réponse à l'entité émettrice de la notification, y compris un retour d'information initial sur l'incident important et, à la demande de l'entité, des orientations ou des conseils opérationnels sur la mise en oeuvre d'éventuelles mesures d'atténuation », ce qui a été fait par l'amendement COM 106 du rapporteur Patrick Chaize

4) Supprimer la notion d'incident « critiques », source de confusion

Toujours à l'article 17, la commission spéciale a supprimé grâce à l'amendement COM 106 du rapporteur Patrick Chaize la notion d'incidents « critiques », pour se limiter à la seule notion d'incidents « importants » prévue par la directive.

Rajouter cette catégorie supplémentaire était source de confusion et donc d'insécurité juridique.

Enfin, au troisième alinéa, la commission spéciale a prévu que la notification aux destinataires des services touchés par un incident important ou une vulnérabilité critique devrait être faite « sans retard injustifié » comme le prévoit la directive, et non « sans délai » tel que l'envisageait la rédaction initiale de l'article 17, cette différence pouvant, là encore, être potentiellement source de difficultés.

La commission a adopté cet article ainsi modifié.

Article 18

Détermination des critères

territoriaux pour l'application aux offices et aux bureaux d'enregistrement des

noms de domaine

Cet article vise à définir par des critères territoriaux de compétence les offices d'enregistrement et les bureaux d'enregistrement auxquels s'appliquent les dispositions de la section 3 « Enregistrement des noms de domaine ».

La commission a adopté cet article sans modification.

I. La situation actuelle - la directive NIS 2 impose des obligations aux offices et aux bureaux d'enregistrement en matière et collecte et de mise à jour des données d'enregistrement des noms de domaine

La directive NIS 1 ne prévoyait pas, dans son champ d'application, d'obligations pour les bureaux d'enregistrement, ni de dispositions relatives à la sécurisation des noms de domaines génériques.

Au niveau national, le seul cadre juridique existant relatif aux noms de domaine est aujourd'hui celui prévu par aux articles L. 45 à L. 45-8 du code des postes et des communications électroniques (CPCE). Il porte uniquement sur l'enregistrement et l'attribution des noms de domaine de premier niveau (ex : « .fr », cf. explications dans l'encadré infra).

La directive NIS 2 opère un changement important en intégrant à son article 28 les offices d'enregistrement pour ce qui concerne les obligations de sécurisation, et les bureaux d'enregistrement pour ce qui relève de la collecte et de la mise à jour des données d'enregistrement des noms de domaine.

L'objectif de cet article 28 est de permettre aux autorités chargées de la sécurité des systèmes d'information ou aux autorités judiciaires de pouvoir accéder, à leur demande et dans un délai maximal de 72 heures, à des données exactes permettant d'identifier le propriétaire d'un nom de domaine en cas d'incident de cybersécurité et, dans le même temps, d'harmoniser les règles au niveau européen.

Dans cette perspective, l'article 28 prévoit que les États membres doivent imposer aux offices d'enregistrement de collecter et de conserver certaines données d'enregistrement des noms de domaine (nom du titulaire, point de contact, nom du domaine...) et organiser l'accès à ces données aux autorités légitimes, ainsi que la publicité des procédures prévues à cet effet.

L'article 28 de la directive prévoit également que les États membres doivent prendre des mesures pour s'assurer de la fiabilité des serveurs et des bases de données des offices d'enregistrement des noms de domaine.

|

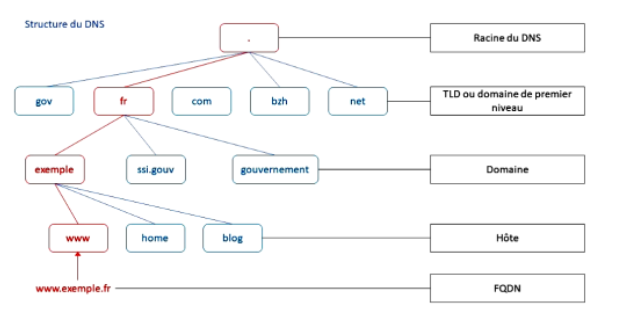

Le système de nom de domaine, les offices d'enregistrement et les bureaux d'enregistrement Le « Domain Name System » (système de nom de domaine) ou DNS est un service permettant de faire correspondre un nom de domaine à une adresse IP (Internet Protocol) - le numéro attribué à titre permanent ou provisoire à chaque périphérique relié à Internet, adresse qui prend la forme d'une suite de numéros (par exemple, « 45.60.12.53 ») et est compréhensible par une machine. Le nom de domaine (URL ou Uniform Resource Locators, « localisateur uniforme de ressource », sous la forme « exemple.fr »), plus facile à retenir et à retranscrire pour l'internaute, constitue l'alias alphanumérique de l'adresse IP. Les machines appelées serveurs de nom de domaine (ou serveurs DNS) permettent d'établir la correspondance entre le nom de domaine et l'adresse IP des machines d'un réseau. Le système DNS s'appuie sur une structure arborescente. L'ensemble des noms de domaine constituent ainsi un arbre inversé où chaque noeud est séparé du suivant par un point. On appelle « nom de domaine » chaque noeud de l'arbre. Le nom absolu, correspondant à l'ensemble des étiquettes des noeuds d'une arborescence, séparées par des points, et terminé par un point final, est appelé adresse FQDN (Fully Qualified Domain Name). À titre d'exemple, « legifrance.gouv.fr. » constitue une adresse FQDN. Lorsqu'une requête relative à un nom de domaine est effectuée, des serveurs sont successivement interrogés pour retrouver l'adresse IP correspondante. Si l'on cherche par exemple le nom de domaine « exemple.fr », dans un premier temps, un serveur racine est interrogé, qui renvoie vers le serveur faisant autorité pour le domaine de premier niveau, appelé le Top Level Domain ou extension (« .fr » dans l'exemple). Dans un second temps, le serveur autorité de premier niveau renvoie l'adresse du serveur faisant autorité sur le second niveau (ici, « exemple.fr »), et cela jusqu'à ce que la requête soit résolue. Le domaine de premier niveau est, dans le système de noms de domaine internet, un sous-domaine de la racine. Il est possible de les distinguer en trois principales catégories : - domaine de premier niveau spécial (à des fins techniques, tel le « .arpa » relatif aux paramètres d'adressage et de routage) ; - domaines de premier niveau nationaux (correspond à un pays ou un territoire de celui-ci. Ex : « .fr », « .nc ») ; - domaines de premier niveau génériques (correspond en général à un secteur d'activité). Ces domaines se divisent en domaines génériques non parrainés (« .net », « .org » pour les organisations à but non lucratif, « .com » pour les organisations à but lucratif, « .pro » etc...) et en domaines génériques parrainés (« .gov » pour les organismes gouvernementaux américains). Chaque domaine de premier niveau est géré par une organisation qui est chargée d'allouer (éventuellement de manière commerciale) ses sous-domaines, aussi appelée office d'enregistrement. Cet office d'enregistrement est une entité à laquelle un domaine de premier niveau spécifique a été délégué et qui est responsable de l'administration du domaine de premier niveau, y compris de l'enregistrement des noms de domaine relevant du domaine de premier niveau et du fonctionnement technique du domaine de premier niveau, notamment l'exploitation de ses serveurs de noms, la maintenance de ses bases de données et la distribution des fichiers de zone du domaine de premier niveau sur les serveurs de noms, que ces opérations soient effectuées par l'entité elle-même ou qu'elles soient sous-traitées, mais à l'exclusion des situations où les noms de domaine de premier niveau sont utilisés par un registre uniquement pour son propre usage. À titre d'exemple, en application de l'article L. 45 du code des postes et des communications électronique, l'office d'enregistrement en charge du domaine de premier niveau du « .fr » est l'Association française pour le nommage Internet en coopération (AFNIC), qui agit sur délégation du ministre chargé des communications électroniques. Dans cet environnement, les bureaux d'enregistrement, qui sont des entités fournissant des services d'enregistrement de noms de domaine, exercent leur activité d'intermédiaire auprès de l'office d'enregistrement d'une part et des professionnels et particuliers d'autre part. Ils sont accrédités par les offices d'enregistrement à cette fin. À titre d'illustration, l'AFNIC répertorie comme bureaux d'enregistrement Orange, SFR (pour les fournisseurs d'accès à internet), Gandi, OVH ou bien encore Nameshield. Source : Étude d'impact du projet de loi |

II. Le dispositif envisagé - critères territoriaux pour définir l'application de la présente section aux offices d'enregistrement et aux bureaux d'enregistrement des noms de domaine

La section 3 « Enregistrement des noms de domaine » du titre II du projet de loi, qui correspond aux articles 18 à 22 du projet de loi, est entièrement consacrée à la transposition de l'article 28 de la directive NIS 2 concernant l'enregistrement des noms de domaine.

A noter que cette section 3 ne modifie pas les articles L. 45 à L. 45-8 du code des postes et des communications électroniques (CPCE), dont l'objet et le champ d'application sont différents de ceux visés par l'article 28 de la directive NIS 2.

L'article 18 prévoit que les offices d'enregistrement de noms de domaine et les bureaux d'enregistrement de noms de domaine ainsi que les agents agissant pour le compte de ces derniers qui satisfont à l'une des conditions prévues à l'article 11 sont soumis aux dispositions de la présente section 3 « Enregistrement des noms de domaine ».

1) Les offices d'enregistrement des noms de domaine et les critères d'application de la présente section 3

Pour mémoire, le 2° de l'article 6 du présent projet de loi définit un office d'enregistrement comme « une entité à laquelle un domaine de premier niveau spécifique a été délégué et qui est responsable de l'administration de ce domaine, y compris de l'enregistrement des noms de domaine en relevant et de son fonctionnement technique, notamment l'exploitation de ses serveurs de noms, la maintenance de ses bases de données et la distribution de ses fichiers de zone sur les serveurs de noms, que ces opérations soient effectuées par l'entité elle-même ou qu'elles soient sous-traitées, mais à l'exclusion des situations où les noms de domaine de premier niveau sont utilisés par un registre uniquement pour son propre usage ».

Le 3° du I de l'article 11 dispose qu'il faut, pour que les dispositions de la présente loi s'appliquent aux offices d'enregistrement :

- qu'ils aient leur établissement principal sur le territoire national ;

- ou, s'ils sont établis hors de l'Union européenne mais offrent leurs services sur le territoire national, qu'ils aient désigné un représentant établi sur le territoire national.

2) Les bureaux d'enregistrement des noms de domaine et les critères d'application de la présente section 3

Pour mémoire, le deuxième alinéa de l'article 6 définit un bureau d'enregistrement comme « une entité fournissant des services d'enregistrement de noms de domaine ».

S'agissant des bureaux d'enregistrement et des agents agissant pour le compte de ces derniers, les obligations du titre II concernent :

- ceux qui ont leur établissement principal sur le territoire national ;

- ou ceux qui ont désigné un représentant établi sur le territoire national, s'ils sont établis hors de l'Union européenne mais offrent leurs services sur le territoire national.

Le III de l'article 11 précise que l'établissement principal s'entend du lieu :

- où sont principalement prises les décisions relatives aux mesures de gestion des risques en matière de cybersécurité ;

- ou, à défaut, le lieu où les opérations de cybersécurité sont effectuées ;

- ou, à défaut, l'établissement comptant le plus grand nombre de salariés dans l'Union européenne.

S'agissant de la notion de représentant, celle-ci est définie au 5° de l'article 6 comme « une personne physique ou morale établie dans l'Union qui est expressément désignée pour agir pour le compte d'un fournisseur de services de système de nom de domaine, d'un registre de noms de domaine de premier niveau, d'une entité fournissant des services d'enregistrement de noms de domaine [...] qui peut être contacté par une autorité compétente ou un centre de veille, d'alerte et de réponse aux attaques informatiques (CERT) à la place de l'entité elle-même concernant les obligations incombant à ladite entité en vertu de la présente loi ».

III. La position de la commission - un article destiné à établir les critères territoriaux pour l'application des dispositions de la section 3 aux offices et aux bureaux d'enregistrement

Le présent article 18 établit, en faisant référence aux dispositions de l'article 11, les critères territoriaux d'application aux offices d'enregistrement et aux bureaux d'enregistrement des dispositions de la section 3 « Enregistrement des noms de domaine » qui vient transposer les dispositions de l'article 28 de la directive NIS 2.

Il constitue donc une mesure de transposition nécessaire et n'appelle pas de commentaires de la part de la commission spéciale.

La commission a adopté cet article sans modification.

* 34 Les compétences du ministre de la défense en matière de cybersécurité sont prévues par la sous-section 4 de la section 2 du chapitre Ier du titre Ier du livre IV du code de la défense.

* 35 Les deux notions de CERT et de CSIRT ont le même sens et sont utilisés indifféremment.