J. ARTICLE L. 1332-14 À L. 1332-19 NOUVEAUX - SANCTIONS ET MISE EN PLACE D'UNE COMMISSION DES SANCTIONS

Les alinéas 76 à 94 remplacent le régime de sanctions pénales de l'article L. 1332-7 du code de la défense par un dispositif de sanctions administratives. Ces dernières seront prononcées par une commission des sanctions en cas de non-respect des obligations prévues par l'article 1er (article L. 1332-15 nouveau).

Aux termes de l'article L. 1332-16 nouveau, cette commission est composée d'un membre du Conseil d'État désigné par le vice-président du Conseil d'État et qui assure la présidence de la commission, d'un membre de la Cour de cassation désigné par le premier président de la Cour de cassation, d'un membre de la Cour des comptes désigné par le premier président de la Cour des comptes, et de 3 personnalités qualifiées nommées par le Premier ministre en raison de leurs compétences dans le domaine de la sécurité des activités d'importance vitale

Elle statue de manière impartiale, sur la base des rapports de contrôle, après avoir entendu l'opérateur ou son représentant.

L'alinéa 88 du présent article introduit un article L. 1332-17 qui fixe le plafond des amendes pouvant être prononcées à 10 millions d'euros ou 2 % du chiffre d'affaires annuel. Ces niveaux de sanction sont identiques à ceux prévus par l'article 34 de la directive (UE) 2022/2555 du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union, modifiant le règlement (UE) n° 910/2014 et la directive (UE) 2018/1972 et abrogeant la directive (UE) 2016/1148 (NIS2).

L'article L. 1332-18 nouveau prévoit en outre que la commission peut ordonner la publication de la sanction, les frais étant à la charge de la personne sanctionnée.

Les administrations de l'État et ses établissements publics administratifs de même que les collectivités territoriales, leurs groupements et leurs établissements publics administratifs sont exclus du champ des OIV pouvant être sanctionnés par des amendes administratives en cas de manquement aux obligations qui leur incombent.

K. ARTICLES L. 1332-20 À L. 1332-22 NOUVEAUX - MARCHÉS PUBLICS ET CONTRATS DE CONCESSIONS RELATIVES À LA SÉCURITÉ DES ACTIVITÉS D'IMPORTANCE VITALE

Les alinéas 97 à 103 visent à permettre aux opérateurs d'importance vitale de recourir aux régimes dérogatoires inscrits dans le code de la commande publique, qui exonèrent notamment de l'obligation de publicité et de mise en concurrence, pour certains de leurs marchés (dispositif prévu par le titre II du livre V de la deuxième partie du code de la commande publique) et contrats de concessions (dispositif prévu par le I du livre II de la troisième partie du code de la commande publique).

Le recours à ces dérogations n'est possible que sous deux conditions cumulatives :

- d'une part, ces marchés ou concessions doivent concerner « la conception, la qualification, la fabrication, la modification, la maintenance ou le retrait des structures, équipements, systèmes, matériels, composants ou logiciels nécessaires à la protection des infrastructures critiques de l'opérateur ou dont le détournement de l'usage porterait atteinte aux intérêts essentiels de l'État » ;

- d'autre part, « cette protection ou la prévention de ce détournement d'usage ne peuvent être garanties par d'autres moyens ».

III. LA POSITION DE LA COMMISSION - UNE TRANSPOSITION NÉCESSAIRE QUI PERMETTRA DE REHAUSSER LE NIVEAU DE PROTECTION ET DE RÉSILIENCE DES INFRASTRUCTURES CRITIQUES

Plutôt que de créer un dispositif ad hoc, source de complexité pour les opérateurs déjà soumis au système actuel de SAIV, le présent projet de loi procède à une actualisation de ce dernier. Il conserve sa terminologie, sans adopter celle issue de la directive du 14 décembre 2022. Cette approche ne pose pas de difficulté, dès lors que le champ couvert par le projet de loi inclut celui de la directive et reprend toutes les obligations qu'elle prévoit, comme l'a souligné le Conseil d'État dans son avis du 6 juin 20247(*). Le choix du Gouvernement de s'appuyer sur le dispositif existant est opportun dès lors que celui-ci est connu et maîtrisé par les opérateurs concernés, dont le champ ne devrait de surcroît pas évoluer significativement.

D'une manière générale, les services de l'État entendus en audition ont par ailleurs relevé que les obligations nouvelles incombant aux OIV se traduiront par une augmentation de leur charge de travail. En dépit d'un contexte budgétaire contraint, la question de l'adaptation de leurs moyens, notamment humains, devra être prise en compte.

Le rapporteur a par ailleurs veillé à ce que toute surtransposition soit évitée. À cet égard, il considère que les dispositions qui ne figuraient pas dans la directive REC se justifient au regard de l'objectif de protection et de résilience des activités essentielles à la Nation.

Ainsi, s'agissant du champ d'application, l'extension de l'essentiel des dispositions du présent article 1er aux opérateurs « régaliens » se justifie pour deux raisons. D'une part car ces opérateurs sont déjà soumis au dispositif actuel de SAIV, que le présent projet de loi ne fait qu'actualiser et compléter, et d'autre part, car leur exclusion aurait conduit à les soumettre à des exigences moindres alors que leurs activités revêtent, par essence, un caractère stratégique.

S'agissant des définitions figurant à l'article 1er, dans son avis précité, le Conseil d'État a regretté l'absence de définition de la notion de « résilience », alors que son acception dans la directive diffère de l'usage courant en raison de la prise en compte, dans la définition donnée par la directive REC, des notions de prévention et de protection. Il peut en outre être relevé que le présent article 1er impose aux opérateurs d'importance vitale l'adoption de mesures de résilience (alinéa 22), intégrées dans le plan de résilience opérateur, ou encore de mesures de protection et de résilience inscrites dans les plans particuliers de résilience (alinéa 32). À l'initiative des rapporteurs, la commission spéciale a ainsi adopté un amendement COM-83 visant à en introduire la définition au sein de l'article 1er afin d'en renforcer la clarté.

De même, constatant que la notion d'« incident » est au coeur du titre Ier du projet de loi - dont l'objectif est de renforcer la protection et la résilience des infrastructures critiques face aux incidents -, la commission spéciale, sur proposition des rapporteurs, a adopté un amendement COM-82 visant à en préciser la définition.

S'agissant des obligations qui incomberont aux OIV, d'une manière générale, les évolutions inscrites dans le présent article, qui consacrent le passage d'une logique de protection à une logique de résilience, vont dans le bon sens.

Contrairement à la directive, qui s'en tient aux plans élaborés à l'échelle des opérateurs eux-mêmes (plans de résilience), il est prévu que le dispositif national conserve les plans détaillés pour chaque point d'importance vitale. Ce modèle à deux niveaux, garantit un niveau d'exigence élevé pour les opérateurs les plus sensibles.

Par deux amendements COM-87 et COM-89 portés par les rapporteurs, le mécanisme d'astreinte journalière prévu aux alinéas 26 et 36 a été précisé. Il est désormais explicitement indiqué que cette astreinte pourra s'appliquer dès l'expiration du délai fixé dans la mise en demeure adressée par l'autorité administrative.

Le rapporteur Hugues Saury constate que l'article 12 de la directive REC ne prévoit pas la réalisation d'une analyse des dépendances par les entités critiques. Il considère cependant que cette mesure participe pleinement de l'objectif poursuivi tant par la directive que par le présent projet de loi.

Le contenu de cette analyse pourrait cependant être complété. La rédaction actuelle, limitée aux « chaînes d'approvisionnement » pourrait laisser entendre qu'elle ne concerne que les matières premières. Or les OIV peuvent également être très fortement dépendants de leurs sous-traitants. C'est pourquoi, à l'initiative des rapporteurs, la commission spéciale a adopté un amendement COM-88 visant à étendre à l'analyse des dépendances devant être réalisée par les OIV à la chaîne de sous-traitance.

S'agissant de l'obligation de notification des incidents prévue à l'article L. 1332-7 du code de la défense (nouveau), la commission a adopté un amendement COM-90 rectifié des rapporteurs prévoyant, d'une part, que la notification d'incident doit intervenir au plus tard 24 heures après que l'opérateur en a pris connaissance, et d'autre part que le décret en Conseil d'État mentionné à l'alinéa 44 déterminera l'ensemble des conditions de mise en oeuvre de cette obligation de notification. Ce décret pourra notamment établir des exceptions liées à la protection du secret de la défense nationale et préciser la nature des incidents devant être signalés à l'autorité administrative.

Par ailleurs, sur proposition des rapporteurs, la commission a adopté un amendement COM- 92 visant à étendre l'applicabilité du moyen de démontrer la conformité aux règles de sécurité, prévue à l'article 15 du présent projet de loi, aux opérateurs d'importance vitale qui ne sont ni soumis à la directive « NIS 2 » en tant qu'entité essentielle ou importante, ni soumis à la directive « REC ».

Enfin, le régime de sanctions prévu par l'article 1er reposant sur des sanctions administratives, apparaît plus opérant que les sanctions pénales actuelles qui n'ont jamais été appliquées.

Il offre en outre de meilleures garanties aux opérateurs justiciables, avec la création d'une commission des sanctions. Afin d'en renforcer les garanties d'indépendance, la commission spéciale a adopté un amendement COM-94 des rapporteurs prévoyant que les 3 personnalités qualifiées siégeant au sein de cette commission ne seront pas exclusivement nommées par le Premier ministre mais respectivement par le Premier ministre, le président de l'Assemblée nationale et le président du Sénat.

Par ailleurs, si les plafonds de sanctions fixés par le présent article apparaissent élevés au regard de ceux qui ont pu être retenus dans d'autres États membres ayant déjà transposé la directive REC, ceux-ci se justifient pour deux raisons. D'une part, il est nécessaire que ces plafonds de sanctions aient un effet dissuasif. D'autre part, ces niveaux de sanctions sont alignés sur ceux prévus par la directive NIS 2, avec laquelle la directive REC doit former un ensemble cohérent. Il semble en outre pertinent que les sanctions liées aux mesures de protection et de résilience des infrastructures physiques ne soient pas moins élevées que celles appliquées au domaine cyber. En effet, la cybersécurité n'est qu'une sous-composante des risques globaux ; un déséquilibre en faveur de cette dernière pourrait entraîner un effet d'éviction de la résilience globale au profit exclusif de la cybersécurité.

Aussi, considérant que l'application de sanctions constitue en toute hypothèse un ultima ratio, le dispositif de SAIV reposant sur la coopération, il n'apparaît pas nécessaire de modifier les plafonds de sanction prévu par le présent article 1er.

La commission spéciale a par ailleurs adopté 6 amendements rédactionnels, de clarification, de précision ou visant à corriger une erreur matérielle des rapporteurs8(*) et 4 amendements tendant à préciser :

- la notion d'activité d'importance vitale (amendement COM-31 de notre collègue Mickaël Vallet et les membres du groupe Socialiste, Écologiste et Républicain) ;

- la nature des risques devant être évalués par les opérateurs d'importance vitale (amendement COM-35 de notre collègue Mickaël Vallet et les membres du groupe Socialiste, Écologiste et Républicain) ;

- les critères de définition des entités critiques d'importance européenne particulière (amendement COM-42 de notre collègue Mickaël Vallet et les membres du groupe Socialiste, Écologiste et Républicain) ;

- les conditions de mise en oeuvre d'une mission de conseil par la Commission européenne (amendement COM-43 de notre collègue Mickaël Vallet et les membres du groupe Socialiste, Écologiste et Républicain).

Décision de la commission : la commission spéciale a adopté l'article ainsi modifié.

CHAPITRE II

DISPOSITIONS DIVERSES

Article 2

Actualisation de références

législatives

Cet article procède à diverses actualisations de références au sein du code de la défense, du code pénal, du code des postes et des communications électroniques, du code de la santé publique, du code de la sécurité intérieure et de la loi n° 2006-961 du 1er août 2006 relative au droit d'auteur et aux droits voisins dans la société de l'information rendues nécessaires par les modifications introduites au sein du code de la défense par l'article 1er du présent projet de loi.

La commission spéciale a adopté cet article sans modification.

I. LE DISPOSITIF PROPOSÉ - UNE ACTUALISATION DE RÉFÉRENCES LÉGISLATIVES TIRANT LES CONSÉQUENCES DES MODIFICATIONS APPORTÉES PAR L'ARTICLE 1ER DU PRÉSENT PROJET DE LOI

Le présent article vise à actualiser au sein du code de la défense, du code pénal, du code des postes et des communications électroniques, du code de la santé publique, du code de la sécurité intérieure et de la loi n° 2006-961 du 1er août 2006 relative au droit d'auteur et aux droits voisins dans la société de l'information afin de prendre en compte les modifications introduites au sein du code de la défense par l'article 1er du présent projet de loi.

Ainsi, les références :

- aux seuls opérateurs visés actuellement à l'article L. 1332-1 du code de la défense9(*) sont modifiées pour renvoyer aux opérateurs d'importance vitale mentionnés au 1° du I de l'article L. 1332-2 tel que modifié par l'article 1er du présent projet de loi 10(*) (modification des articles L. 1333-1 du code de la défense, 226-3 du code pénal, L. 33-14 et L. 34-11 du code des postes et des communications électroniques, et L. 1333-9 du code de la santé publique) ;

- aux opérateurs visés aux articles L. 1332-1 et L. 1332-211(*) sont modifiées pour renvoyer à l'ensemble des opérateurs d'importance vitale mentionnés au I de l'article L. 1332-2 tel que modifié par le présent projet de loi (modification des articles L. 2113-2, L. 2151-1, L. 2171-6, L. 2321-2-1, L. 2321-3, L. 4231-6 du code de la défense, L. 33-1 du code des postes et communications électroniques, L. 223-2 et L. 223-8 du code de la sécurité intérieure et à l'article 15 de la loi n° 2006-961 du 1er août 2006 relative au droit d'auteur et aux droits voisins dans la société de l'information).

Par ailleurs, l'obligation d'élaborer des plans de continuité ou de rétablissement d'activité figurant à l'article L. 2151-4 du code de la défense est supprimée, ces documents devant être remplacés par le plan de résilience opérateur mentionné à l'article L. 1332-3 tel que modifié par l'article 1er du présent projet de loi.

II. LA POSITION DE LA COMMISSION

Le présent article, qui se borne à procéder à des actualisations de références législatives, n'appelle pas d'observations particulières de la commission spéciale.

Décision de la commission : la commission spéciale a adopté l'article sans modification.

Article 3

Dispositions relatives à

l'outre-mer

Le présent article fixe les modalités d'application des dispositions de l'article 1er en outre-mer.

La commission a adopté cet article sans modification.

I. LE DISPOSITIF PROPOSÉ - FIXATION DES MODALITÉS D'APPLICATION DES DISPOSITIONS DE L'ARTICLE 1ER EN OUTRE-MER

Conformément à l'article L. 1 du code de la défense12(*), les dispositions inscrites à l'article 1er du présent projet de loi au sein de ce même code sont applicables de plein droit sur l'ensemble du territoire de la République. Les modifications introduites par le présent projet de loi dans le code de la défense s'appliqueront par conséquent automatiquement aux collectivités relevant du principe de l'identité législative, à savoir la Guadeloupe, la Guyane, la Martinique, La Réunion, Mayotte, Saint-Barthélemy, Saint-Martin et Saint-Pierre-et-Miquelon, ainsi qu'à celles soumises au principe de la spécialité législative, incluant les îles Wallis et Futuna, la Polynésie française, la Nouvelle-Calédonie et les Terres australes et antarctiques françaises (TAAF).

Néanmoins, en tant que pays et territoires d'outre-mer (PTOM), Saint-Barthélemy, Saint-Pierre-et-Miquelon, Wallis-et-Futuna, la Polynésie française, la Nouvelle-Calédonie et les TAAF ne relèvent pas du droit de l'Union européenne. C'est pourquoi les règles concernant les opérateurs d'importance vitale (OIV) fournissant des services essentiels au fonctionnement du marché intérieur de l'Union européenne ne seront pas applicables dans ces territoires, sauf adaptation spécifique.

Les alinéas 2 et 3 créent un article L. 6221-2 au sein du code de la défense établissant un principe de substitution automatique des références à des dispositions inapplicables à Saint-Barthélemy par des références à des dispositions équivalentes applicables localement. Une telle disposition existe déjà à l'article L. 6311-1 pour Wallis-et-Futuna, la Polynésie française, la Nouvelle-Calédonie et les TAAF.

Par ailleurs, il est prévu que les dispositions concernant les entités critiques d'importance européenne particulière ne sont pas applicables à Saint-Barthélemy (article L. 6222-1 créé par les alinéas 4 et 5), à Saint-Pierre-et-Miquelon (article L. 6242-2 créé par les alinéas 6 et 7), à Wallis-et-Futuna, en Polynésie française, en Nouvelle-Calédonie ni dans les TAAF (article L. 6312-3 créé par les alinéas 8 et 9).

Le présent article modifie en outre plusieurs dispositions relatives à l'outre-mer au sein du code pénal, du code des postes et des communications électroniques et du code de la sécurité intérieure afin de faire référence à la présente loi :

- 711-1 du code pénal (alinéa 10) ;

- L. 33-1, L ; 33-15 et L. 34-14 du code des postes et des communications électroniques (alinéas 11 à 14) ;

- L. 285-1, L ; 286-1, L. 287-1 et L 288-1 du code de la sécurité intérieure (alinéa 15).

II. LA POSITION DE LA COMMISSION

Les dispositions proposées n'appellent pas de commentaire de la part de la commission, qui se déclare favorable à son adoption.

Décision de la commission : la commission spéciale a adopté l'article sans modification.

CHAPITRE III

DISPOSITIONS TRANSITOIRES

Article 4

Dispositions transitoires

Cet article fixe les obligations applicables aux opérateurs d'importance vitale désignés avant l'entrée en vigueur du titre Ier de la présente loi.

La commission a adopté l'article 4 modifié par un amendement COM-95 des rapporteurs visant à différer l'entrée en vigueur du titre Ier.

I. LE DISPOSITIF PROPOSÉ - UNE ADAPTATION DES DÉLAIS DE MISE EN oeUVRE POUR LES OPÉRATEURS D'IMPORTANCE VITALE DÉSIGNÉS AVANT L'ENTRÉE EN VIGUEUR DU TITRE IER

Le présent article vise à adapter les délais de mise en oeuvre des obligations inscrites à l'article 1er du présent projet de loi pour les opérateurs d'importance vitale (OIV) désignés avant l'entrée en vigueur du titre Ier.

En premier lieu, l'alinéa 1er du présent article prévoit que les OIV actuels seront considérés comme désignés à partir de l'entrée en vigueur du présent titre Ier, c'est-à-dire, en l'absence de disposition spécifique inscrite dans le présent projet de loi, au lendemain de la publication de la présente loi au Journal officiel. À ce titre, ils seront soumis aux obligations suivantes :

- réalisation d'une analyse des risques de toute nature et d'un plan de résilience opérateur (article L. 1332-3 modifié du code de la défense) ;

- analyse de leurs dépendances à l'égard des tiers (article L. 1332-4 modifié du code de la défense) ;

- réalisation d'un plan particulier de résilience (article L. 1332-5 modifié du code de la défense) ;

- respect des obligations résultant du titre II du présent projet de loi relatif à la cybersécurité.

Or trois délais courent à partir de la désignation en tant qu'OIV :

- 9 mois pour la réalisation d'une analyse des risques de toute nature ;

- 9 mois pour la réalisation d'une analyse des dépendances à l'égard des tiers ;

- 10 mois pour la réalisation du plan de résilience opérateur.

L'alinéa 2 du présent article dispose quant à lui que ces opérateurs demeureront soumis à leurs obligations antérieures jusqu'à l'accomplissement des obligations inscrites à l'article 1er du présent projet de loi, afin d'éviter tout « vide » juridique les concernant.

II. LA POSITION DE LA COMMISSION - DES DISPOSITIONS TRANSITOIRES NÉCESSAIRES MAIS QUI DOIVENT ÊTRE PRÉCISÉES

Si la mise en place de dispositions transitoires pour les OIV désignés avant l'entrée en vigueur du présent projet de loi est nécessaire, la rédaction actuelle de l'article 4 pourrait leur être défavorable, ainsi qu'aux OIV désignés après cette entrée en vigueur mais avant la publication de l'ensemble des actes d'application (décrets, directives nationales de sécurité, plans-types, etc.).

En effet, si le deuxième alinéa de cet article prévoie que les OIV désignés avant l'entrée en vigueur du présent titre Ier puissent continuer à se conformer à leurs obligations actuelles, aux termes de l'alinéa 1er, les délais fixés aux deuxième13(*) et quatrième alinéas de l'article L. 1332-314(*) ainsi qu'à l'article L. 1332-415(*) du code de la défense, dans leur version modifiée par le présent projet de loi, commenceront néanmoins à courir dès cette entrée en vigueur.

Or, la publication des actes d'application pourrait prendre plusieurs mois, réduisant d'autant le temps laissé aux opérateurs pour se conformer à leurs nouvelles obligations. Il n'est d'ailleurs pas exclu que ces actes soient adoptés après l'expiration des délais prévus, rendant impossible le respect des délais légaux. Cette situation concernerait également les OIV désignés après l'entrée en vigueur de la loi mais avant la publication de l'ensemble des actes d'application.

C'est pourquoi, sur proposition des rapporteurs, la commission spéciale a adopté un amendement COM-95 prévoyant de différer l'entrée en vigueur du titre Ier à une date fixée par décret en Conseil d'État, et au plus tard un an après la promulgation de la présente loi.

Les OIV désignés avant cette date demeureront soumis aux obligations du dispositif de sécurité des activités d'importance vitale en vigueur jusqu'à l'expiration des délais fixés aux deuxième et quatrième alinéas de l'article L. 1332-3 ainsi qu'à l'article L. 1332-4 du code de la défense.

Décision de la commission : la commission spéciale a adopté l'article ainsi modifié.

TITRE II

CYBERSÉCURITÉ

CHAPITRE IER

DE L'AUTORITÉ NATIONALE DE

SÉCURITÉ DES SYSTÈMES D'INFORMATION

Article 5

Missions et compétences de

l'autorité nationale

Cet article vise à consacrer l'Agence nationale de sécurité des systèmes d'information (ANSSI) comme cheffe de file, à l'échelon national, en matière de cybersécurité en plus de sa compétence antérieure dans le domaine de la cyberdéfense.

La commission spéciale a adopté un amendement COM-96 de précision des rapporteurs.

Elle a par ailleurs adopté un amendement COM-58 visant à étendre les missions de l'autorité nationale de sécurité des systèmes d'information à l'accompagnement et au soutien au développement de la filière cybersécurité.

La commission a adopté cet article ainsi modifié.

I. LE DROIT EXISTANT - À L'HEURE ACTUELLE, SEULE LA COMPÉTENCE EN MATIÈRE DE CYBERDÉFENSE EST EXPLICITEMENT RECONNUE À L'AUTORITÉ NATIONALE DE SÉCURITÉ DES SYSTÈMES D'INFORMATION

L'article L. 2321-1 du code de la défense dispose que « le Premier ministre définit la politique et coordonne l'action gouvernementale en matière de sécurité et de défense des systèmes d'information. Il dispose à cette fin de l'autorité nationale de sécurité des systèmes d'information qui assure la fonction d'autorité nationale de défense des systèmes d'information ».

L'article R. 2321-1 du code de la défense précise que « l'autorité nationale de sécurité des systèmes d'information mentionnée à l'article L. 2321-1 est l'Agence nationale de sécurité des systèmes d'information » (ANSSI).

Il convient de préciser que le ministre chargé de la défense dispose de compétences spécifiques en matière de sécurité des systèmes d'information d'importance vitale relevant du contrôle gouvernemental de la dissuasion nucléaire (articles R. 1411-11-36 à R. 1411-11-44 du code de la défense).

L'article 8 de la directive (UE) 2022/2555 du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union, modifiant le règlement (UE) n° 910/2014 et la directive (UE) 2018/1972 et abrogeant la directive (UE) 2016/1148 (NIS 2) prévoit que « chaque État membre désigne ou établit une ou plusieurs autorités compétentes chargées de la cybersécurité et des tâches de supervision [...] ».

Or, en l'état actuel du droit, l'article L. 2321-1 du code de la défense précité attribue clairement à l'autorité nationale de sécurité des systèmes d'information la fonction de défense des systèmes d'information, mais pas celle de leur sécurité, seul l'article 3 du décret n° 2009-834 du 7 juillet 2009 portant création d'un service à compétence nationale dénommé « Agence nationale de la sécurité des systèmes d'information » disposant que « l'Agence nationale de la sécurité des systèmes d'information est l'autorité nationale en matière de sécurité des systèmes d'information ».

Comme le relève l'étude d'impact du présent article, les missions de l'autorité nationale en la matière ne font l'objet, au niveau législatif, que de mentions isolées au sein des codes des postes et des communications électroniques et du code monétaire et financier (articles L. 33-1, L. 33-14 et L. 102 du code des postes et des communications électroniques, L. 631-1 du code monétaire et financier).

Cyberdéfense et cybersécurité

Les notions de cybersécurité et de cyberdéfense présentent ce lien d'interdépendance sans qu'elles recouvrent des périmètres identiques. Ainsi, la cyberdéfense est l'« ensemble des moyens mis en place par un État pour défendre dans le cyberespace les systèmes d'information jugés d'importance vitale, qui contribuent à assurer la cybersécurité » tandis que la cybersécurité est définie comme un « état d'un système d'information qui résiste aux cyberattaques et aux pannes accidentelles survenant dans le cyberespace ».

La cyberdéfense met notamment en oeuvre la lutte informatique défensive, définie comme un « ensemble coordonné d'actions menées par un État, qui consistent à détecter, à analyser et à prévenir des cyberattaques, et à y réagir le cas échéant » et la lutte informatique offensive définie comme un « ensemble coordonné d'actions menées dans le cyberespace par un État contre des systèmes d'information ou de données pour les perturber, les modifier, les dégrader ou les détruire ». Ce sont ces deux types d'actions de lutte qui figurent au titre des missions de l'autorité nationale de défense des systèmes d'information prévues à l'article L. 2321-1 et suivants du code de la défense.

Source : étude d'impact

II. LE DISPOSITIF PROPOSÉ - UNE CLARIFICATION DES COMPÉTENCES DE L'AUTORITÉ NATIONALE DE SÉCURITÉ DES SYSTÈMES D'INFORMATION EN MATIÈRE DE CYBERSÉCURITÉ

La transposition de la directive NIS 2 et notamment de son article 8 précité nécessite que soit clairement désignée au moins une autorité chargée de la sécurité des systèmes d'information ainsi que du contrôle et de la supervision qui en découlent.

Le présent article 5 dispose ainsi que « l'autorité nationale de sécurité des systèmes d'information est chargée de la mise en oeuvre de la politique du Gouvernement en matière de sécurité des systèmes d'information régie par le présent titre et de son contrôle ».

Comme rappelé supra, l'article R. 2321-1 du code de la défense précisant que « l'autorité nationale de sécurité des systèmes d'information mentionnée à l'article L. 2321-1 est l'Agence nationale de la sécurité des systèmes d'information », le présent article 5 confie par conséquent cette mission à l'ANSSI.

Il consacre ainsi l'Agence comme cheffe de file, à l'échelon national, de l'action gouvernementale et des différents services en matière de cybersécurité.

Conformément aux recommandations du Conseil d'État dans son avis du 6 juin 2024, le présent article prévoit en outre la possibilité pour le Premier ministre de désigner un autre organisme que l'ANSSI pour exercer certaines de ses responsabilités à l'égard de certaines entités, à raison de leur activité dans le domaine de la défense.

L'alinéa 3 du présent article 5 renvoie à un décret en Conseil d'État le soin de préciser les missions de l'autorité nationale et des organismes désignés par le Premier ministre ainsi que leurs conditions d'exercice.

Selon l'ANSSI, seront ainsi fixées au niveau réglementaire les missions de :

- centre national et gouvernemental de réponse aux incidents de sécurité numérique (prévue par les articles 10 et 11 de la directive NIS 2) ;

- certification, qualification, agrément, autorisation et labellisation, prévues par le cadre législatif national autant que par des règlementations européennes ;

- sécurisation des systèmes d'information de l'État et de certains opérateurs publics et privés, notamment au titre des dispositions du code de la défense applicables aux activités d'importance vitale, et de celles issues de la directive NIS 2 ;

- sensibilisation et formation pour favoriser la prise en compte de la sécurité des systèmes d'information ;

- autorité de gestion de crise d'origine cyber (prévue à l'article 9 de la directive NIS 2).

Selon l'étude d'impact, le renvoi à un décret permettra en outre « de préciser en quelles matières spécifiques certains ministères exerceront, dans le domaine de la défense, les compétences de l'autorité nationale de sécurité des systèmes d'information au sens de l'article 8 de la directive, préservant ce faisant la répartition des compétences existant actuellement ».

III. LA POSITION DE LA COMMISSION - L'ANSSI, NÉCESSAIRE « CHEF D'ORCHESTRE » DE LA CYBERSÉCURITÉ AU NIVEAU NATIONAL

L'article 8 de la directive NIS 2 précité n'impose pas la désignation d'une autorité unique chargée de la cybersécurité et des tâches de supervision, à l'exception du domaine de la défense.

Le Gouvernement a cependant fait le choix de confier à une autorité unique, l'ANSSI, ces missions. Le rapporteur Hugues Saury considère que l'ANSSI est un acteur qui a fait ses preuves depuis sa création en 2009 et qui est désormais clairement identifié par les différents acteurs.

Dès lors, identifier un « chef d'orchestre » responsable de la coordination, à l'échelon national, de l'action gouvernementale et des différents services en matière de cybersécurité apparaît de bon sens et il ne semble pas opportun de remettre en cause ce choix.

Plusieurs personnes entendues en audition ont par ailleurs regretté le fait que les missions de l'autorité nationale de sécurité des systèmes d'information ne soient pas mentionnées dès le présent projet de loi. Il convient néanmoins de relever qu'à l'heure actuelle les missions de l'ANSSI ne figurent pas dans la partie législative du code de la défense mais sont notamment inscrites à l'article 3 du décret du 7 juillet 2009 précité.

En effet, s'agissant d'un service à compétence nationale, l'existence comme les missions de l'ANSSI ont vocation à être déterminées par un décret, conformément à l'article 2 du décret n°97-464 du 9 mai 1997 relatif à la création et à l'organisation des services à compétence nationale. En outre, de telles dispositions, qui ont trait à l'organisation de l'administration ressortent naturellement du domaine réglementaire.

À titre d'exemple, plusieurs services à compétence nationale voient leurs missions définies par voie réglementaire. Dans le périmètre du Secrétariat général de la défense et de la sécurité nationale (SGDSN), on peut citer Viginum (créé par le décret n° 2021-922 du 13 juillet 2021), chargé de la vigilance et de la protection contre les ingérences numériques étrangères, ainsi que l'OSIIC (décret n° 2020-455 du 21 avril 2020), opérateur des systèmes d'information interministériels classifiés. En dehors du périmètre du SGDSN, l'Office national anti-fraude (ONAF, décret n° 2024-235 du 18 mars 2024) et la Trésorerie générale des douanes (décret n° 2024-223 du 14 mars 2024) constituent également des services à compétence nationale dont l'existence et les missions sont fixées par décret.

La commission spéciale a adopté un amendement COM-96 de précision des rapporteurs.

Elle a par ailleurs adopté un amendement COM-58 de notre collègue Catherine Morin-Desailly visant à étendre les missions de l'autorité nationale de sécurité des systèmes d'information à l'accompagnement et au soutien au développement de la filière cybersécurité.

Décision de la commission : la commission spéciale a adopté l'article ainsi modifié.

Article 5 bis (nouveau)

Stratégie nationale

de cybersécurité

Cet article, introduit en commission par un amendement COM-97 des rapporteurs, prévoit que le Premier ministre élabore une stratégie nationale de cybersécurité qui devra être actualisée au moins tous les cinq ans.

I. LE DROIT EXISTANT

Aux termes de l'article 7 de la directive (UE) 2022/2555 du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union, modifiant le règlement (UE) no 910/2014 et la directive (UE) 2018/1972, et abrogeant la directive (UE) 2016/1148, « chaque État membre adopte une stratégie nationale en matière de cybersécurité qui détermine les objectifs stratégiques, les ressources nécessaires pour atteindre ces objectifs ainsi que les mesures politiques et réglementaires appropriées, en vue de parvenir à un niveau élevé de cybersécurité et de le maintenir ».

Si cet exercice est actuellement mené sous l'autorité du secrétaire général de la défense et de la sécurité nationale (SGDSN)16(*), à l'occasion notamment de la rédaction des revues nationales stratégiques (RNS), aucune disposition législative n'en fixe le cadre.

II. LE DISPOSITIF PROPOSÉ

Cet article additionnel résulte de l'adoption par la commission de l'amendement COM-97 des rapporteurs.

Il transpose l'article premier de la directive (UE) 2022/25/55, lequel stipule « la présente directive fixe des obligations qui imposent aux États membres d'adopter des stratégies nationales en matière de cybersécurité » en prévoyant que le Premier ministre élabore une stratégie nationale de cybersécurité et en définisse le contenu.

Actualisée au moins tous les cinq ans, cette stratégie devra comprendre des indicateurs clés de performance aux fins de l'évaluation de sa mise en oeuvre.

En outre, à partir de 2026, et tous les deux ans, le Gouvernement soumettra au Parlement, avant le 30 septembre, un rapport sur l'application de la stratégie nationale de cybersécurité.

Décision de la commission : la commission spéciale a adopté l'article additionnel.

CHAPITRE II

DE LA CYBER RÉSILIENCE

Section 1

Définitions

Article 6

Définitions

Cet article vise à définir les principales notions nécessaires pour la mise en oeuvre du dispositif national de cybersécurité tel qu'imposé par la directive NIS 2.

La commission a adopté l'article 6 modifié par 2 amendements des rapporteurs tendant à définir les notions d' « incident » (COM-98) et de « vulnérabilité (COM-99)».

I. LE DISPOSITIF PROPOSÉ - UNE CLARIFICATION DU GLOSSAIRE NATIONAL EN MATIÈRE DE CYBERSÉCURITÉ

Le présent article définit 7 notions liées à la sécurité et à la résilience numériques, dont la définition est nécessaire pour l'application du dispositif national prévu par le titre II (bureau d'enregistrement, office d'enregistrement, prestataire de services de confiance, prestataire de services de confiance qualifié, représentant, service de centre de données et système d'information).

Plutôt que de reprendre l'ensemble des 41 définitions figurant à l'article 6 de la directive NIS 217(*), le présent article 6 se limite à celles :

- qui nécessitent une adaptation dans le droit national (bureau d'enregistrement18(*) et office d'enregistrement19(*)) ;

- qui permettent de préciser le cadre national (services de centre de données, prestataires de services de confiance qualifiés20(*) et systèmes d'information).

II. LA POSITION DE LA COMMISSION - UN EFFORT DE DÉFINITION BIENVENU MAIS INCOMPLET

L'effort de définition porté par le présent article vise à lever toute ambiguïté s'agissant de notions nécessaires pour la mise en oeuvre du dispositif normatif. Il s'inscrit ainsi dans l'objectif à valeur constitutionnelle d'intelligibilité et d'accessibilité de la loi qui impose d'adopter des dispositions suffisamment précises et des formules non équivoques, comme l'a rappelé le Conseil constitutionnel dans sa décision n° 2005-514 DC du 28 avril 2005.

De nombreuses personnes entendues en audition ont cependant indiqué regretter l'absence de définition de la notion d'incident

Devant la commission spéciale21(*), Vincent Strubel, directeur général de l'Agence nationale de sécurité des systèmes d'information (ANSSI), a précisé : « il était évident que la notion d'incident, qui figurait dans la directive NIS 2, serait précisée par un acte d'exécution - il a été pris cet été. Nous avons donc fait le choix de ne pas l'inscrire dans la loi, et de garder plutôt le levier réglementaire. Nous procéderons éventuellement à quelques ajustements mineurs pour l'intégrer dans le cadre plus général des dispositions préexistantes, notamment en ce qui concerne les prestataires de services qualifiés, qui seront soumis à la même définition d'incident. Nous apporterons peut-être aussi des précisions pour en affiner l'interprétation. Reste que nous avons bien l'intention de reprendre cette définition et de l'intégrer ».

De fait, si le règlement d'exécution (UE) 2024/2690 de la Commission du 17 octobre 2024 identifie 2 catégories principales d'incidents (incidents importants et incidents récurrent), il distingue 10 types d'incidents importants : i) incidents importants concernant les fournisseurs de services DNS, ii) incidents importants concernant les registres de noms de domaine de premier niveau, iii) incidents importants concernant les fournisseurs de services d'informatique en nuage, iv) incidents importants concernant les fournisseurs de services de centres de données, v) incidents importants concernant les fournisseurs de réseaux de diffusion de contenu, vi) incidents importants concernant les fournisseurs de services gérés et les fournisseurs de services de sécurité gérés, vii) incidents importants concernant les fournisseurs de places de marché en ligne, viii) incidents importants concernant les fournisseurs de moteurs de recherche en ligne, ix) incidents importants concernant les fournisseurs de plateformes de services de réseaux sociaux, et x) incidents importants concernant les fournisseurs de services de confiance.

Si reprendre l'ensemble de ces définitions au niveau législatif ne serait pas opportun, une définition générale de la notion d'incident aurait pu être apportée dès le stade de la loi, alors que celle-ci est centrale pour la mise en oeuvre de plusieurs dispositions du présent projet de loi notamment les articles 14 concernant la mise en oeuvre des mesures de résilience cyber, 17 sur l'obligation de notification des incidents significatifs, et 29 portant sur les contrôles de l'ANSSI.

Ainsi, sur proposition des rapporteurs, la commission spéciale a adopté un amendement COM-98 visant à intégrer la définition de l'incident telle que figurant dans la directive NIS 2 : « un événement compromettant la disponibilité, l'authenticité, l'intégrité ou la confidentialité des données stockées, transmises ou faisant l'objet d'un traitement, ou des services que les réseaux et systèmes d'information offrent ou rendent accessibles ».

Cette définition pourra être précisée par voie réglementaire, notamment pour tenir compte des compléments apportés par le règlement d'exécution 2024/2690 du 17 octobre 2024.

Par ailleurs, la notion de « vulnérabilité », qui figure à l'article 17 du présent projet de loi (obligation de notification), n'est pas plus définie.

De même, le présent projet de loi ne mentionne à aucun moment l'importance du facteur humain, alors que celui-ci est à l'origine de nombreuses attaques.

C'est pourquoi, sur proposition des rapporteurs, la commission spéciale a adopté un amendement COM-99 visant à reprendre la définition de la notion de vulnérabilité figurant à l'article 6 de la directive NIS 2 précité en faisant figurer une mention relative aux vulnérabilités d'origine humaine.

Décision de la commission : la commission spéciale a adopté l'article ainsi modifié.

Article 7

Liste des secteurs d'activité

« hautement critiques » et

« critiques » du point de vue de la

cybersécurité

Cet article renvoie à un décret en Conseil d'État l'établissement de la liste des secteurs d'activité considérés comme « hautement critiques » et « critiques » du point de vue de la cybersécurité, alors que cette liste est pourtant établie clairement par les annexes I et II de la directive NIS 2.

La commission a adopté l'article 7 modifié par un amendement tendant à inscrire dans la loi la liste des secteurs d'activité considérés comme « hautement critiques » et « critiques » du point de vue de la cybersécurité en reprenant la liste établie par les annexes I et II de la directive NIS 2.

I. La situation actuelle - la directive NIS 1 avait identifié six secteurs essentiels en matière de cybersécurité, auxquels la France avait rajouté de sa propre initiative huit secteurs supplémentaires, la directive NIS 2 prévoyant pour sa part dix-huit secteurs « hautement critiques » ou « critiques »

1) La situation résultant de la directive NIS 1 : l'identification de six secteurs essentiels, auxquels la loi française de transposition avait ajouté huit secteurs supplémentaires

La directive NIS 1 avait identifié six secteurs « essentiels » auxquels s'appliquaient les dispositions qu'elle prévoyait en matière de cybersécurité.

Ces secteurs, jugés prioritaires en raison de leurs effets potentiellement systémiques, étaient les suivants :

- l'énergie ;

- les transports ;

- les banques ;

- les infrastructures de marchés financiers ;

- la santé ;

- la fourniture et la distribution d'eau potable ;

- les infrastructures numériques.

La loi n° 2018-133 du 26 février 201822(*) transposant la directive NIS 1 avait rajouté, au niveau français, huit secteurs à la liste établie par la directive.

Il s'agissait des secteurs suivants :

- les assurances ;

- la restauration collective ;

- le traitement des eaux ;

- les organismes sociaux ;

- l'emploi et la formation professionnelle ;

- l'éducation.

Sur la base de ces dispositions et du choix de ces secteurs, 263 opérateurs de services essentiels (OSE) ont été désignés en France depuis 2016.

Les OSE sont des opérateurs tributaires des réseaux ou systèmes d'information, qui fournissent un service essentiel dont l'interruption aurait un impact significatif sur le fonctionnement de l'économie ou de la société.

Avec ce premier dispositif, ces grands acteurs ont été soumis à l'obligation de déclarer leurs incidents de sécurité à l'Anssi, et de mettre en oeuvre les mesures de sécurité nécessaires pour réduire fortement l'exposition de leurs systèmes les plus critiques aux risques cyber.

Les OSE étaient désignés selon un processus, relativement lourd administrativement, impliquant la consultation des ministères sur l'identité des opérateurs à désigner, la transmission d'un courrier d'intention de désignation à chaque opérateur, une réponse officielle à la prise en compte des remarques faites par l'Anssi puis la désignation individuelle par arrêté du Premier ministre.

Le décret n° 2018-384 du 23 mai 2018 fixait notamment les règles de sécurité que les entités régulées devaient respecter, dont l'élaboration et la mise en oeuvre d'une politique de sécurité des réseaux et systèmes d'information ou la détection et le traitement des incidents de sécurité affectant les réseaux et systèmes d'information.

2) La situation nouvelle créée par NIS 2, qui prévoit une liste de dix-huit secteurs « hautement critiques » ou « critiques »

Le texte de la directive NIS 1 prévoyait que la Commission européenne réexamine périodiquement le fonctionnement global du dispositif et évalue la liste des secteurs et sous-secteurs dans lesquels sont identifiés des opérateurs de services essentiels (OSE) et les types de services numériques couverts par la directive.

Comme rappelé supra, dès 2018 la France avait prévu d'intégrer des secteurs d'activité qui n'étaient pas couverts par la directive NIS 1. La directive NIS 2 est allée plus loin en intégrant de nouveaux secteurs d'activité.

Cette liste des dix-huit secteurs « hautement critiques » et « critiques » est établie respectivement par les annexes I et II de la directive NIS 2.

Celle-ci prévoit ainsi, à son annexe I, que constituent des secteurs « hautement critiques » les secteurs suivants, les secteurs en gras constituant des secteurs nouveaux :

- l'énergie, dont électricité, réseaux de chaleur et de froid, pétrole, gaz et hydrogène ;

- les transports, dont transport aériens, transports ferroviaires, transports par eau et transports routiers ;

- les banques ;

- les infrastructures des marchés financiers ;

- la santé ;

- l'eau potable ;

- les eaux usées ;

- l'infrastructure numérique ;

la gestion des services TIC (interentreprises) ;

- l'administration publique (dont les activités ne portent pas sur la sécurité nationale, sécurité publique, la défense ou l'application de la loi) ;

- l'espace.

Constituent pour leur part des secteurs « critiques » au sens de l'annexe II de la directive NIS 2 les secteurs suivants :

- les services postaux et d'expédition ;

- la gestion des déchets ;

- la fabrication, la production et la distribution de produits chimiques ;

- la production, transformation et distribution des denrées alimentaires ;

- la fabrication, dont la fabrication de dispositifs médicaux et de dispositifs médicaux de diagnostic in vitro ; la fabrication de produits informatiques, électroniques et optiques, la fabrication d'équipements électriques ; la fabrication de machines et équipements n.c.a ; la construction de véhicules automobiles, remorques et semi-remorques ; la fabrication d'autres matériels de transport ;

- les fournisseurs numériques ;

- la recherche.

II. Le dispositif envisagé - une transposition qui renvoie à un décret en Conseil d'État l'établissement de la liste des secteurs « hautement critiques » et « critiques » en droit interne

Dans le but de transposer les deux annexes de la directive NIS 2, l'article 7 du présent projet de loi dispose que la liste des secteurs d'activité « hautement critiques » et « critiques » pour le fonctionnement de l'économie et de la société mentionnés dans la section 2 « Des exigences de sécurité des systèmes d'information » du projet de loi est fixée par décret en Conseil d'État.

Il est donc proposé de renvoyer au niveau réglementaire la transposition précise des deux annexes de la directive établissant la liste des secteurs « hautement critiques » et « critiques » d'un point de vue de la cybersécurité auxquels s'appliquent les exigences de sécurité des systèmes d'information prévues par la présente loi. Or il s'agit d'un point essentiel pour définir le champ d'application de ces dispositions.

III. La position de la commission - l'inscription dans la loi de la liste des secteurs « hautement critiques » et « critiques » du point de vue de la sécurité des systèmes d'information

La commission spéciale considère qu'il n'est pas acceptable que des dispositions aussi importantes que la liste des secteurs « hautement critiques » et « critiques » d'un point de vue de la cybersécurité auxquels s'appliquent les exigences de sécurité des systèmes d'information prévues par la présente loi soient renvoyées à un décret en Conseil d'État.

Il s'agit là d'un élément clef, incontournable pour déterminer si une entité est ou non régulée par les dispositions de transposition de la directive NIS 2.

C'est la raison pour laquelle la commission spéciale a adopté un amendement COM 100 du rapporteur Patrick Chaize reprenant exactement les dispositions des annexes I et II de la directive NIS 2 pour prévoir que sont considérés au titre de la section 2 « Des exigences sécurité des systèmes d'information » comme des secteurs « hautement critiques » pour le fonctionnement de l'économie et de la société les secteurs :

- de l'énergie ;

- des transports ;

- des banques ;

- des infrastructures des marchés financiers ;

- de la santé ;

- de l'eau potable ;

- des eaux usées ;

- de l'infrastructure numérique ;

- de la gestion des services des technologies de l'information et de la communication ;

- de l'espace.

Cet amendement prévoit également que sont considérés au titre de la section 2 « Des exigences sécurité des systèmes d'information » comme des secteurs « critiques » pour le fonctionnement de l'économie et de la société les secteurs :

- des services postaux et d'expédition ;

- de la gestion des déchets ;

- de la fabrication, de la production et de la distribution de produits chimiques ;

- de la production, de la transformation et de la distribution des denrées alimentaires ;

- de la fabrication de certains biens, équipements et produits ;

- des fournisseurs numériques ;

- de la recherche.

Afin de laisser au Gouvernement les marges de manoeuvre nécessaires, l'amendement prévoit qu'un décret en Conseil d'État précise les modalités d'application de l'article 7 et détermine les sous-secteurs et les types d'entités relevant des secteurs « hautement critiques » et « critiques ».

Cela devrait notamment permettre de tenir compte de l'évolution parfois fluctuante des périmètres ministériels, sujet sur lequel l'Anssi avait indiqué à vos rapporteurs qu'il fallait conserver une certaine souplesse pour permettre une bonne exécution du titre II du présent projet de loi.

La commission a adopté cet article ainsi modifié.

Article 8

Définition des entités

« essentielles » du point

de vue de la sécurité

des systèmes d'information

Cet article vise à préciser la liste des entités considérées comme « essentielles » du point de vue de la sécurité des systèmes d'information et qui, à ce titre, se verront appliquer les dispositions prévues par le présent projet de loi en transposition de la directive NIS 2.

La commission a adopté cet article sans modification.

I. La situation actuelle - face à une menace cyber croissante, la directive NIS 2 fait le choix d'imposer un rehaussement du niveau de cybersécurité des systèmes d'information de nombreuses entités

1) Un risque cyber devenu systémique et qui ne se limite plus aux grandes entreprises ou aux infrastructures critiques

Comme la ministre chargée du numérique et le directeur de l'Anssi l'ont rappelé lors de leurs auditions devant la commission spéciale, la menace cyber a largement changé de nature au cours des dix dernières années.

Alors qu'elle ciblait avant tout les grandes entreprises ou les infrastructures critiques, souvent à des fins d'espionnage stratégique et industriel ou de déstabilisation, et était souvent d'origine étatique, elle est devenue systémique et émane de plus en plus de groupes cybercriminels organisés, qui opèrent avant tout dans un but lucratif, et utilisent des outils d'attaque parfois accessibles à des acteurs aux compétences techniques limitées.

L'exploitation de vulnérabilités « jour-zéro »23(*) et « jour-un »24(*), liée à des retards dans l'application des correctifs par les entités visées, est par exemple particulièrement utilisée par ces groupes criminels.

|

Principaux types de cyberattaques contre lesquelles entend lutter la directive NIS 2 - les attaques par raçongiciel, qui consistent à exiger une rançon pour rendre des données ou ne pas les publier ; - les attaques par hameçonnage, qui visent les systèmes bancaires en ligne et les données financières des clients ; - les attaques sur Internet, exploitant les vulnérabilités des applications ; - les attaques de la chaîne d'approvisionnement, qui compromettent la sécurité d'une entité en exploitant les vulnérabilités des produits, services et systèmes de tiers (par exemple, un fournisseur de logiciels) ; - les attaques par déni de service distribué (DDoS), qui perturbent les transactions de grande valeur et le traitement des données ; - les attaques à caractère social, exploitant les vulnérabilités humaines. |

Ainsi, les attaques par rançongiciel ou hameçonnage tendent désormais à cibler l'ensemble du tissu économique et social.

Selon le panorama de la cybermenace 2023 de l'Anssi, ces attaques ont augmenté de 30 % entre 2022 et 2023 avec 143 signalements d'attaque par rançongiciel en 202325(*) en exploitant les faiblesses techniques ou les mauvaises pratiques des entités ciblées.

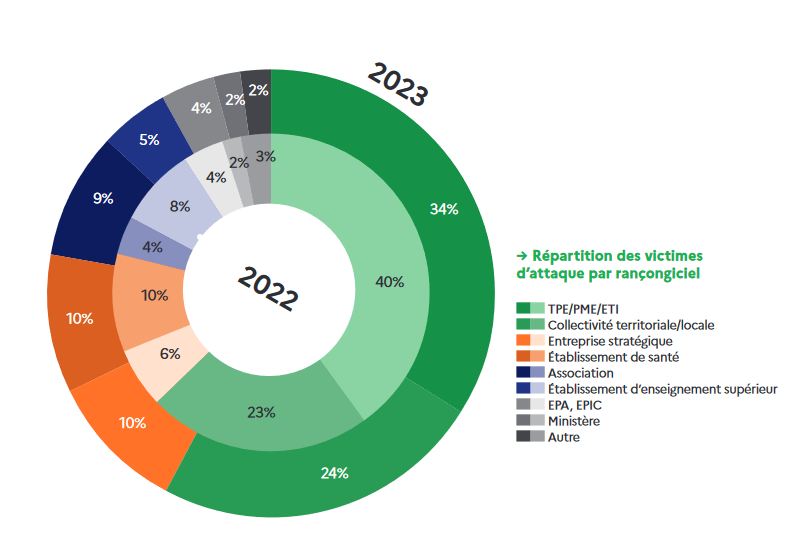

Comme le montre le schéma ci-dessous, 34 % de ces attaques visaient des TPE/PME, 24 % des collectivités territoriales (entre janvier 2022 et juin 2023, l'Anssi a traité en moyenne dix attaques par mois contre une collectivité), 10 % des établissements de santé et 9 % des établissements d'enseignement supérieur.

Les conséquences de ces attaques peuvent être particulièrement pénalisantes pour les entités attaquées, ainsi que pour leurs usagers ou leurs clients, voire provoquer des faillites ou mettre des vies en danger.

Citons à cet égard l'exemple de l'attaque subie en août 2022 par le Centre hospitalier sud francilien, victime d'une attaque par rançongiciel revendiquée par le groupe cybercriminel Lockbit, qui a entraîné l'exfiltration de près de 11 gigaoctets de données médicales et personnelles et a fortement perturbé le fonctionnement des services hospitaliers pendant de longs mois.

Toujours dans le domaine de la santé, peuvent également être citées les attaques subies en avril 2023 par le centre hospitalier de Bourg-en-Bresse et en octobre 2024 par le groupe Hospi Grand Ouest, qui a entraîné la déprogrammation de plusieurs opérations.

Répartition des victimes d'attaques par rançongiciel

Source : Panorama de la cybermenace 2023 de l'ANSSI

Ces attaques ont un coût très élevé, estimé en 2022 par le cabinet d'études économiques Asterès à 2 milliards d'euros.

Dans le secteur privé, une enquête menée en juin 2024 par l'Anssi auprès des membres du CLUSIF, une association de professionnels de la cybersécurité, révèle qu'une cyberattaque coûte en moyenne 466 000 euros pour les TPE/PME, 13 millions d'euros pour les ETI et 135 millions d'euros pour les grandes entreprises.

Ce coût représente en moyenne 5 à 10 % du chiffre d'affaires de l'organisation, quels que soient sa taille ou son secteur d'activité, réparti entre les pertes d'exploitation (50 %), le coût des prestations externes d'accompagnement (20%), le coût de remise en état et d'investissement dans le système d'information (20%) et le coût réputationnel (10%).

Dans la sphère publique, les établissements hospitaliers évoqués supra ont supporté des dégâts particulièrement importants : les coûts directs ont ainsi été estimés à 2,36 millions d'euros pour le Centre hospitalier Dax-Côte d'Argent (février 2021) et à plus de 5,5 millions d'euros pour le Centre hospitalier Sud-Francilien déjà cité.

Les collectivités territoriales et les intercommunalités ont également été lourdement affectées, avec des coûts directs estimés à 900 000 euros pour la Métropole Aix-Marseille-Provence (mars 2020) et à plus de 1,5 million d'euros pour la ville de Bondy (novembre 2020).

A ces coûts directs s'ajoutent des coûts indirects, liés aux activités non réalisées ou à la perte de confiances des usagers, mais leur chiffrage est complexe, tout particulièrement dans le cas des missions de service public.

Notons enfin que cette hausse des attaques criminelles n'empêche nullement le maintien à un niveau toujours très élevés des menaces de nature étatique, alors que le contexte géopolitique est aujourd'hui particulièrement perturbé.

2) L'adoption de la directive NIS 2 constitue une réponse à cette augmentation de la cybercriminalité

Face à l'évolution de la menace et à l'ampleur de ses conséquences, les États membres de l'Union européenne, dont la France, ont jugé qu'il était impératif de moderniser le cadre juridique et se sont mobilisés en ce sens dès 2020, ce qui a conduit à l'adoption de la directive NIS 2 à la fin de l'année 2022, pendant la présidence française de l'Union européenne (PFUE).

Si la cybermenace est susceptible de toucher tous les acteurs de la vie économique et sociale, il importe de garantir une proportionnalité de traitement dans les obligations en matière de cybersécurité mises à la charge des différentes entités qui ont vocation à être régulées.

À cette fin, la directive NIS 2 distingue deux catégories d'entités régulées : les entités « essentielles » et les entités « importantes » du point de vue de la sécurité des systèmes d'information.

Cette catégorisation s'établit selon leur degré de criticité, leur taille et leur chiffre d'affaires (pour les entreprises).

L'article 3 de la directive NIS 2 prévoit qu'aux fins de cette directive, les entités suivantes sont considérées comme étant des entités « essentielles ».

Il s'agit en premier lieu des entités appartenant à un secteur « hautement critique » (visé par l'annexe I de la directive) qui dépassent les plafonds applicables aux moyennes entreprises prévus aux paragraphe 1 de l'article 2 de l'annexe de la recommandation 2003/361/CE, lequel dispose que « La catégorie des micro, petites et moyennes entreprises (PME) est constituée des entreprises qui occupent moins de 250 personnes et dont le chiffre d'affaires annuel n'excède pas 50 millions d'euros ou dont le total du bilan annuel n'excède pas 43 millions d'euros ».

Il s'agit en deuxième lieu des prestataires de services de confiance qualifiés et des registres de noms de domaine de premier niveau ainsi que les fournisseurs de service DNS, quelle que soit leur taille.

Sont également concernés les fournisseurs de réseaux publics de communications électroniques ou de services de communications électroniques accessibles au public qui constituent des moyennes entreprises en vertu de l'article 2 de l'annexe de la recommandation 2003/361/CE, lequel dispose que sont des moyennes entreprises celles qui emploient au moins 50 personnes et dont le chiffre d'affaires annuel ou le total du bilan annuel excèdent chacun 10 millions d'euros.

Sont enfin concernées les entités de l'administration publique, c'est-à-dire, conformément aux dispositions du f du 2 de l'article 2 de la directive :

- des pouvoirs publics centraux tels qu'ils sont définis par un État membre conformément au droit national ;

- ou au niveau régional, tel qu'il est défini par un État membre conformément au droit national, qui, à la suite d'une évaluation basée sur les risques, fournit des services dont la perturbation pourrait avoir un impact important sur des activités sociétales ou économiques critiques.

Le 5 de l'article 2 de la directive précise que les États membres peuvent prévoir que la directive s'applique :

- aux entités de l'administration publique au niveau local ;

- aux établissements d'enseignement, en particulier lorsqu'ils mènent des activités de recherche critique.

Le 7 de l'article 2 de la directive indique que cette dernière ne s'applique pas aux entités de l'administration publique qui exercent leurs activités dans les domaines de la sécurité nationale, de la sécurité publique, de la défense ou de l'application de la loi, y compris la prévention et la détection des infractions pénales, ainsi que les enquêtes et les poursuites en la matière.

Le 8 de l'article 2 de la directive prévoit que les États membres peuvent exempter des entités spécifiques qui exercent des activités dans les domaines de la sécurité nationale, de la sécurité publique, de la défense ou de l'application de la loi, y compris la prévention et la détection des infractions pénales, ainsi que les enquêtes et les poursuites en la matière, ou qui fournissent des services exclusivement aux entités de l'administration publique des obligations prévues aux articles 21 et 23 de la directive en ce qui concerne ces activités ou services.

II. Le dispositif envisagé - Seront considérées notamment comme des entités essentielles les entreprises d'une taille significative appartenant à un secteur hautement critique mais également de nombreuses administrations de l'État et collectivités territoriales

Transposant les dispositions des articles 2 et 3 de la directive NIS 2, le présent article 8 établit la liste des entités considérées comme « essentielles » du point de vue de la sécurité des systèmes d'information, ces entités ayant vocation à se voir imposer un certain nombre d'obligations sous le contrôle de l'Anssi.

Selon cette dernière, ces entités « essentielles », qui devront respecter un niveau d'exigence plus élevées que les entités « importantes » définies à l'article 9, sont des structures déjà sensibilisées ou confrontées à la menace cyber.

D'autres, au regard de leur taille et de leur secteur d'activité, présentent une forte dépendance aux infrastructures numériques.

1) Les entreprises considérées comme des entités « essentielles » devront appartenir à un secteur hautement critique et obéir à un critère de taille significative

Le 1° prévoit que sont considérées comme des entités « essentielles » les entreprises appartenant à un des secteurs d'activité « hautement critiques » qui emploient 250 personnes ou dont le chiffre d'affaires annuel excède 50 millions d'euros et dont le total du bilan annuel excède 43 millions d'euros.

Le 2° y inclut les établissements publics à caractère industriel et commercial (EPCI) et les régies dotées de la seule autonomie financière chargées d'un service public industriel et commercial appartenant à un des secteurs d'activité « hautement critiques », qui emploient au moins 250 personnes ou dont les produits d'exploitation excèdent 50 millions d'euros et le total du bilan annuel excède 43 millions d'euros.

Dans le cas du 1° et du 2°, c'est donc deux caractéristiques qui conduisent à qualifier une entité d'essentielle :

- son appartenance à un secteur d'activité « hautement critique » ;

- le dépassement de certains seuils d'effectifs ou d'activité, à savoir le fait d'employer 250 personnes ou d'avoir un chiffre d'affaires annuel excédant 50 millions d'euros et un bilan annuel de plus de 43 millions d'euros.

Comme rappelé supra, l'article 3 de la directive dispose que sont des entités « essentielles » les entités appartenant à un secteur « hautement critique » qui dépassent les plafonds applicables aux moyennes entreprises prévus aux paragraphe 1 de l'article 2 de l'annexe de la recommandation 2003/361/CE, lequel dispose que « La catégorie des micro, petites et moyennes entreprises (PME) est constituée des entreprises qui occupent moins de 250 personnes et dont le chiffre d'affaires annuel n'excède pas 50 millions d'euros ou dont le total du bilan annuel n'excède pas 43 millions d'euros ».

Ainsi, le projet de loi formule une proposition contraposée de la définition de l'article 2 de l'annexe de la recommandation 2003/361/CE afin de viser toutes les entreprises qui excèdent les critères des PME donc qui dépassent les seuils fixés :

- « moins de 250 personnes » devient « au moins 250 personnes » ;

- pour le chiffre d'affaires annuel, « n'excède pas » devient « excède 50 millions d'euros » ;

- pour le bilan annuel, « n'excède pas » devient « excède 43 millions d'euros » ;

- le « et » du nombre d'employés devient un « ou » et le « ou » du chiffre d'affaires et du bilan annuel devient un « et » afin d'intégrer, comme prévues par la directive et la recommandation de 2003, des entreprises pouvant avoir un nombre d'employés inférieur à 250 personnes mais dont le chiffre d'affaires et le bilan annuel justifient leur régulation par la directive NIS 2.

Si les rapporteurs comprennent le choix de proposer une définition positive des critères de taille permettant d'établir si une entreprise est ou non une entité « essentielle », ils ne peuvent que constater que le choix initial de faire référence dans l'article 3 de la directive à la définition de l'article 2 de l'annexe de la recommandation 2003/361/CE créée énormément de confusion, car celui-ci ne permet pas de savoir quelles sont les entreprises entités « essentielles » mais seulement quelles sont les entreprises en deçà des seuils permettant de les qualifier d' « essentielles ».

Il aurait été nettement préférable de proposer directement une définition positive comme le fait le projet de loi de transposition.

Le 3° rajoute les opérateurs de communications électroniques qui emploient au moins 50 personnes ou dont le chiffre d'affaires annuel et le total du bilan annuel excèdent chacun 10 millions d'euros.

Le 4° dispose que les prestataires de service de confiance qualifiés sont considérés comme des entités « essentielles ».

C'est aussi le cas au 5° des offices d'enregistrement, c'est-à-dire des entités auxquelles un domaine de premier niveau spécifique a été délégué et qui est responsable de l'administration de ce domaine, y compris de l'enregistrement des noms de domaine en relevant et de son fonctionnement technique, notamment l'exploitation de ses serveurs de noms, la maintenance de ses bases de données et la distribution de ses fichiers de zone sur les serveurs de noms, que ces opérations soient effectuées par l'entité elle-même ou qu'elles soient sous-traitées, mais à l'exclusion des situations où les noms de domaine de premier niveau sont utilisés par un registre uniquement pour son propre usage.

C'est enfin le cas des au 6° des fournisseurs de services de systèmes de noms de domaine.

Les entités visées aux 3° à 6° de l'article 8 sont effectivement toutes visées également par les dispositions de l'article 3 de la directive, ce qui témoigne d'une transposition fidèle.

Au total, selon l'Anssi, quelque 2 000 entreprises privées devraient ainsi être considérées comme des entités « essentielles » au titre du présent projet de loi.

2) Les administrations considérées comme des entités « essentielles » incluront, sur choix de la France, de très nombreuses collectivités territoriales et leurs établissements publics

La définition du périmètre des administrations considérées comme des entités « essentielles », prévue au 7° de l'article 8, constitue un véritable choix opéré au niveau national dans le projet de loi, puisque la directive NIS 2, au paragraphe 5 de son article 2, laisse à chacun des États membres la possibilité de définir lui-même quelles « entités de l'administration publique au niveau local » seront ou non concernées par le périmètre des obligations prévues par elle, et, par conséquent, par le titre II du projet de loi.

Le point a) prévoit que sont considérées comme des entités « essentielles » les administrations de l'État et leurs établissements publics administratifs, à l'exception :

- des administrations de l'État qui exercent leurs activités dans les domaines de la sécurité publique, de la défense et de la sécurité nationale, de la répression pénale et des missions diplomatiques et consulaires françaises pour leurs réseaux et systèmes d'information ;

- de leurs établissements publics administratifs qui exercent leurs activités dans les mêmes domaines.

Cette exclusion des administrations régaliennes est effectivement prévue par les dispositions du 7 de l'article 2 de la directive NIS 2.

Toutefois, l'article 14 du projet de loi prévoit que ces administrations se verront appliquer des mesures équivalentes, à l'exception du principe de remontée d'information au niveau européen prévu par la directive afin d'assurer la protection des informations confidentielles.

Ce choix de transposition permet d'une part d'assurer un niveau de protection au moins équivalent à ces administrations sensibles, même si elles sont exclues par définition du champ de la régulation européenne, et d'autre part garantit l'unicité des règles applicables à l'ensemble des administrations de l'État.

Ne seront pas non plus considérées comme des entités essentielles :

- les administrations de l'État et leurs établissements publics administratifs qui sont désignés entités « importantes » (et non pas « essentielles ») par arrêté du Premier ministre, c'est-à-dire qui relèvent des dispositions de l'article 9 du projet de loi ;

- les établissements publics administratifs de l'État qui, compte tenu du faible impact économique et social de leur activité, ne sont pas soumis à la présente loi ; ces établissements publics sont désignés par arrêté du Premier ministre, dans des conditions précisées par décret en Conseil d'État.

Les points b), e), f) et g) prévoient, et c'est là un choix particulièrement important et structurant, que sont considérées comme des entités « essentielles » qui se verront appliquer les obligations au titre de la cybersécurité prévues par le titre II du présent projet de loi :

- les régions, conformément aux dispositions de la directive qui visent expressément les administrations au niveau régional comme relevant d'un secteur hautement critique ;

- les départements ;

- les communautés urbaines, les communautés d'agglomération et les métropoles ;

- les communes d'une population supérieure à 30 000 habitants (ce qui représente moins de 1 % des communes) ;

- leurs établissements publics administratifs dont les activités s'inscrivent dans un des secteurs d'activité « hautement critiques » ou « critiques » ;

- les syndicats de communes26(*), les syndicats mixtes constitués exclusivement de communes et d'établissements publics de coopération intercommunale et ceux composés uniquement d'établissements publics de coopération intercommunale et les syndicats mixtes de l'article L. 5721-2 du code général des collectivités territoriales dont les activités s'inscrivent dans un des secteurs d'activité « hautement critiques » ou « critiques » et dont la population est supérieure à 30 000 habitants, ce qui représente environ 38 % des EPCI ;

- les institutions et organismes interdépartementaux dont les activités s'inscrivent dans un des secteurs d'activité « hautement critiques » ou « critiques ».

Selon l'Anssi, 1 489 collectivités territoriales, groupements de collectivités territoriales ou organismes sous leur tutelle devraient ainsi être considérés comme des entités « essentielles » au titre du présent projet de loi.

Ce choix d'intégrer les collectivités territoriales dans le champ d'application du texte s'explique par les nombreuses attaques informatiques qui ont affecté celles-ci au cours des dernières années.

Comme rappelé supra, en 2023, les collectivités territoriales ont représenté 24% des victimes d'attaques par rançongiciel constatées par l'Anssi, avec des conséquences parfois très significatives à l'échelle de ces collectivités et de leurs administrés.

|

Les motifs qui poussent les cybercriminels à s'attaquer aux collectivités territoriales - Importance des données : les collectivités détiennent une quantité importante de données sensibles sur leurs administrés (état civil, impôts, etc.) ; - Infrastructure vieillissante : de nombreux systèmes d'information des collectivités sont anciens et trop peu sécurisés, ce qui facilite les intrusions ; - Manque de ressources : les collectivités disposent souvent de budgets limités pour la cybersécurité, ce qui les empêche de mettre en place des mesures de protection suffisante ; - Complexité des systèmes : les systèmes d'information des collectivités sont souvent complexes et interconnectés, ce qui les rend plus difficiles à sécuriser ; - Insuffisance de personnel formé : le manque de personnel qualifié en cybersécurité complique la mise en oeuvre et le maintien de dispositifs de sécurité efficaces. - Manque de sensibilisation aux risques cyber : une insuffisante sensibilisation des élus, des agents et des citoyens aux risques cyber accroît la vulnérabilité face aux attaques. Source : rapport IDATE |

Ces dispositions visent à intégrer dans le champ de la réglementation les collectivités territoriales et leurs activités les plus sensibles, tout en conservant en dehors du champ d'application directe de la loi la majorité des collectivités, puisque les communes de moins de 30 000 habitants ne seront concernées, le cas échéant, que par le biais de leur rattachement à une intercommunalité.

Outre les collectivités elles-mêmes et leurs groupements, les centres de gestion de la fonction publique territoriale, mentionnés à l'article L. 452-1 du code général de la fonction publique, sont eux aussi désignés comme des entités « essentielles » en vertu du c) de l'article 8.

Le d) inclut également les services départementaux d'incendie et de secours, mentionnés à l'article L. 1424-1 du code général des collectivités territoriales.

Le h), enfin, inclut les autres organismes et personnes de droit public ou de droit privé chargés d'une mission de service public administratif à compétence nationale, à l'exception de ceux qui sont désignés entité « importante » par arrêté du Premier ministre.

À noter que, dans un souci de proportionnalité, le Premier ministre désigne par arrêté les organismes et personnes morales qui, compte tenu du faible impact économique et social de leur activité, ne sont pas soumis à la présente loi, dans des conditions précisées par décret en Conseil d'État.

3) Les opérateurs qui étaient déjà couverts par la directive NIS 1, à savoir les OIV et les OSE, resteront logiquement couverts par les dispositions du présent projet de loi transposant NIS 2

En toute logique, l'article 8 dispose que les entités qui étaient déjà assujetties à des obligations en matière de cybersécurité sur le fondement de la directive NIS 1 seront considérées comme des entités « essentielles » au titre du présent projet de loi.

Le 8° prévoit ainsi que sont des entités « essentielles » les opérateurs d'importance vitale (OIV) en tant qu'ils exercent une activité qualifiée de service essentiel en application du deuxième alinéa du 1° du I de l'article L. 1332-2 du code de la défense.

C'est également le cas en vertu du 9° des opérateurs de services essentiels (OSE) désignés en application des dispositions de l'article 5 de la loi n° 2018-133 du 26 février 2018 portant diverses dispositions d'adaptation du droit de l'Union européenne dans le domaine de la sécurité.

Pour mémoire, cet article 5 prévoyait qu'étaient considérés comme OSE « les opérateurs, publics ou privés, offrant des services essentiels au fonctionnement de la société ou de l'économie et dont la continuité pourrait être gravement affectée par des incidents touchant les réseaux et systèmes d'information nécessaires à la fourniture desdits services ».

Ces OSE étaient désignés par un arrêté du Premier ministre.

La directive NIS 2 prévoit en effet à son article 3 la possibilité pour les États membres de désigner en tant qu'entités « essentielles » les entreprises ayant reçu le statut d'OSE au titre de NIS 1.

4) Les établissements d'enseignement supérieur menant des activités de recherche se verront, sous réserve qu'ils correspondent à certains critères, appliquer les dispositions de transposition de la directive NIS 2

La directive NIS 2, au point b du paragraphe 5 de son article 2, prévoit que les établissements d'enseignement, en particulier lorsqu'ils mènent des activités de recherche critique, peuvent être inclus sur décision des États membres dans le périmètre des entités auxquelles s'applique la directive.

Le projet de loi fait effectivement le choix de prévoit au 10° de l'article 8 que les établissements d'enseignement menant des activités de recherche, désignés par arrêté du Premier ministre dans des conditions précisées par décret en Conseil d'État, comme des entités « essentielles ».

Pour être désigné comme entité « essentielle », un établissement devra toutefois être concerné par l'un des quatre critères suivants prévus à l'article 10 du projet de loi, critères qui reprennent par ailleurs quasiment au mot près les critères définis par les points b à e du paragraphe 2 de l'article 2 de la directive NIS 2 :

- être le seul prestataire sur le territoire national d'un service qui est essentiel au maintien du fonctionnement de la société et d'activités économiques critiques ;

- une perturbation du service fourni par cet établissement pourrait avoir un impact important sur la sécurité publique, la sûreté publique ou la santé publique ;

- une perturbation du service fourni par l'établissement pourrait induire un risque systémique important, en particulier pour les secteurs où cette perturbation pourrait avoir un impact transfrontière ;

- l'établissement est critique en raison de son importance spécifique au niveau national ou local pour le secteur ou le type de service concerné, ou pour d'autres secteurs interdépendants sur le territoire national.

De fait, comme le permet la directive NIS 2 et comme retenu par une majorité d'États membres, les établissements d'enseignement menant des activités de recherche ont été inclus dans le champ d'application du projet de loi.

L'objectif est de protéger leurs activités particulièrement sensibles et de limiter les risques caractérisés que la menace cyber fait notamment peser sur leurs capacités d'innovation et leur sécurité.

Ce choix s'explique aussi par le fait que, malgré leur sensibilité, ces entités ne sont aujourd'hui couvertes par aucun cadre réglementaire contraignant et qu'elles ont besoin d'élever leur niveau de maturité en matière de cybersécurité.