B. LES POSSIBILITÉS DE SURVEILLANCE OFFERTES PAR LA LOI RENSEIGNEMENT SONT AUJOURD'HUI PLEINEMENT EXPLOITÉES PAR LES SERVICES, BIEN QUE DE MANIÈRE ENCORE DISPARATE

1. Une utilisation des techniques de renseignement en hausse constante depuis l'entrée en vigueur de la loi

a) Un nombre de demandes qui n'a cessé de croître, bien que de manière contrastée selon les techniques

Conséquent dès l'entrée en vigueur de la loi, le nombre de demandes de techniques de recueil de renseignement mises en oeuvre sur le territoire national connaît, depuis, une hausse constante d'environ 3 % par an.

Au total, il a augmenté d'environ 8,5 % en quatre ans , passant de 69 083 demandes en 2016 à 75 082 demandes en 2019, toutes techniques confondues 37 ( * ) .

On constate une évolution similaire du nombre de personnes surveillées par le biais de techniques de renseignement. Selon les données communiquées à la délégation par la CNCTR, 22 210 cibles ont fait l'objet d'au moins une technique de renseignement (hors accès aux données de connexion en temps différé) en 2019, contre 20 360 en 2019, soit une augmentation de 9 % en quatre ans.

L'augmentation des demandes de techniques de renseignement est, du moins pour partie, la conséquence des progrès faits par les services dans l'appréhension du nouveau cadre légal et des procédures , qui conduisent les agents à davantage anticiper le recours au renseignement technique. Elle résulte également, pour certains services, de la hausse du nombre d'agents de renseignement et de l'augmentation conséquente de leur activité. Tel est notamment le cas pour la DGSI, dont le volume de demandes de mises en oeuvre de techniques de renseignement a augmenté d'environ 30 % par an depuis 2016, soit un rythme de progression dix fois supérieure à la moyenne des services. Enfin, certains services, comme la DGSE et la DNRED, ont fait état d'un besoin croissant de recourir au renseignement technique au regard de l'évolution des menaces et de l'actualité internationale, ainsi que de la technicité croissante des méthodes employées par les cibles visées.

Cette tendance à la hausse reflète toutefois des réalités contrastées .

Il est d'usage, à cet égard, de distinguer deux catégories de techniques : les accès aux données de connexion en temps différé et les autres techniques, qui se caractérisent par leur plus fort degré d'intrusivité.

Les accès aux données de connexion en temps différé représentent, en volume, la part la plus importante des demandes de techniques de renseignement. En 2019, 39 726 demandes ont ainsi été formulées par les services de renseignement, soit près de 53 % du total. Le recours à ces techniques connait toutefois une baisse progressive et s'est réduit, entre 2016 et 2019, de 18 %, sans que les raisons de cette évolution n'aient pu, à ce jour, être clarifiées, ni par la CNCTR, ni par les services eux-mêmes.

A l'inverse, le recours aux techniques de renseignement plus intrusives tend à s'accentuer depuis l'entrée en vigueur de la loi.

Evolution du nombre de demandes de certaines techniques de renseignement soumises à autorisation sur le territoire national 38 ( * )

|

Technique |

Référence |

2016 |

2019 |

Evolution 2016/2019 |

|

Interceptions de sécurité |

L. 852-1 |

***** |

***** |

***** |

|

Géolocalisation en temps réel |

L. 851-4 |

***** |

***** |

***** |

|

Données de connexion en temps réel |

L. 851-2 |

***** |

***** |

***** |

|

Balisage |

L.851-5 |

***** |

***** |

***** |

|

Recueil de données de connexion par IMSI-catchers |

L. 851-6 |

***** |

***** |

***** |

|

Enregistrements de parole |

L. 853-1 |

***** |

***** |

***** |

|

Enregistrements d'images |

L. 853-1 |

***** |

***** |

***** |

|

Recueil de données informatiques |

L. 853-2 |

***** |

***** |

***** |

|

Captation de données informatiques |

L. 853-2 |

***** |

***** |

***** |

|

Introduction dans un lieu privé |

L. 853-3 |

***** |

***** |

***** |

Les besoins forts liés à l'usage des interceptions de sécurité a d'ailleurs nécessité, à deux reprises, une augmentation du contingentement prévu par le législateur et arrêté par le Premier ministre : fixé à 2 700 autorisations simultanément en vigueur lors de l'entrée en vigueur de la loi, il a été augmenté à 3 040 en 2017, puis à 3 600 en 2018.

Les techniques de renseignement

soumises à

contingentement

Quatre techniques de renseignement sont soumises, par la loi, à un contingentement, qui implique que le nombre d'autorisations simultanément en vigueur ne peut excéder un maximum fixé par arrêté du Premier ministre après avis de la CNCTR :

- les interceptions de sécurité prévues à l'article L. 852-1 du code de la sécurité intérieure ;

- le recueil des données de connexion en temps réel prévu à l'article L. 851-2 du code de la sécurité intérieure ;

- le recueil de données de connexion par IMSI catcher prévu par l'article L. 851-6 du même code ;

- l'exploitation des données collectées dans le cadre d'une surveillance internationale à des fins de surveillance d'identifiants rattachables au territoire national, prévu par le V de l'article L. 854-2 du code de la sécurité intérieure.

Ainsi que le rappelle la CNCTR dans son rapport d'activité de 2018, le principe du contingentement « est conçu comme une incitation pour les services de renseignement à mettre un terme aux autorisations devenues inutiles avant de pouvoir en obtenir de nouvelles et, de manière générale, à ne recourir à la technique concernée “que dans les seuls cas de nécessité d'intérêt public prévus par la loi” ».

Le Conseil constitutionnel a élevé ce principe parmi les garanties essentielles permettant d'opérer une conciliation équilibrée entre la prévention des atteintes à l'ordre public et le respect au droit de la vie privée. Il a ainsi jugé contraire à la Constitution l'extension à l'entourage de la personne concernée par une autorisation de la technique du recueil de données de connexion en temps réel, faute, pour le législateur, d'avoir fixé un nombre maximal d'autorisations (décision n° 2017-648 QPC du 4 août 2017, La Quadrature du net et autres ).

Le contrôle du respect du contingentement est, en pratique, effectué par le GIC, qui centralise l'ensemble des demandes de techniques de renseignement.

*****

Seules deux techniques soumises à autorisation sur le territoire nationale demeurent, en définitive, peu utilisées , et ce de manière constante depuis l'entrée en vigueur de la loi :

- d'une part, la captation de données informatiques , *****. L'absence de recours à cette technique serait liée d'une part, à la difficulté à différencier d'un point de vue opérationnel cette technique de celle du recueil de stock de données informatique et, d'autre part, à la difficulté opérationnelle pour les services à la mettre en oeuvre dans certains cas.

Dans les faits, le recueil de données informatiques, qui permet un accès au stock de données contenues dans des équipements informatiques, a donc été systématiquement privilégié par les services, en accord avec la CNCTR. Par soucis de simplification, il conviendrait dès lors de simplifier l'article L. 853-2 du code de la sécurité intérieure pour ne prévoir qu'une seule et même définition de l'accès aux données informatiques.

Les durées d'autorisation des deux techniques étant actuellement différentes - 60 jours pour la captation de données en temps réel et 30 jours pour le recueil de données stockées -, il est proposé d'aligner le régime sur la durée la plus longue, par ailleurs appliquée pour d'autres techniques tout aussi intrusives, comme la captation de paroles et d'images dans un lieu privé par exemple ;

- d'autre part, *****. Selon les informations communiquées à la délégation, les conditions strictes prévues par la loi, en particulier les finalités limitées de la technique et la durée courte de conservation, de 48 heures, n'auraient trouvé à être réunies que dans un nombre réduit de cas. Pour la DGSI cependant, le maintien de cette technique dans la loi est essentiel et pourrait notamment se révéler utile en cas d'imminence d'un attentat terroriste.

Recommandation n° 5 : Modifier l'article L. 853-2 du code de la sécurité intérieure afin de prévoir une modalité unique de collecte de données informatiques, plus conforme aux besoins opérationnels des services.

b) Des nouvelles capacités de surveillance internationale rapidement prises en main par les services

La délégation n'a pu obtenir de chiffres consolidés sur la mise en oeuvre, depuis 2015, des techniques de surveillance des communications internationales, dans la mesure où celles-ci n'étaient pas légalement soumises, jusqu'en 2018, à un contrôle a priori par la CNCTR et ne faisaient dès lors l'objet d'aucune comptabilisation officielle 39 ( * ) .

Selon les données communiquées individuellement par les services ayant répondu à la sollicitation de la délégation, il peut toutefois être observé, à l'instar des techniques domestiques, une hausse constante, depuis 2015, des demandes d'autorisations d'exploitation de données collectées dans le cadre d'une surveillance internationale 40 ( * ) .

*****

Depuis l'entrée en vigueur de la loi de programmation militaire pour les années 2019 à 2025 et l'élargissement des possibilités d'exploitation des données collectées dans le cadre de la surveillance internationale, 3 104 demandes d'autorisations d'exploitation de communications internationales interceptées ont été formulées au total par les services auprès de la CNCTR, dont 971 au cours des derniers mois de l'année 2018 et 2 133 en 2019 41 ( * ) .

Il a été indiqué à la délégation que les nouvelles capacités d'exploitation des données collectées dans le cadre d'une surveillance internationale à des fins soit de levée de doute, soit de surveillance d'une personne située sur le territoire national avaient été rapidement et pleinement utilisées par les services de renseignement . Elles ont en effet conduit à élargir le recours à la surveillance internationale à des services qui y recourraient peu jusque-là, en particulier les services de sécurité intérieure, principalement amenés à traiter des cibles situées sur le territoire national.

*****

Sur le plan qualitatif, l'introduction des nouvelles mesures par le législateur semble avoir été à la hauteur des résultats escomptés et aurait permis de combler un vide laissé par la loi du 24 juillet 2015 .

*****

Les évolutions du régime de la surveillance internationale offrent par ailleurs des possibilités de surveillance nouvelles . *****

*****

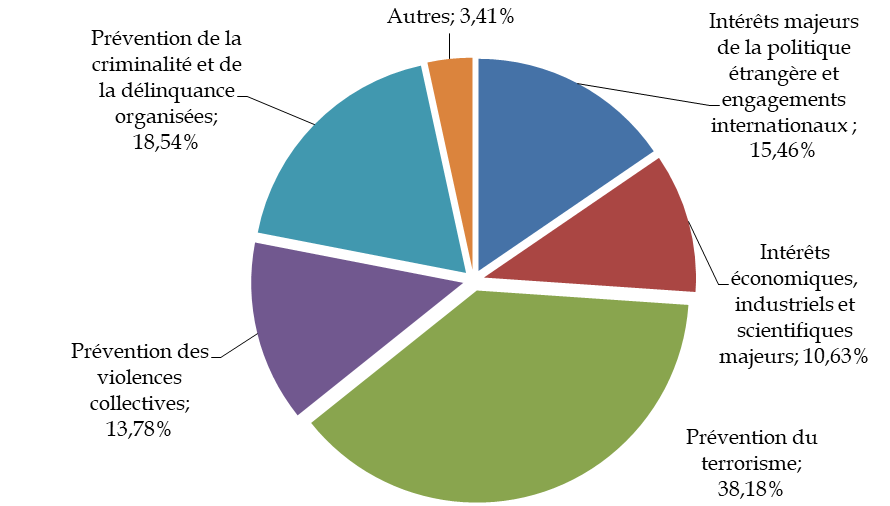

c) Des techniques principalement mises en oeuvre aux fins de prévention du terrorisme et de la criminalité organisée

Deux finalités représentent, en volume, les deux tiers environ des techniques de renseignement demandées 42 ( * ) :

• d'une part, la prévention du terrorisme , qui a justifié à elle seule 38,2 % des demandes en 2019 43 ( * ) , soit 29 288 demandes au total, mais dont la part tend à se réduire (44,6 % des demandes en 2018) ;

• d'autre part, la prévention de la délinquance et de la criminalité organisées , dont la part est restée stable au cours des deux dernières années (invoquée respectivement dans 17,3 % et 18,4 % des demandes en 2018 et 2019).

Répartition des demandes de techniques de

renseignement

par finalité en 2019 (toutes finalités

confondues)

Source : Délégation parlementaire au

renseignement,

sur la base des données fournies par la CNCTR

Viennent ensuite :

• la protection des intérêts majeurs de la politique étrangère et des engagements internationaux , invoquée dans environ 15 % des demandes de techniques en 2018 comme en 2019 ;

• la prévention des violences collectives , qui a connu une hausse sensible, étant passé de 9,5 % des demandes en 2018 à 13,8 % des demandes en 2019, notamment sous l'effet de la mobilisation des services de sécurité intérieure dans le cadre du mouvement des « gilets jaunes » ;

• la protection des intérêts économiques, industriels et scientifiques majeurs de la nation, qui, en 2018 comme en 2019, a été invoqué dans environ 15 % des demandes de techniques.

Les autres finalités, bien qu'essentielles, ne mobilisent que faiblement le renseignement technique.

La part de chacune de ces finalités varie, bien évidemment, selon les services et leurs missions . Ainsi, pour ne citer que les services les plus demandeurs en techniques de renseignement, l'essentiel du renseignement technique de la DGSI se concentre sur trois finalités : la lutte contre le terrorisme d'une part, à hauteur de près de 60 %, la protection des intérêts majeurs de politique étrangère, à hauteur de 22 % et la prévention des violences collectives, à hauteur de 13 % 44 ( * ) . Quant à la DGSE, elle recourt aux techniques de renseignement pour deux principales finalités : la protection des intérêts économiques, industriels et scientifiques majeurs de la nation, dans 60 % des cas, et la protection des intérêts majeurs de politique étrangère, dans environ 25 % des cas.

2. L'algorithme : des résultats en deçà des attentes

Eu égard à son caractère novateur et aux craintes qu'il a pu susciter lors des débats parlementaires, la technique dite de l'algorithme a reçu une application temporaire.

Initialement fixée au 31 décembre 2018, l'échéance a été repoussée de deux ans par la loi du 30 octobre 2017 renforçant la sécurité intérieure et la lutte contre le terrorisme, soit jusqu'au 31 décembre 2020, au regard de la mise en oeuvre tardive des premiers algorithmes.

Le renouvellement de la technique ou sa pérennisation nécessitant une approbation du législateur, la délégation s'est penchée, dans le cadre de ses travaux, sur l'application de cette technique, dans l'objectif d'éclairer le parlement sur la nécessité de la proroger ou non.

a) Une technique strictement encadrée par le législateur

Définie à l'article L. 851-3 du code de la sécurité intérieure, la technique de l'algorithme consiste, pour la seule finalité liée à la prévention du terrorisme , à imposer aux opérateurs ou fournisseurs de communications électroniques de mettre en oeuvre sur leurs réseaux des traitements automatisés afin de détecter des connexions susceptibles de révéler une menace terroriste.

L'algorithme n'est donc rien d'autre qu'un programme informatique destiné à analyser les flux de données transitant par les équipements des opérateurs de communications électroniques en vue de détecter, en fonction de paramètres définis à l'avance, la menace que pourrait représenter une personne.

Le degré d'ingérence potentielle d'une telle technique dans la vie privée a justifié qu'elle soit entourée d'importantes garanties .

Outre la limitation de son champ d'application à la finalité de prévention du terrorisme, la procédure d'autorisation de la mise en oeuvre de l'algorithme a été strictement encadrée : il ne peut ainsi être mis en oeuvre que pour une durée initiale de deux mois renouvelée par période de quatre mois, après avis préalable de la CNCTR sur le dispositif technique envisagé et les paramètres retenus.

S'agissant du fonctionnement de la technique en elle-même, il a été prévu que ne puissent être analysées que les données de connexion , le traitement des données de contenu des communications étant exclu. En outre, il a été précisé que le traitement automatisé ne doit en aucun cas permettre d'identifier les personnes auxquelles les données de connexion analysées se rapportent. Ce n'est que dans un second temps qu'un service, en cas de révélation d'une menace terroriste, peut demander l'autorisation au Premier ministre de « lever l'anonymat », après avis de la CNCTR, sur les données de connexion en question et de les conserver.

b) Une utilisation tardive et à l'efficacité encore perfectible

Compte tenu de la complexité technique du dispositif et des demandes d'ajustement formulées par la CNCTR 45 ( * ) sur les premiers dispositifs qui avaient été envisagés par le Gouvernement, la mise en oeuvre effective du premier algorithme est intervenue tardivement, en 2017 46 ( * ) , soit près de deux ans après son autorisation par le législateur. Deux nouveaux algorithmes ont depuis été autorisés et mis en place au cours de l'année 2018.

Sur les trois algorithmes actuellement actifs , deux sont gérés par la DGSI et un par la DGSE. Leur mise en oeuvre a toutefois été confiée au GIC, selon la recommandation formulée par la CNCTR, et leur usage limité, pour l'heure, à la lutte contre le terrorisme islamiste .

Sur le plan technique, la CNCTR s'est dite satisfaite des conditions de fonctionnement des algorithmes et affirme n'avoir, à ce jour, pas détecté d'irrégularité majeure dans leur utilisation.

En ce qui concerne l'efficacité et l'utilité de la technique, il ressort des auditions et déplacements conduits par la délégation qu'en dépit de premiers résultats encourageants, ce dispositif technique n'a pas encore donné tous les résultats escomptés.

Conformément à l'article 25 de la loi du 24 juillet 2015, le Gouvernement a remis au parlement un rapport sur l'application de l'article L. 851-3 du code de la sécurité intérieure, le 30 juin 2020, soit après l'adoption du présent rapport. Une annexe classifiée a été remise à la même date à la délégation parlementaire au renseignement.

Ces deux rapports confortent l'existence de premiers résultats encourageants, mais également l'existence de marges d'amélioration de la technique, évoquant la nécessité d'étendre le champ des données traitées aux URL.

Outre le manque de recul et d'expérience sur l'application de la technique, la communauté du renseignement invoque, pour expliquer ces résultats encore décevants, le champ trop restreint des données susceptibles d'être analysées par les traitements automatisés mis en oeuvre, qui n'inclut pas, à ce jour, l'ensemble des éléments des URL .

Dans sa décision portant sur la loi du 24 juillet 2015, le Conseil constitutionnel a validé la conformité à la Constitution de la technique de l'algorithme tout en relevant que les techniques d'accès administratifs aux données de connexion, dont elle fait partie, « ne peuvent en aucun cas porter sur le contenu des correspondances échangées ou des informations consultées , sous quelque forme que ce soit, dans le cadre des communications ».

Se fondant sur cette jurisprudence de même que sur les standards techniques internationaux 47 ( * ) , tant la Commission nationale informatique et libertés (CNIL) que la CNCTR ont exclu la possibilité que la technique de l'algorithme puisse permettre un accès complet aux URL. Dans leurs avis respectifs rendus au Premier ministre sur le projet de décret relatif aux techniques de renseignement, les deux autorités précisent en effet que les URL constituent des données mixtes , comprenant à la fois des données de connexion, c'est-à-dire des éléments relatifs à l'acheminement de la communication internet, et des données de communication, c'est-à-dire des éléments fournissant des précisions sur l'objet ou le contenu du site internet consulté.

Au vu de ces éléments, l'élargissement de la technique de l'algorithme souhaité par les services à l'analyse de la totalité des informations contenues dans les URL reviendrait, de fait, à autoriser un traitement automatisé de données révélant, pour partie, le contenu de communications.

Bien qu'elle en comprenne l'intérêt opérationnel, la délégation observe qu'une telle évolution induirait une modification significative de la technique autorisée par le parlement en 2015, sur lequel il est possible de s'interroger d'un point de vue constitutionnel . En effet, si le Conseil constitutionnel n'interdit pas, par principe, que des services de renseignement puissent accéder, sous réserve de garanties sérieuses, au contenu des communications, il n'a reconnu, jusqu'à présent, la conformité à la Constitution que d'une collecte individualisée , c'est-à-dire visant nominativement une personne susceptible de présenter une menace. Il n'est pas certain, en revanche, que les mêmes conclusions seraient tirées s'agissant d'une technique induisant un traitement en masse de données de communications.

Au regard de ces risques, la délégation demeure donc prudente sur les souhaits d'extension du dispositif, qui pourrait compromettre sa conformité à la Constitution .

Elle estime qu'une telle extension ne saurait, en tout état de cause, être admise qu'à titre expérimental , aux seules fins de prévention des actes de terrorisme, pour une période limitée dans le temps et sous le contrôle étroit de la CNCTR. La délégation juge également indispensable qu'une telle évolution, si elle venait à être mise en oeuvre, soit assortie de garanties renforcées . Outre l'anonymisation des données, elle propose notamment que la durée de conservation des données collectées, lorsqu'elle concernerait des données de contenu, soit limitée à 30 jours .

Enfin, la délégation considère nécessaire qu'une évaluation régulière de cette technique puisse être réalisée par le parlement et qu'un rapport lui soit remis annuellement, pendant la durée de l'expérimentation, sur l'évaluation de l'efficacité des algorithmes mis en oeuvre.

Recommandation n° 6 : Proroger, à titre expérimental, la technique dite de l'algorithme prévue par l'article L. 851-3 du code de la sécurité intérieure. N'envisager son extension aux données de navigation sur internet, et en particulier aux URL , que sous réserve d'un renforcement conséquent des garanties entourant la mesure et de la mise en place d'un contrôle parlementaire renforcé.

La délégation a pris acte de la volonté du Gouvernement de reporter d'une année supplémentaire la durée de l'expérimentation, sans modification du cadre légal, et du dépôt prochain d'un projet de loi en ce sens.

Bien qu'il ne soit pas motivé, contrairement à sa recommandation, par l'insuffisance des résultats obtenus, mais par l'incertitude que l'épidémie de Covid-19 fait peser sur le calendrier parlementaire, la délégation estime que ce nouveau délai devrait permettre de disposer d'un recul plus important sur l'efficacité de la technique de l'algorithme et d'alimenter utilement le débat parlementaire.

Les réserves qu'elle formule quant à l'extension du champ des algorithmes demeureront, en tout état de cause, valables à l'issue de ce délai.

3. Des services encore freinés dans leur recours aux techniques de renseignement

a) Une concentration des techniques au sein des services du premier cercle

Sans surprise, le recours aux techniques de renseignement se révèle très hétérogène selon les services.

Les services du premier cercle ont mis en oeuvre, en 2018 comme en 2019, 75 % environ des demandes de techniques de renseignement formulées , hors demandes d'accès aux données de connexion.

Au sein même des services du premier cercle, trois services concentrent l'essentiel de ces demandes , à savoir la DGSI, la DGSE et, dans une moindre mesure, la DNRED.

La DRSD ne recourt que de manière plus marginale aux techniques de renseignement les plus intrusives, et connaît même une baisse de ses demandes. En revanche, il peut être noté un usage croissant, depuis 2015, des demandes d'accès aux données de connexion *****, qu'elle explique par un élargissement des accords du GIC avec de nouveaux opérateurs et l'amélioration de ses outils pour effectuer les enquêtes.

La DRM exerçant ses activités quasi exclusivement à l'international, elle recourt, dans les faits, principalement à des mesures de surveillance internationale et uniquement de manière très marginale aux techniques domestiques.

Quant à Tracfin , son recours aux techniques de renseignement a été très réduit depuis l'entrée en vigueur de la loi, le service travaillant principalement en sources ouvertes et sur la base des déclarations de soupçons qui lui sont transmises. *****

Demandes de techniques de renseignement soumises

à autorisation

sur le territoire national par service

Tableau *****

b) Des services qui pâtissent encore de l'insuffisance de leurs moyens techniques

A l'exception de la sous-direction de l'anticipation opérationnelle de la gendarmerie nationale, les demandes de techniques de renseignement des services du second cercle, bien que moins nombreuses en volume, ont connu une forte croissance depuis l'entrée en vigueur de la loi.

*****

De même, les demandes de techniques de la direction du renseignement de la préfecture de police de Paris , qui ont peu augmenté entre 2016 et 2018, ont connu une forte hausse de 20 % en 2019, *****.

Enfin, le service national du renseignement pénitentiaire (SNRP), dernier service à avoir intégré la communauté du renseignement et, ce faisant, à avoir eu accès aux techniques de renseignement, a augmenté sensiblement le nombre de ses demandes, ***** 48 ( * ) .

Cette montée en puissance des services du second cercle a été facilitée, pour certains d'entre eux, par la mise en place de mutualisations qui ont permis de combler partiellement l'insuffisance de moyens matériels et de capacités techniques.

La DGSI apporte ainsi son assistance technique à plusieurs services du second cercle dans la mise en oeuvre de techniques de renseignement. Elle a conclu deux protocoles avec la DRPP et le SNRP pour assurer à leur profit, en tant que simple opérateur, la réalisation d'opérations d' IMSI-catching et réalise, pour le compte de plusieurs services, des opérations de recueil de données informatiques.

De manière encore plus intégrée, a été mise en place en avril 2019 une unité spécialisée dans la mise en oeuvre des techniques d'interceptions de paroles et d'images en milieu pénitentiaire, commune au SNRP et à la DGSI, le groupe technique des opérations pénitentiaires (GTOP) , composé de cinq agents techniques, dont deux de la DGSI et trois du SNRP 49 ( * ) .

Ces coopérations n'ont toutefois pas permis de doter tous les services de capacités techniques suffisantes.

A cet égard, le SCRT est le service qui a fait état, devant la délégation, des freins techniques les plus importants . *****

Aussi la délégation estime-t-elle souhaitable que les coopérations opérationnelles puissent-être approfondies à l'avenir, en particulier au profit de ce service . Si elles ne sauraient se substituer totalement à l'acquisition d'équipements dont la mobilisation peut nécessiter une réactivité particulière, ces mutualisations permettent d'assurer une montée en puissance technique des services du second cercle et d'éviter des investissements coûteux et peu rentables.

Compte tenu tant de son expérience que de son rôle de chef de file en matière de lutte contre la radicalisation violente et le terrorisme, la DGSI semble le service le mieux placer pour piloter cette mutualisation .

Sans aller nécessairement jusqu'à la mise en place, pour l'heure, d'une structure technique commune, la négociation d'un protocole entre la DGSI et le SCRT, sur le modèle de ce qui se fait déjà avec d'autres services, mériterait sans aucun doute d'être rapidement engagée, a minima pour la mise en oeuvre des techniques les plus complexes dont le renseignement territorial n'a actuellement pas la maîtrise, faute de moyens suffisants 50 ( * ) . Au regard de l'organisation de ces deux services, ce protocole mériterait de trouver une déclinaison territoriale, au niveau de chaque direction zonale de la sécurité intérieure.

A plus long terme, la délégation estime par ailleurs souhaitable que puisse être engagée une réflexion interservices en vue de la mise en place de protocoles ou de structures de mutualisation des capacités techniques et humaines de déploiement des techniques de renseignement.

Recommandation n° 7 : Engager des négociations en vue de la conclusion d'un protocole d'assistance entre la DGSI et le SCRT dans la mise en oeuvre de certaines techniques de renseignement. Envisager, à terme, la mise en place d'une unité de mutualisation commune à plusieurs services.

Grâce à la mise en place d'une unité technique commune avec la DGSI, le SNRP fait désormais état de difficultés plus importantes pour ses opérations d'exploitation des données collectées que pour le déploiement des techniques en elles-mêmes. Il relève notamment des besoins en matière de traduction, faute de capacités propres en la matière, *****.

*****

Recommandation n° 8 : *****

Tant que la montée en puissance des services du second cercle ne sera pas achevée, la délégation suggère enfin que le périmètre des techniques qui leur sont autorisées ne soit, en dépit des demandes formulées, pas modifié .

* 37 Ces chiffres n'incluent pas les techniques de surveillance internationale.

* 38 Ces chiffres sont issus des statistiques fournies annuellement par la CNRLT dans le cadre du rapport annuel d'activité des services de renseignement.

* 39 Pour rappel, jusqu'en 2018, les autorisations d'exploitation de données collectées dans le cadre d'une surveillance internationale était délivrée par le Premier ministre, sans avis préalable de la CNCTR.

* 40 Jusqu'en 2018, deux types d'autorisations d'exploitation des données collectées dans le cadre d'une surveillance internationale existaient : d'une part, l'autorisation d'exploitation non individualisée, d'une durée d'un an ; d'autre part, l'autorisation d'exploitation individualisée des données de connexion ou des communications. Les chiffres communiqués à la délégation ne distinguent pas ces deux types d'autorisation.

* 41 Ces statistiques comprennent l'ensemble des exploitations soumises à un avis préalable de la CNCTR, qu'elles concernent ou non des identifiants rattachables au territoire national.

* 42 Ces statistiques découlent des données chiffrées communiquées à la délégation par la CNCTR.

* 43 Une même technique peut être invoquée pour plusieurs finalités.

* 44 Ces statistiques portent sur l'année 2019.

* 45 Saisie d'une première demande d'autorisation d'un algorithme le 18 juillet 2017, la CNCTR a émis un premier avis défavorable à la mise en oeuvre du traitement, « après avoir relevé que l'architecture générale prévue pour sa mise en oeuvre ne respectait pas toutes les garanties préconisées ». Ce n'est donc que le 25 septembre 2017 que la CNCTR, saisie d'une demande rectificative, a donné un avis favorable au déploiement du premier algorithme.

* 46 L'architecture des algorithmes et les conditions de leur mise en oeuvre ont été définies dans une décision classifiée du Premier ministre du 27 avril 2017.

* 47 Dans son avis rendu sur le projet de décret, la CNCTR se fonde notamment sur la définition technique d'une URL donnée par le modèle de référence de l'Union internationale des communications.

* 48 Chiffre au 4 décembre 2019.

* 49 Des développements plus importants concernant cette structure de mutualisation figurent dans la partie du présent rapport relative au renseignement pénitentiaire.

* 50 La DGSI et le SCRT ont récemment entamé des travaux afin d'identifier les champs de coopération possible en matière de mutualisation d'outils informatiques ou d'appui technique. Une coopération a débuté en septembre 2019 dans le domaine de la recherche sur les sources ouvertes. Pour l'heure, rien n'a en revanche été engagé concernant la coopération technique pour la mise en oeuvre des techniques de renseignement.