ÉTUDE D'IMPACT

PROJET DE LOI

relatif à la résilience des infrastructures critiques et au renforcement de la cybersécurité

NOR : PRMD2412608L/Bleue-1

15 octobre 2024

TABLEAU SYNOPTIQUE DES CONSULTATIONS 20

TABLEAU SYNOPTIQUE DES MESURES D'APPLICATION 32

TITRE IER - RÉSILIENCE DES ACTIVITÉS D'IMPORTANCE VITALE 46

CHAPITRE IER - MODIFICATIONS DU CODE DE LA DÉFENSE 46

Article 1er - Modifications des articles (articles L. 1332-1 à L. 1332-22 du code de la défense) 46

Article 1er (A) - Article L. 1332-1 du code de la défense - Définitions 46

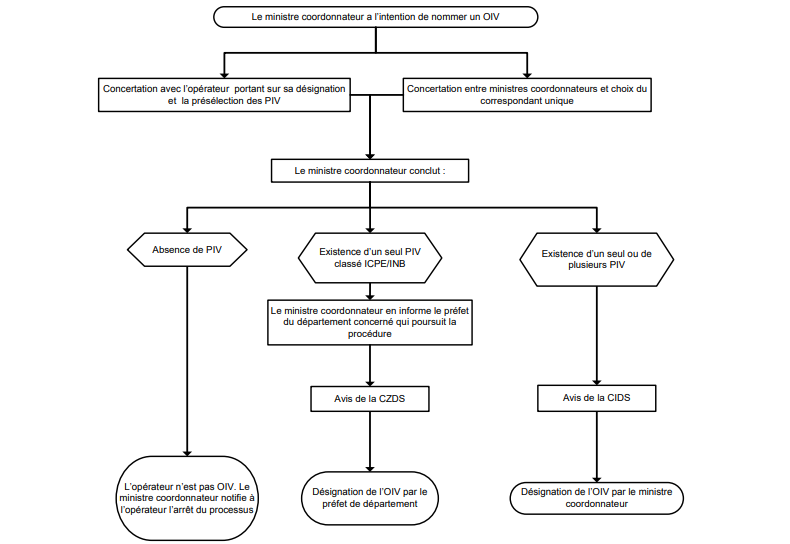

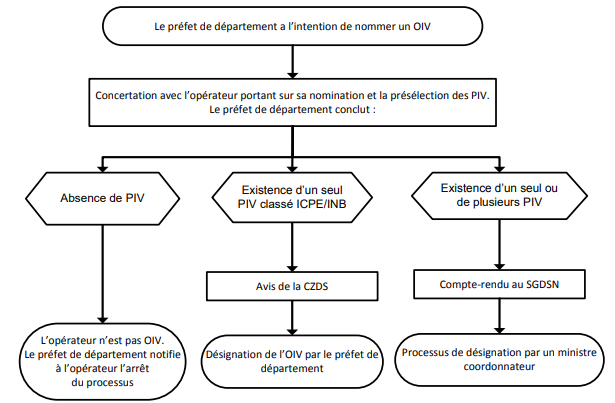

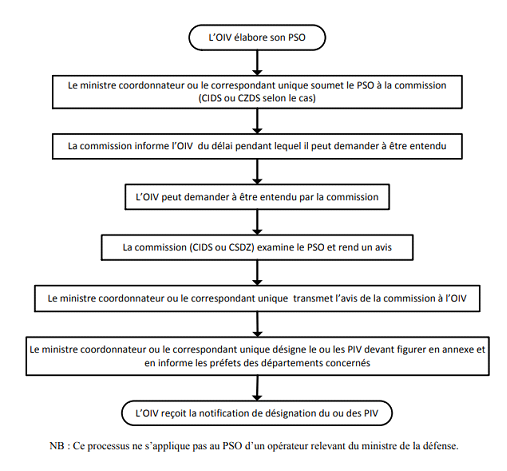

Article 1er (B) - Article L. 1332-2 du code de la défense - Désignation des OIV 57

Article 1er (C) - Article L. 1332-3 du code de la défense - Obligation de résilience 70

Article 1er (D) - Article L. 1332-4 du code de la défense - Analyse des dépendances 88

Article 1er (E) - Article L. 1332-5 du code de la défense - Plan Particulier de Résilience 97

Article 1er (F) - Article L. 1332-6 du code de la défense - Enquêtes administratives de sécurité 111

Article 1er (G) - Article L. 1332-7 du code de la défense - Notification d'incidents 126

Article 1er (H) - Articles L. 1332-8 et 9 du code de la défense - Dispositions applicables aux entités critiques d'importance européenne particulière 137

Article 1er (I) - Article L. 1332-10 du code de la défense 146

Article 1er (J) - Article L. 1332-11 du code de la défense - Systèmes d'information d'importance vitale 151

Article 1er (K) - Articles L. 1332-12 à L. 1332-14 du code de la défense - Habilitation et contrôles 161

Article 1er (L) - Articles L. 1332-15 à L. 1332-19 du code de la défense - Commission des sanctions 178

Article 1er (M) - Article L. 1332-20 à L. 1332-22 du code de la défense - Marchés publics et contrats de concessions relatifs à la sécurité des activités d'importance vitale 190

CHAPITRE IER - DE L'AUTORITÉ NATIONALE DE SÉCURITÉ DES SYSTÈMES D'INFORMATION 202

Article 5 - Missions et compétences de l'autorité nationale 202

CHAPITRE II - DE LA CYBER RÉSILIENCE 214

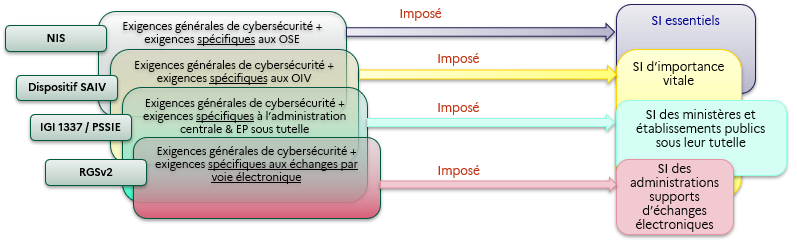

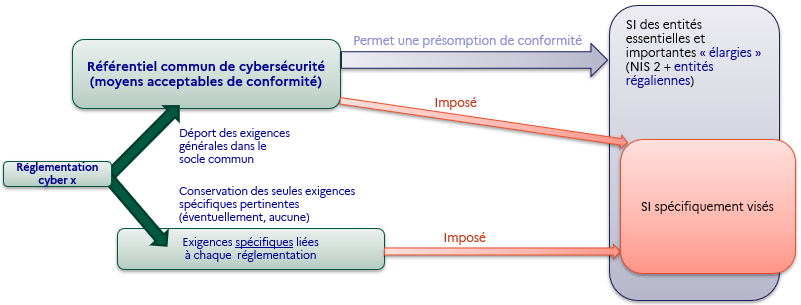

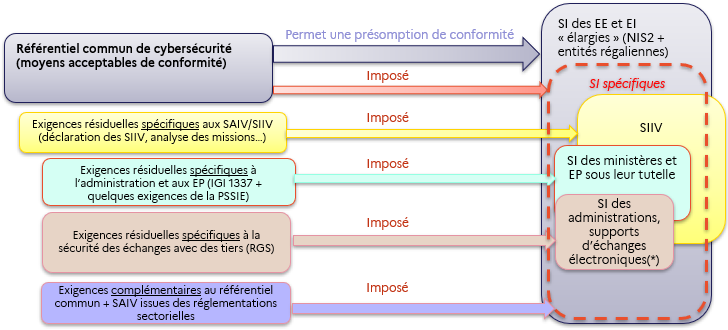

Articles 7 à 16 - Périmètre de compétence de l'autorité nationale et exigences de sécurité 221

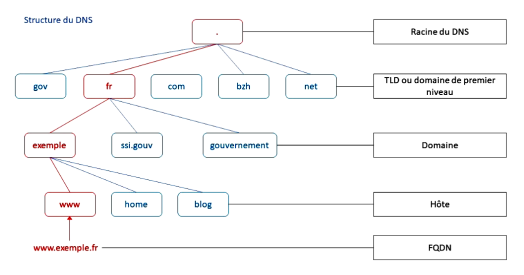

Articles 18 à 22 - Enregistrement des noms de domaine 243

Articles 17, 23 et 24 - Notifications d'incidents importants et partage d'informations 253

CHAPITRE III - DE LA SUPERVISION 271

Articles 25 à 37 - Supervision - Procédures de contrôle et de sanction 271

CHAPITRE IV - DISPOSITIONS DIVERSES D'ADAPTATION 288

Article 38 - Alléger le contrôle des biens de cryptologie 288

Article 39 (I, II et III) - Abrogation de la transposition de la directive NIS 1 et simplification du cadre réglementaire 296

Article 39 (IV) - Abrogation de la transposition de la directive NIS 1 et simplification du cadre réglementaire 308

Article 40 - Mesures applicables à l'outre-mer pour les territoires sous spécialité législative 317

CHAPITRE V - DISPOSITIONS RELATIVES AUX COMMUNICATIONS ÉLECTRONIQUES 329

Article 41 - Renforcement des sanctions pénales pour améliorer la lutte contre les brouillages 329

Article 42 - Renforcement des conditions d'accès à une assignation de fréquences déposées par la France auprès de l'Union Internationale des Télécommunications 345

TITRE III - RÉSILIENCE OPÉRATIONNELLE NUMÉRIQUE DU SECTEUR FINANCIER 359

CHAPITRE IER - DISPOSITIONS MODIFIANT LE CODE MONÉTAIRE ET FINANCIER 359

Article 43 - Modification de la définition des prestataires de services techniques 359

Article 44 - Maintien de la résilience opérationnelle des gestionnaires de plateformes de négociation 366

Article 45 - Gestion du risque lié aux technologies de l'information et de la communication par les entreprises de marché 373

Article 46 - Références aux risques liés aux technologies de l'information et de la communication au sein des dispositifs de gestion des risques des établissements de crédit et des sociétés de financement 379

Article 47 - Référence aux réseaux et systèmes d'information au sein des exigences de contrôle interne des établissements de crédit et des sociétés de financement 391

Article 48 - Obligations des prestataires de services de paiement en matière de gestion du risque lié aux technologies de l'information et des communications (TIC) 401

Article 49 - Modification de la liste des prestataires de services de paiement soumis à une obligation de notification des incidents opérationnels ou de sécurité majeur 409

Article 50 - Référence aux réseaux et systèmes d'information au sein des exigences de contrôle et de sauvegarde des prestataires de service d'investissement 416

Article 51 - Systèmes de technologies de l'information et de la communication (TIC) et dispositifs de contrôle des prestataires de services d'investissement 424

Article 52 - Systèmes de contrôle des risques mis en oeuvre par les prestataires de services d'investissement autres que les sociétés de gestion de portefeuille qui ont recours à la négociation algorithmique 431

Article 53 - Référence aux prestataires informatiques critiques au sein des tiers auxquels l'Autorité de contrôle prudentiel et de résolution peut demander toute information 438

Article 54 - Référence à la résilience opérationnelle numérique au sein des plans préventifs de résolution des établissements de crédit et des sociétés de financement 446

Article 55 - Extension de la liste des autorités habilitées à s'échanger des informations 455

CHAPITRE II - DISPOSITIONS MODIFIANT LE CODE DES ASSURANCES 462

Article 57 - Nouvelles obligations pour les entreprises d'assurance et de réassurance en matière de gouvernance des risques liés à l'utilisation des systèmes d'information 462

Article 58 - Extension aux groupes d'assurance des nouvelles obligations de gouvernance des risques liés à l'utilisation des systèmes d'information 473

CHAPITRE III - DISPOSITIONS MODIFIANT LE CODE DE LA MUTUALITÉ 484

Article 59 - Nouvelles obligations pour les unions et mutuelles du code de la mutualité en matière de gouvernance des risques liés à l'utilisation des systèmes d'information 484

Article 60 - Suppression de dispositions redondantes dans le code de la mutualité 493

CHAPITRE IV - DISPOSITIONS MODIFIANT LE CODE DE LA SÉCURITÉ SOCIALE 500

Article 61 - Nouvelles obligations pour les institutions de prévoyance et unions du code de la sécurité sociale en matière de gouvernance des risques liés à l'utilisation des systèmes d'information 500

CHAPITRE V - DISPOSITIONS FINALES 509

Article 62 - Dates d'application des dispositions du titre III sur la résilience opérationnelle numérique du secteur financier 509

ANNEXE I - TABLEAU DE TRANSPOSITION DE LA DIRECTIVE (UE) 2022/2557 DU PARLEMENT EUROPÉEN ET DU CONSEIL SUR LA RÉSILIENCE DES ENTITÉS CRITIQUES (DITE DIRECTIVE REC) 517

ANNEXE II - TABLEAU DE TRANSPOSITION DE LA DIRECTIVE (UE) 2022/2555 (DITE DIRECTIVE NIS2) DU PARLEMENT EUROPÉEN ET DU CONSEIL DU 14 DÉCEMBRE 2022 CONCERNANT DES MESURES DESTINÉES À ASSURER UN NIVEAU ÉLEVÉ COMMUN DE CYBERSÉCURITÉ DANS L'ENSEMBLE DE L'UNION, MODIFIANT LE RÈGLEMENT (UE) N° 910/2014 ET LA DIRECTIVE (UE) 2018/1972 ET ABROGEANT LA DIRECTIVE (UE) 2016/1148 658

ANNEXE III - TABLEAUX DE TRANSPOSITION DE LA DIRECTIVE (UE) 2022/2556 DU PARLEMENT EUROPÉEN ET DU CONSEIL DU 14 DÉCEMBRE 2022 MODIFIANT LES DIRECTIVES 2009/65/CE, 2009/138/CE, 2011/61/UE, 2013/36/UE, 2014/59/UE, 2014/65/UE, (UE) 2015/2366 ET (UE) 2016/2341 EN CE QUI CONCERNE LA RÉSILIENCE OPÉRATIONNELLE NUMÉRIQUE DU SECTEUR FINANCIER (DITE DIRECTIVE DORA) 822

ANNEXE IV - TABLEAU SYNOPTIQUE DES OPTIONS LAISSÉES PAR LA DIRECTIVE NIS 2 863

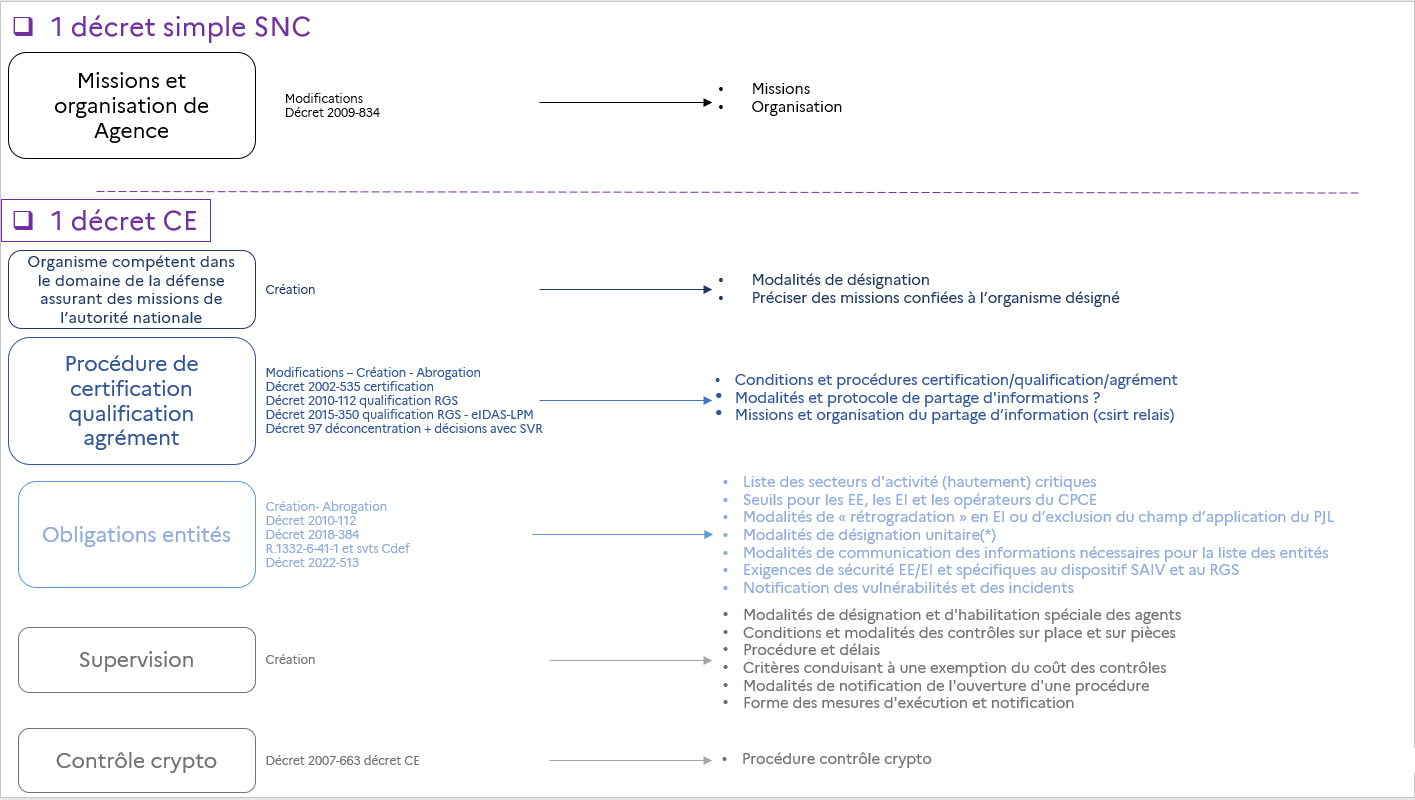

ANNEXE V - TEXTES RÈGLEMENTAIRES PRÉVUS POUR LE TITRE II 871

ANNEXE VI - SCHÉMA EXPLICATIF DE LA STRATÉGIE DE SIMPLIFICATION RÈGLEMENTAIRE 872

INTRODUCTION GÉNÉRALE

1. TRANSPOSITION DE LA DIRECTIVE SUR LA RÉSILIENCE DES ENTITÉS CRITIQUES (REC) ET REFONTE DU DISPOSITIF DE LA SÉCURITÉ DES ACTIVITÉS D'IMPORTANCE VITALE (SAIV)

Contexte général

Les infrastructures critiques indispensables au fonctionnement de la Nation sont exposées aux risques naturels, sanitaires, technologiques, mais également aux menaces d'origine anthropique. La directive (UE) 2022/2557 du Parlement européen et du Conseil sur la résilience des entités critiques (REC), adoptée le 14 décembre 2022, constitue l'aboutissement d'une réflexion portée à l'échelle européenne sur la protection des infrastructures nécessaires au fonctionnement du marché intérieur, initiée en 2008 avec une première directive (Directive 2008/114/CE du Conseil du 8 décembre 2008 concernant le recensement et la désignation des infrastructures critiques européennes ainsi que l'évaluation de la nécessité d'améliorer leur protection). Elle tient compte des leçons tirées de la pandémie de COVID-19, notamment en termes de sensibilité des chaînes d'approvisionnement, mais également du durcissement du contexte géopolitique.

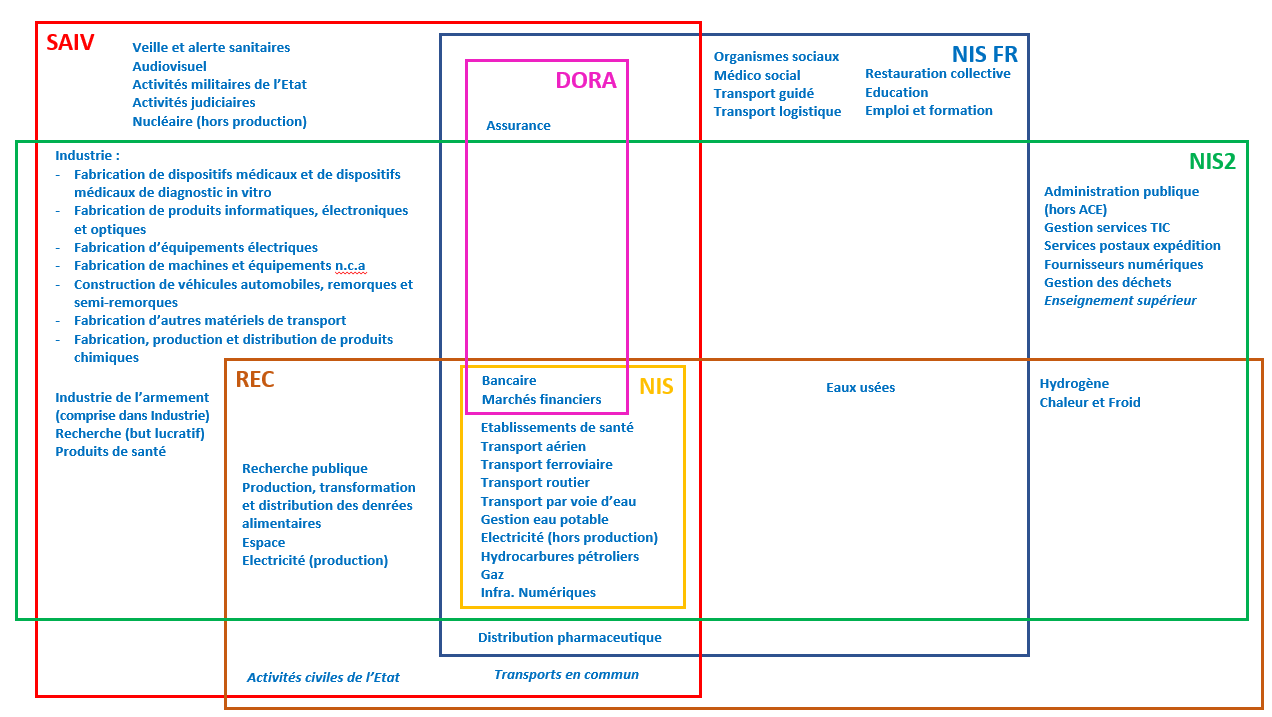

L'ambition de cette nouvelle directive est d'améliorer la fourniture, dans le marché intérieur européen, des services considérés comme essentiels au maintien de fonctions sociétales ou d'activités économiques vitales, en renforçant la résilience des entités considérées comme critiques par les Etats membres, dans onze secteurs d'activité : l'énergie, les transports, le secteur bancaire, les infrastructures des marchés financiers, la santé, l'eau potable, les eaux résiduaires, les infrastructures numériques, l'administration publique, l'espace ainsi que la production, la transformation et la distribution de denrées alimentaires. Elle vise ainsi, d'une part, à prévoir un standard de protection minimale à l'ensemble des infrastructures critiques de l'Union, dont peuvent dépendre les entités situées sur le territoire national, et, d'autre part, à assurer une concurrence plus loyale entre ces différents opérateurs à l'échelle de l'Union, désormais soumis à des règles communes.

Ainsi, la France met déjà en oeuvre, depuis 2006, un dispositif d'identification des opérateurs, publics ou privés, considérés d'importance vitale, qui ont la charge de garantir leur propre protection : le dispositif de sécurité des activités d'importance vitale (SAIV).

Le présent projet de loi vise ainsi à transposer la directive REC par le prisme d'une révision de ce dispositif national, en conservant ses principes cardinaux, tout en y intégrant les obligations inédites prévues par la directive et l'extension de son champ d'application à de nouveaux secteurs. L'objectif principal du Gouvernement est donc de maintenir un niveau élevé de protection des infrastructures critiques, déjà éprouvé et connu des acteurs concernés, adapté au contexte actuel.

Le dispositif actuel de sécurité des activités d'importance vitale (SAIV)

Sur les fondements de l'ancien dispositif de protection des points et réseaux sensibles datant de l'ordonnance de 1958, cette politique publique a été véritablement instaurée en 2006, à la suite des attentats de Madrid (2004) et de Londres (2005).

L'actuel dispositif de sécurité des activités d'importance vitale vise à assurer la protection physique et cyber d'opérateurs (publics ou privés) identifiés comme indispensables pour la continuité d'activité de la Nation - ou, de manière plus marginale, pouvant présenter un danger grave pour la population.

Ce dispositif est inscrit dans le code de la défense (articles L. 1332-1 à L. 1332-7) et compte aujourd'hui plus de 300 opérateurs, désignés d'importance vitale par l'Etat, dans 12 secteurs d'activité. Chaque secteur est supervisé par un ministère coordonnateur.

|

SECTEUR |

MINISTRE COORDONNATEUR |

|

Activités civiles de l'Etat (ACE) |

Ministre de l'intérieur |

|

Activités judiciaires |

Ministre de la justice |

|

Activités militaires de l'Etat (AME) |

Ministre des armées |

|

Alimentation |

Ministre chargé de l'agriculture |

|

Communications électroniques, audiovisuel et information |

Ministre chargé des communications électroniques |

|

Energie |

Ministre chargé de l'énergie |

|

Espace et recherche |

Ministre chargé de la recherche (transfert en cours au ministre chargé de l'économie et des finances) |

|

Finances |

Ministre chargé de l'économie et des finances |

|

Gestion de l'eau |

Ministre chargé de l'écologie |

|

Industrie |

Ministre chargé de l'industrie |

|

Santé |

Ministre chargé de la santé |

|

Transports |

Ministre chargé des transports |

Les opérateurs d'importance vitale (OIV) exercent leurs activités d'importance vitale sur près de 1500 points d'importance vitale (PIV) (usines, locaux d'une administration, data center, etc.), répartis sur l'ensemble du territoire national (métropole et outre-mer). La désignation des PIV s'appuie sur la notion de non-substituabilité des activités. Leur identification est protégée par le secret de la défense nationale.

Une responsabilité partagée entre l'Etat et les opérateurs d'importance vitale

Désignés par l'Etat, les opérateurs d'importance vitale sont tenus de garantir à leurs frais la sécurité de leurs sites et de leurs systèmes d'information les plus critiques (points et systèmes d'information d'importance vitale) contre tout risque et toute menace, notamment à caractère terroriste. Les OIV exposent à travers un certain nombre de documents de planification (plan de sécurité opérateur, plan particulier de protection) les choix de sécurité qui leur permettent de répondre à cette obligation de résultat.

Ils procèdent notamment :

- à une identification des points d'importance vitale (PIV) : établissements, installations et ouvrages nécessaires à la réalisation des activités d'importance vitale ;

- à une analyse de l'ensemble des risques (naturels, technologiques, sanitaires, etc.) et des menaces (malveillance, terrorisme, cyber, etc.) pouvant affecter les activités et points d'importance vitale ;

- à la déclinaison et à l'application des mesures Vigipirate qui concernent leur activité ;

- à une démonstration de leur dispositif de sécurité et de gestion de crise ;

- au respect du principe de défense en profondeur au sein de chaque PIV ;

- à la rédaction d'un plan de continuité ou de reprise d'activité (PCA/PRA) et à l'identification des personnels clés ;

- à la désignation d'un délégué à la défense et à la sécurité (DDS), habilité au secret de la défense nationale et interlocuteur privilégié du ministère coordonnateur. Au niveau de chaque PIV, l'opérateur peut désigner un délégué local à la défense et à la sécurité (DLDS), interlocuteur privilégié de la préfecture de département ;

- à la protection des informations et supports classifiés (statut d'OIV ; liste des PIV ; documents de planification de sécurité).

En contrepartie, l'Etat veille à la bonne application du dispositif, mais surtout accompagne et soutient les opérateurs d'importance vitale, à travers notamment :

- l'approbation des documents de planification de sécurité rédigés par l'opérateur ;

- les visites et inspections des PIV par les zones de défense et de sécurité (sauf pour les opérateurs du secteur des activités militaires de l'Etat) ;

- la possibilité pour l'Etat d'imposer des mesures administratives et des sanctions pénales à l'encontre des OIV qui ne respecteraient pas leurs obligations de protection physique ou cyber ;

- l'évaluation des risques et menaces (directives nationales de sécurité, postures Vigipirate) ;

- la planification par l'autorité préfectorale des mesures de vigilance, de protection et de réaction mises en oeuvre par la force publique en cas d'attaque sur un PIV (planification des moyens et modalités d'intervention, à travers un plan de protection externe, pouvant faire l'objet d'exercices) ;

- un rôle de conseil des OIV dans l'organisation de leur politique de sécurité et de continuité d'activité (ministère coordonnateur), leur cybersécurité (ANSSI) ou la sécurité de leur(s) PIV (zones de défense et de sécurité, préfecture de département) ;

- la transmission à l'opérateur qui en fait la demande d'un avis sur la compatibilité du comportement d'une personne souhaitant accéder à un PIV (enquêtes administratives de sécurité) ;

- l'encadrement d'une formation complémentaire pour les agents privés de sécurité exerçant dans des sites sensibles.

Une politique impliquant l'Etat à tous les niveaux

Les acteurs de ce dispositif sont, au niveau central :

- le secrétariat de la défense et de la sécurité nationale (SGDSN) par délégation du Premier ministre : pilotage du dispositif, suivi et évolution règlementaire, coordination interministérielle. L'ANSSI supervise directement le volet cyber ;

- les ministères coordonnateurs à travers les services des hauts fonctionnaires de défense et de sécurité (SHFDS) : supervision de l'ensemble des opérateurs d'importance vitale de leur(s) secteur(s) d'activité ;

- le ministère de l'intérieur et des Outre-mer : responsable de l'application territoriale du dispositif ; l'autorité militaire assure un suivi à part des opérateurs du secteur des activités militaires de l'Etat ;

- les 300 opérateurs d'importance vitale (OIV) et en particulier leurs délégués à la défense et à la sécurité (directeurs sûreté, officiers de sécurité, etc.).

Le SGDSN préside la commission interministérielle de défense et de sécurité (CIDS) des secteurs d'activité d'importance vitale. Réunie deux fois par an, cette commission acte le suivi et l'évolution du dispositif (désignation de nouveaux OIV/PIV, approbation des PSO) et traite de tout sujet d'intérêt pour la SAIV.

Les acteurs de ce dispositif sont, au niveau territorial :

- les préfets de département (notamment leurs services interministériels de défense et de protection civile) : supervision de l'application des mesures de sécurité prévues dans les plans particuliers de protection des PIV civils ; planification des moyens et des modalités d'intervention de l'Etat (forces de sécurité intérieure, moyens de la sécurité civile, et le cas échéant forces armées) à travers les plans de protection externe ;

- les préfets de zones de défense et de sécurité : coordination, assistance et contrôle de la mise en oeuvre du dispositif pour l'ensemble des PIV de la zone (notamment pour les visites et contrôles des PIV civils) ;

- les 1500 points d'importance vitale (PIV) et en particulier leurs délégués locaux à la défense et à la sécurité.

Les préfets de zones président les commissions zonales de défense et de sécurité (CZDS) des secteurs d'activités d'importance vitale.

La directive européenne sur la résilience des entités critiques

La publication de la directive (UE) 2022/2557 du Parlement européen et du Conseil sur la résilience des entités critiques (REC), adoptée le 14 décembre 2022, constitue l'aboutissement d'une réflexion européenne sur la protection des infrastructures critiques, initiée en 2008 avec une première directive limitée aux secteurs des transports et de l'énergie.

La directive (UE) 2022/2557 a été négociée sous présidence française de l'UE, par la Représentation française près l'Union européenne (RPUE) avec l'appui du SGDSN. Les travaux nationaux ont notamment veillé à ce qu'elle soit conforme avec la vision française.

Elle doit être transposée dans notre droit national d'ici le 17 octobre 2024.

Objectifs de la directive

Cette directive vise à améliorer la fourniture, dans le marché intérieur, de services essentiels au maintien de fonctions sociétales ou d'activités économiques vitales en renforçant la résilience des opérateurs (appelés entités) critiques qui fournissent de tels services.

La directive REC remplace et refond en profondeur la directive de 2008 :

- elle prévoit le passage d'une logique de protection physique d'infrastructures à une logique de résilience et de continuité d'activité ;

- elle vise les « entités critiques » nationales (c'est-à-dire. les opérateurs), et non plus seulement les infrastructures critiques européennes (c'est-à-dire celles dont l'arrêt ou la destruction aurait un impact sur au moins deux États membres) ;

- elle s'inscrit dans une politique de résilience globale et cohérente puisque les entités critiques seront également soumises aux obligations de cyber-résilience prévues par la directive NIS 2 ;

- elle élargit le nombre de secteurs concernés. Le champ d'application couvre désormais 11 secteurs, qui correspondent presque parfaitement aux secteurs actuels de la SAIV : énergie, transports, infrastructures bancaires, infrastructures de marché financier, santé, eau potable, assainissement, infrastructures digitales, administration publique (niveau central), espace, alimentation.

La directive permet d'offrir un socle minimal commun de résilience à tous les opérateurs de l'UE. Ces derniers ne sont aujourd'hui pas tous couverts par un dispositif comparable à celui mis en oeuvre en France, ce qui rétablira une forme de concurrence loyale à l'échelle européenne.

La transposition de la directive européenne REC consolide le dispositif existant de sécurité des activités d'importance vitale (SAIV)

Pour éviter de créer un nouveau dispositif, la transposition repose sur une révision du dispositif national de sécurité des activités d'importance vitale défini dans le code de la défense (L. 1332-1 et suivants) et non sur une refonte de ses principes fondateurs ou la création d'un dispositif inédit. Cette politique publique a prouvé son efficacité et fait l'objet d'une déclinaison sur l'ensemble du territoire national.

Cette réforme normative et doctrinale constitue ainsi l'opportunité de moderniser notre dispositif national : rationalisation de la classification du dispositif (statut d'OIV, plan de continuité d'activité), simplification des documents de planification requis, ou encore renforcement des modalités de supervision, dans une logique de cohérence et d'efficacité.

La transposition s'inscrit dans une politique de résilience globale et cohérente. Les entités critiques seront également soumises aux obligations prévues par :

- la directive (UE) 2022/2555 du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union (NIS 2 - négociée en parallèle de la directive REC) ;

- la directive (UE) 2022/2556 du Parlement européen et du Conseil du 14 décembre 2022 modifiant les directives 2009/65/CE, 2009/138/CE, 2011/61/UE, 2013/36/UE, 2014/59/UE, 2014/65/UE, (UE) 2015/2366 et (UE) 2016/2341 en ce qui concerne la résilience opérationnelle numérique du secteur financier (DORA).

C'est dans ce contexte qu'il a été décidé de construire un projet de loi commun « Résilience » pour la transposition de ces trois textes et pour prendre certaines dispositions pertinentes dans leurs champs respectifs.

Pour les autorités administratives compétentes, le renforcement du suivi du dispositif est nécessaire

Le vocabulaire national est conservé, de même que la logique d'identification des sites les plus sensibles (points d'importance vitale) ainsi que la planification associée, qui intégrera désormais les enjeux de résilience.

Le suivi effectué par le SGDSN, les ministères coordonnateurs, les zones de défense et de sécurité et les préfets de département est maintenu et pourra être renforcé.

En effet, la directive impose la révision des documents de planification (évaluation des risques, plan de résilience des opérateurs) tous les 4 ans. Cela demandera un suivi continu des services au niveau national et à l'échelle territoriale afin de renforcer la résilience de la Nation.

Pour les opérateurs d'importance vitale, une part importante des exigences de la directive sont déjà mises en oeuvre à travers le dispositif actuel

Les entités concernées par la révision du dispositif SAIV sont les opérateurs qui étaient déjà désignés dans le dispositif existant, que ce soit au titre de l'activité d'importance vitale qu'ils opèrent ou du danger grave pour la population qu'ils pourraient causer en cas d'incident.

De nouveaux opérateurs d'importance vitale pourraient néanmoins être désignés au titre de leurs activités, considérées comme d'importance vitale par l'Etat si celles-ci devaient évoluer ou émerger, en particulier dans les secteurs de l'assainissement, de l'hydrogène, ainsi que les réseaux de chaleur et de froid, nouvellement identifiés par la directive REC.

Le nombre d'opérateurs d'importance vitale (environ 300 à ce jour) n'a donc pas vocation à augmenter significativement.

Concrètement, la mise en oeuvre de la directive devrait se traduire par :

- une mise à jour de la planification, en conservant son architecture actuelle et en renforçant la composante « continuité d'activité » (déjà prévue dans le dispositif actuel au titre du L. 2151-1 du code de la défense) ;

- une meilleure prise en compte des interdépendances entre les secteurs (notamment infrastructures de réseaux), y compris entre Etats membres avec l'identification par les opérateurs de leurs interdépendances et de leurs chaînes d'approvisionnement ;

- une obligation de notification des incidents majeurs (suivant le principe qui existe déjà en matière cyber, avec des modalités d'application spécifiques) ;

- une évolution et un renforcement du dispositif d'enquêtes administratives de sécurité : extension aux demandes d'accès à distance et aux fonctions sensibles, consultation des casiers judiciaires des ressortissants des autres Etats membres de l'UE ;

- une révision du dispositif de sanctions pour les opérateurs qui ne respecteraient pas leurs obligations : substitution d'un régime de sanctions administratives au régime des sanctions pénales existant. L'objectif est de s'aligner sur les dispositions prévues dans la directive NIS 2.

La création d'un nouveau statut, celui d'« entité critique d'importance européenne particulière » (ECIEP) pour les opérateurs fournissant un/des services essentiels à au moins 6 Etats membres de l'UE, porte des enjeux particuliers : obligation de notification à la Commission et de partage d'information avec les Etats membres concernés. Néanmoins, il convient de souligner que la directive REC a été négociée (et le SGDSN a été particulièrement vigilant sur ce point) dans l'objectif de respecter les prérogatives nationales et les enjeux de souveraineté, de sécurité, de protection du secret afférent à la protection des infrastructures critiques, de sorte que :

- l'identité des entités critiques nationales ne sera pas communiquée à la Commission ;

- l'Etat membre reste le seul interlocuteur des opérateurs ;

- seules les données agrégées seront transmises à la Commission.

L'essentiel des obligations s'appliqueront à l'ensemble des secteurs d'activité d'importance vitale, y compris ceux ne figurant pas dans le champ d'application de la directive REC, afin d'aligner vers le haut le niveau d'exigence imposé aux opérateurs, en particulier pour les opérateurs relevant des secteurs régaliens.

Les mesures de résilience prévues pourraient engendrer des coûts supplémentaires pour un opérateur. Si la logique de protection physique était déjà prise en compte, la systématisation de la prise en compte de la continuité d'activité ne sera en effet pas neutre, bien qu'elle soit déjà prévue par le code de la défense.

Pour autant, l'identification et la mise en oeuvre de mesures préventives et réactives garantissant la résilience de l'opérateur lui permettront de maintenir son activité dans un contexte dégradé et contribuent à prévenir des coûts potentiellement bien supérieurs en cas de disruption de son activité. En outre, la résilience accrue de l'ensemble des opérateurs est également de nature à prévenir l'apparition de coûts en cas de disruption de l'activité d'un fournisseur pour les mêmes motifs.

Enfin, dans l'objectif d'offrir aux entités tous les moyens pour qu'ils puissent effectivement mettre en oeuvre des mesures de protection adaptées de leurs sites, le choix a été fait d'autoriser les opérateurs publics à déroger, dans certains cas précis, aux règles de la commande publique.

Pour les collectivités territoriales, l'objectif est une meilleure cohérence du dispositif

Les collectivités concernées par la directive REC sont celles qui sont déjà désignées OIV car assurant des « activités d'importance vitale » - ou services essentiels au sens de la directive REC lorsque l'activité est dans le champ d'application de la directive - dans les secteurs qui relèvent de leur compétence : par exemple pour les secteurs de la gestion de l'eau, des transports et de l'énergie.

Dans le cas d'une délégation de service public pour des activités d'importance vitale, le présent projet de loi prévoit l'information de la collectivité territoriale du statut d'opérateur d'importance vitale de son délégataire.

De nouvelles collectivités territoriales, dans un nombre limité, pourraient être désignées au titre de leurs compétences dans les secteurs de l'assainissement, de l'hydrogène, ainsi que les réseaux de chaleur et de froid.

2. TRANSPOSITION DE LA DIRECTIVE NIS 2 (NETWORK AND INFORMATION SECURITY) POUR AMÉLIORER LA SÉCURITÉ DES SYSTÈMES D'INFORMATION DES ENTREPRISES ET DES ADMINISTRATIONS.

Le titre II, Cybersécurité, a principalement pour objet de transposer la directive (UE) 2022/2555 (dite directive NIS 2) du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union, modifiant le règlement (UE) n° 910/2014 et la directive (UE) 2018/1972 et abrogeant la directive (UE) 2016/1148.

Elle remplace la directive (UE) 2016/1148 du Parlement Européen et du Conseil du 6 juillet 2016 concernant des mesures destinées à assurer un niveau élevé commun de sécurité des réseaux et des systèmes d'information dans l'Union (dite directive NIS1), laquelle a été transposée en France par la loi n° 2018-133 du 26 février 2018 portant diverses dispositions d'adaptation au droit de l'Union européenne dans le domaine de la sécurité. Afin de garantir la résilience des « activités essentielles pour l'économie et la société de l'Union européenne », la directive NIS1 avait établi les bases d'une cybersécurité renforcée sur un ensemble de secteurs d'activité sur le territoire de l'Union européenne. Depuis 2016, la menace cyber a fortement évolué, devenant systémique. Alors que les cyber-attaquants se concentraient jusqu'à il y a quelques années sur les acteurs et opérateurs stratégiques, ils ciblent désormais l'ensemble du tissu social et économique. Au-delà de la menace stratégique (étatique) qui perdure, les cybercriminels sont entrés dans une logique de vastes campagnes d'attaques qui affectent un nombre beaucoup plus élevé de victimes (PME, collectivités territoriales, hôpitaux, etc.), avec parfois des conséquences extrêmement dommageables pour nos concitoyens.

Ainsi, la France a porté au niveau européen, pendant sa présidence du Conseil de l'Union européenne, la négociation d'une réglementation ambitieuse, la directive NIS 2. Elle détermine des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l'ensemble de l'Union européenne pour certaines entités qualifiées comme essentielles ou importantes, en raison des services qu'elles fournissent et de leur taille.

Un « passage à l'échelle » pour répondre à la massification de la menace cyber

La directive NIS 2 directive élargit considérablement le périmètre des acteurs et secteurs régulés par NIS1. En France, cela se traduit par une augmentation du nombre d'entités régulées de 500 à 15 000 entités environ, et une augmentation du nombre de secteurs régulés de 6 à 18 secteurs1(*). Le périmètre retenu dans le projet de loi français cible précisément les secteurs et les types d'entités ayant le plus grand impact potentiel sur l'économie et la société françaises.

La directive élargit également le périmètre des systèmes d'information à sécuriser. Alors que NIS1 prévoyait une identification des systèmes d'information essentiels sur lesquels les obligations de la directive porteraient, la directive NIS 2 s'applique par défaut à l'ensemble des systèmes d'information de l'entité. Des mécanismes d'exemption de certains systèmes d'information seront toutefois permis si ces derniers n'affectent pas la réalisation des activités ou la fourniture des services de l'entité.

Simplification, harmonisation et proportionnalité des règles

La directive européenne NIS 2 consacre le principe de proportionnalité en prévoyant deux niveaux d'entités régulées, classées selon leur degré de criticité, leur taille et leur chiffre d'affaires (pour les entreprises) : les entités essentielles et les entités importantes. Cette distinction permet d'adapter le niveau d'exigence.

- Les entités importantes, qui représentent la plus grande proportion des acteurs concernés par le projet de loi, se verront imposer des exigences de sécurité de base (de l'ordre de « l'hygiène numérique »), qui doivent les aider à prendre conscience de l'enjeu cyber et de l'impact particulièrement dommageable que les cyberattaques pourraient avoir sur leurs activités. Le niveau d'exigence requis vis-à-vis de ces entités a été conçu pour diminuer leur probabilité d'être atteintes par un rançongiciel courant, sans nécessiter des investissements disproportionnés. Une certaine latitude leur sera laissée pour mettre en oeuvre les recommandations de sécurité les plus adaptées à leur connaissance des impacts potentiels d'une attaque, à leur environnement éventuellement spécifique, ainsi qu'à leurs moyens.

- Les entités essentielles sont des structures déjà sensibilisées ou confrontées à la menace cyber. Elles seront en partie des opérateurs déjà régulés, et donc déjà soumises depuis des années à la réglementation NIS et/ou au dispositif de sécurité des activités d'importance vitale (SAIV). Celles qui ne sont pas déjà régulées sont pour la plupart des entités dont les critères de taille et de chiffre d'affaires (hors entités de l'administration) les situent dans une catégorie pour laquelle la dépendance aux infrastructures numériques ne fait pas de doute. Ceci suppose que la compétence et les moyens relatifs à la cybersécurité fassent déjà partie de leur gestion stratégique des risques.

Le modèle de référentiel d'exigences s'appuie sur des « objectifs de sécurité » pour répondre à la menace cyber contre laquelle la directive européenne entend protéger les entités. La façon d'atteindre ces objectifs pourra être adaptée aux risques, aux enjeux et aux spécificités d'un secteur d'activité ou d'une entité. Elle sera affinée au regard des retours des consultations en cours. Ces objectifs sont organisés autour de quatre axes :

- les entités devront se doter d'une gouvernance par la conformité et les risques visant à s'assurer que le risque numérique est pris en compte au plus haut niveau de l'entité, comme peut l'être le risque juridique et financier par ailleurs ;

- les entités devront mettre en place des mesures de protection de leurs systèmes d'information afin de limiter l'occurrence d'un incident de sécurité ;

- les entités devront se doter de capacités de défense de leurs systèmes d'information afin de pouvoir réagir rapidement en cas de survenance d'un incident de sécurité pour en limiter les impacts ;

- les entités devront se doter de capacités de résilience afin de limiter les impacts liés à la survenance d'un incident de sécurité et de pouvoir revenir rapidement à une situation normale ;

- la directive NIS 2 renforce le régime de sanction qui s'appliquera aux entités régulées. Le mécanisme prévu pourra, selon les infractions, se fonder sur un pourcentage du chiffre d'affaires mondial de l'entité concernée, à l'image de ce qui est prévu dans le Règlement général sur la protection des données (RGPD) : 2 % pour les entités essentielles et 1,4 % pour les entités importantes.

Le régime de sanction établi par ce projet de loi vise avant tout un objectif dissuasif, en permettant de matérialiser le coût invisible des attaques - bien supérieur généralement aux seules sanctions - et d'aider les acteurs à prendre les bonnes décisions d'investissement.

De l'importance d'intégrer les collectivités territoriales dans cette réglementation

Les attaques informatiques affectant les collectivités territoriales sont nombreuses. De janvier 2022 à juin 2023, l'ANSSI a traité 187 incidents les concernant. Ces incidents représentent 17 % de l'ensemble des incidents traités par l'agence sur la période.

Les conséquences d'attaques informatiques peuvent être majeures à l'échelle d'une collectivité territoriale, et affecter de multiples champs de compétences et de nombreux citoyens.

Alors que l'imposition de règles aux collectivités territoriales est laissée au libre choix des Etats membres dans la directive NIS 2, la France, qui a porté cette nécessité lors des négociations européennes, a fait le choix de les intégrer dans ces nouvelles exigences, au regard de la multiplication des attaques affectant les services publics locaux et leur faible sécurisation. L'objectif est d'adopter une approche proportionnée, adaptée aux moyens et à la maturité des acteurs.

1489 entités, collectivités territoriales et groupements de collectivités territoriales (661), ainsi que certains organismes sous leur tutelle devraient être concernés au titre des entités essentielles :

- les régions métropolitaines ainsi que les régions et les « pays et territoires d'outre-mer » (22 entités) ;

- les départements métropolitains et d'outre-mer (97 entités) ;

- les métropoles, communautés urbaines et communautés d'agglomérations métropolitaines et d'outre-mer (263 entités) ;

- les communes de plus de 30 000 habitants métropolitaines et d'outre-mer (279 entités) ;

- les centres de gestion (104 entités) ;

- les services départementaux d'incendie et de secours ;

- les syndicats dont les activités s'inscrivent dans un des secteurs d'activité hautement critiques ou critiques et dont la population bénéficiaire est supérieure à 30 000 habitants.

Les 992 communautés de communes métropolitaines et d'outre-mer seront quant à elles concernées au titre des entités importantes.

La très grande majorité des communes (99% ont moins de 30 000 habitants) ne sont donc concernées que par leur intercommunalité de rattachement.

1. TRANSPOSITION DE LA DIRECTIVE DORA (DIGITAL OPERATIONAL RESILIENCE ACT) EN VUE D'AMÉLIORER LA RÉSILIENCE DU SYSTÈME BANCAIRE ET FINANCIER

Au cours des dernières décennies, l'utilisation des TIC est devenue centrale dans la fourniture de services financiers, au point qu'elles ont désormais acquis une importance cruciale dans l'exécution des fonctions quotidiennes typiques de toutes les entités financières. La numérisation couvre maintenant, par exemple, les paiements, qui ont évolué progressivement de méthodes reposant sur les espèces et le papier vers l'utilisation de solutions numériques, ainsi que la compensation et le règlement des opérations sur titres, le trading électronique et algorithmique, les opérations de prêt et de financement, le financement entre pairs, la notation de crédit, la gestion de créances et les opérations de post-marché. Le secteur des assurances a également été transformé par l'utilisation des TIC avec l'apparition des intermédiaires d'assurance offrant des services en ligne et fonctionnant avec les technologies du domaine de l'assurance ou la souscription d'assurance. L'ensemble du secteur financier a non seulement opéré une transition vers le numérique à grande échelle, mais la numérisation a également renforcé les interconnexions et les relations de dépendance au sein du secteur financier et avec les prestataires tiers d'infrastructures et de services.

L'Union doit traiter de manière adéquate et globale les risques numériques auxquels sont exposées toutes les entités financières et qui découlent d'un recours accru aux technologies de l'information et de la communication (TIC) dans le cadre de la fourniture et de la consommation de services financiers, ce qui contribuera à exploiter le potentiel que recèle la finance numérique en matière de stimulation de l'innovation et de promotion de la concurrence dans un environnement numérique sûr.

Ces dernières années, le risque lié aux TIC a attiré l'attention des décideurs politiques, des régulateurs et des organismes de normalisation internationaux, nationaux et de l'Union, dans un effort visant à renforcer la résilience numérique, à définir des normes et à coordonner le travail de réglementation ou de surveillance. Au niveau international, le Comité de Bâle sur le contrôle bancaire, le Comité sur les paiements et les infrastructures de marché, le Conseil de stabilité financière, l'Institut pour la stabilité financière, ainsi que le G7 et le G20 s'efforcent de fournir aux autorités compétentes et aux opérateurs de marché des diverses juridictions des outils leur permettant de renforcer la résilience de leurs systèmes financiers. Ces travaux ont également été motivés par la nécessité de tenir dûment compte du risque lié aux TIC dans le contexte d'un système financier mondial fortement interconnecté et de veiller à une plus grande cohérence des bonnes pratiques pertinentes.

Au niveau de l'Union, les exigences liées à la gestion du risque lié aux TIC auquel est exposé le secteur financier sont actuellement prévues par les directives 2009/65/CE(4), 2009/138/CE(5), 2011/61/UE(6), 2013/36/UE(7), 2014/59/UE(8), 2014/65/UE(9), (UE) 2015/2366(10)et (UE) 2016/2341(11) du Parlement européen et du Conseil précédemment transposées en droit national.

Ces exigences sont diverses et parfois incomplètes. Dans certains cas, le risque lié aux TIC n'est abordé qu'implicitement dans le cadre du risque opérationnel et, dans d'autres cas, il n'est tout simplement pas abordé. Il est remédié à ces problèmes par l'adoption du règlement DORA (UE) 2022/2554 du Parlement européen et du Conseil entré en vigueur le 16 janvier 2023 et qui s'appliquera à partir du 17 janvier 2025. Il y a donc lieu de modifier ces directives afin d'assurer la cohérence avec ledit règlement. La directive accompagnant le règlement DORA prévoit donc une série de modifications visant à garantir la clarté et la cohérence juridiques concernant l'application, par les entités financières agréées et soumises à une surveillance conformément auxdites directives, des diverses exigences en matière de résilience opérationnelle numérique nécessaires à l'exercice de leurs activités et à la prestation de services, assurant ainsi le bon fonctionnement du marché intérieur. Il est nécessaire de veiller à ce que ces exigences soient en adéquation avec les évolutions du marché, tout en encourageant la proportionnalité au regard notamment de la taille des entités financières et des régimes spécifiques auxquels elles sont soumises, en vue de réduire les coûts de mise en conformité.

Pour assurer une mise en oeuvre cohérente du nouveau cadre en matière de résilience opérationnelle numérique du secteur financier, La France, ainsi que les autres États membres, doivent appliquer les disposition en droit national transposant la directive accompagnant le règlement DORA (Directive (UE) 2022/2556 du Parlement Européen et du Conseil du 14 décembre 2022 modifiant les directives 2009/65/CE, 2009/138/CE, 2011/61/UE, 2013/36/UE, 2014/59/UE, 2014/65/UE, (UE) 2015/2366 et (UE) 2016/2341 en ce qui concerne la résilience opérationnelle numérique du secteur financier.)

La transposition de la directive accompagnant DORA entraîne donc des modifications d'ordre technique au niveau national :

- du code monétaire et financier (article L. 314-1 ; article L. 420-3 ; article L. 421-11 ; article L. 511-41-1-B ; article L. 511-55 ; article L. 521-9 ; article L. 521-10 ; article L. 533-2 ; article L. 533-10 ; article L. 533-10-4 ; article L. 612-24 ; L. 613-38 ; article L. 631-1 ; articles L. 712-7, L. 761-1, L. 771-1, L. 781-1, L. 752-10, L. 753-10, L. 754-8, L. 762-3, L. 763-3, L. 764-3, L. 762-4, L. 763-4, L. 764-4, L. 773-5, L. 774-5, L. 775-5, L. 773-6, L. 774-6, L. 775-6, L. 773-21, L. 774-21, L. 775-15, L. 773-30, L. 774-30, L. 775-24, L. 783-2, L. 784-2, L. 785-2, L. 783-4, L. 784-4 et L. 785-3, L. 783-13, L. 784-13 et L. 785-12) ;

- du code de la mutualité (article L. 211-12 ; article L. 212-1) ;

- du code des assurances (article L. 354-1 ; article L. 356-18)

- et du code de la sécurité sociale (article L. 931-7).

Ces modifications techniques visent principalement à introduire des références croisées spécifiques au règlement DORA. L'objectif est de garantir une prise en compte adéquate du risque lié à l'utilisation des TIC dans le secteur financier et d'assurer ainsi une cohérence avec le règlement DORA.

Pour assurer une mise en oeuvre cohérente du nouveau cadre en matière de résilience opérationnelle numérique du secteur financier, la France et les États membres doivent appliquer les dispositions de droit national transposant la directive accompagnant le règlement DORA avant le 17 janvier 2025, date d'application de ce dernier.

TABLEAU SYNOPTIQUE DES CONSULTATIONS

|

Article |

Objet de l'article |

Consultations obligatoires |

Consultations facultatives |

|

1er |

Modifications du code de la défense |

Conseil national d'évaluation des normes (CNEN) |

Service National des Enquêtes Administratives de Sécurité Coordinateur général de la sécurité nucléaire Service juridique du Secrétariat Général des Affaires Européennes Agence Nationale de Sécurité des Systèmes d'Informations |

|

2 |

Autres modifications du code de la défense, du code des postes et des communications électroniques, du code pénal, du code de la sécurité intérieure, du code de la santé publique et de la loi n° 2006-961 du 1er août 2006 relative au droit d'auteur et aux droits voisins dans la société de l'information |

Conseil national d'évaluation des normes (CNEN) |

Néant |

|

3 |

Application en outre-mer |

Conseil national d'évaluation des normes (CNEN) |

Néant |

|

4 |

Dispositions transitoires |

Conseil national d'évaluation des normes (CNEN) |

Néant |

|

5 |

Missions et compétences de l'autorité nationale |

Conseil national d'évaluation des normes (CNEN) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

6 |

Définitions |

Conseil national d'évaluation des normes (CNEN) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

7 |

Liste des secteurs d'activité hautement critiques et critiques |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

8 |

Critères d'identification des entités essentielles + Modalités de rétrogradation en entités importante ou d'exclusion du champ d'application de certaines administrations |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

9 |

Critères d'identification des entités importantes + Modalités d'exclusion du champ d'application de certaines administrations |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

10 |

Mécanismes et modalités de désignation unitaire d'entités importantes ou essentielles |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

11 |

Territorialité de l'application de la présente loi aux entités |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

12 |

Remontée d'informations des entités importantes et essentielles en vue de constituer la liste que la France devra communiquer à la Commission européenne |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

13 |

Dispositions particulières concernant les actes juridiques sectoriels européen qui pourraient s'appliquer en lieu et place de la transposition de NIS2 |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

14 |

Application des mesures de sécurité aux entités importantes et essentielles et également les administrations « régaliennes », les juridictions administratives et judiciaires |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

15 |

Mécanismes permettant à une entité importante ou essentielle de se prévaloir de la conformité à un référentiel établi par l'autorité nationale pour démontrer sa conformité aux exigences prévues à l'article 14 |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

16 |

Exigences particulières relatives au volet cyber du dispositif de sécurité des activités d'importance vitale et aux systèmes d'information de l'administration supportant des échanges par voie électronique avec leurs usagers ou d'autres administrations |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Prestataires qualifiés, associations professionnelles représentatives Commission nationale de l'informatique et des libertés (CNIL) |

|

17 |

Notifications d'incidents et vulnérabilités importants |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

CSIRT ministériels, sectoriels et territoriaux, prestataires qualifiés Commission nationale de l'informatique et des libertés (CNIL) |

|

18 |

Champ d'application organique de la section relative à l'enregistrement des noms de domaine |

Conseil national d'évaluation des normes (CNEN) Autorité de régulation des communications électroniques, des postes et de la distribution de la presse (ARCEP) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

19 |

Collecte des données nécessaires à l'enregistrement des noms de domaine |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) Autorité de régulation des communications électroniques, des postes et de la distribution de la presse (ARCEP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

20 |

Conservation des données liées à l'enregistrement des noms de domaine |

Conseil national d'évaluation des normes (CNEN) Autorité de régulation des communications électroniques, des postes et de la distribution de la presse (ARCEP) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

21 |

Publication des données liées à l'enregistrement des noms de domaine |

Conseil national d'évaluation des normes (CNEN) Autorité de régulation des communications électroniques, des postes et de la distribution de la presse (ARCEP) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

22 |

Règles d'accès par les agents habilités par l'autorité judiciaire ou par l'autorité nationale de sécurité des systèmes d'information des données liées à l'enregistrement des noms de domaine |

Conseil national d'évaluation des normes (CNEN) Autorité de régulation des communications électroniques, des postes et de la distribution de la presse (ARCEP) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

23 |

Partage d'informations nécessaires à l'accomplissement de leurs missions respectives entre l'Autorité nationale de sécurité des systèmes d'information d'une part et certains organismes d'autre part (par exemple, la CNIL ou autorité compétente au regard d'un acte juridique sectoriel) |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) CSIRT ministériels, sectoriels et territoriaux, prestataires qualifiés |

|

24 |

Agrément pour les relais de prévention et de gestion des incidents |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) CSIRT ministériels, sectoriels et territoriaux, prestataires qualifiés |

|

25 |

Supervision |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

26 |

Habilitation des agents amenés à rechercher et constater des manquements, notamment aux dispositions de la présente loi |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

27 |

Nature des activités de contrôle |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

28 |

Coopération de la personne contrôlée et amende en cas d'obstacle à un contrôle |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

29 |

Nature des activités de contrôle |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

30 |

Modalités d'application de la sous-section 2 de la section 1 du chapitre III (art. 27 à 29) |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

31 |

Ouverture de la procédure à l'encontre de la personne contrôlée |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

32 |

Mesure d'exécution |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

33 |

Notification des griefs et saisine de la commission des sanctions |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

34 |

Modalités d'application de la section 2 du chapitre III (art. 31 à 33) |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

35 |

Commission des sanctions |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) CSIRT ministériels, sectoriels et territoriaux, prestataires qualifiés |

|

36 |

Composition de la commission des sanctions |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) CSIRT ministériels, sectoriels et territoriaux, prestataires qualifiés |

|

37 |

Nature de sanction |

Conseil national d'évaluation des normes (CNEN) Commission supérieure du numérique et des postes (CSNP) |

Commission nationale de l'informatique et des libertés (CNIL) CSIRT ministériels, sectoriels et territoriaux, prestataires qualifiés |

|

38 |

Alléger le contrôle des biens de cryptologie |

Conseil national d'évaluation des normes (CNEN) |

Acteurs industriels Commission nationale de l'informatique et des libertés (CNIL) |

|

39 |

Modification de l'ordonnance n° 2005-1516 du 8 décembre 2005, de la loi n° 2018-133 du 3 février 2018, de certaines dispositions du code de la défense et de certaines dispositions du code des postes et des communications électroniques |

Conseil national d'évaluation des normes (CNEN) Autorité de Régulation des Communications Electroniques, des Postes et de la distribution de la Presse (ARCEP) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

40 |

Mesures applicables à l'outre-mer pour les territoires sous spécialité législative |

Conseil national d'évaluation des normes (CNEN) |

Commission nationale de l'informatique et des libertés (CNIL) |

|

41 |

Renforcement des sanctions pénales pour améliorer la lutte contre les brouillages |

Conseil national d'évaluation des normes (CNEN) Autorité de Régulation des Communications Electroniques, des Postes et de la distribution de la Presse (ARCEP) |

Commission nationale informatique et des libertés (CNIL) |

|

42 |

Renforcement des conditions d'accès à une assignation de fréquences déposées par la France auprès de l'Union Internationale des Télécommunications |

Conseil national d'évaluation des normes (CNEN) Autorité de Régulation des Communications Electroniques, des Postes et de la distribution de la Presse (ARCEP) |

Commission nationale informatique et des libertés (CNIL) Commission supérieure du numérique et des postes (CSNP) |

|

43 |

Modification de la définition des prestataires de services techniques |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) |

|

44 |

Maintien de la résilience opérationnelle des gestionnaires de plateformes de négociation |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité des marchés financiers (AMF) |

|

45 |

Gestion du risque lié aux technologies de l'information et de la communication par les entreprises de marché |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité des marchés financiers (AMF) |

|

46 |

Référence aux risques liés aux technologies de l'information et de la communication au sein des dispositifs de gestion des risques des établissements de crédit et des sociétés de financement |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association française des Sociétés Financières (ASF) |

|

47 |

Référence aux réseaux et systèmes d'information au sein des exigences de contrôle interne des établissements de crédit et des sociétés de financement |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association française des Sociétés Financières (ASF) |

|

48 |

Obligations des prestataires de services de paiement en matière de gestion du risque lié aux technologies de l'information et des communications (TIC) |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) |

|

49 |

Modification de la liste des prestataires de services de paiement soumis à une obligation de notification des incidents opérationnels ou de sécurité majeur |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) |

|

50 |

Référence aux réseaux et systèmes d'information au sein des exigences de contrôle et de sauvegarde des prestataires de service d'investissement |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association française des Sociétés Financières (ASF) |

|

51 |

Systèmes de technologies de l'information et de la communication (TIC) et dispositifs de contrôle des prestataires de services d'investissement |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité des marchés financiers (AMF) |

|

52 |

Systèmes de contrôle des risques mis en oeuvre par les prestataires de services d'investissement autres que les sociétés de gestion de portefeuille qui ont recours à la négociation algorithmique |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité des marchés financiers (AMF) |

|

53 |

Référence aux prestataires informatiques critiques au sein des tiers auxquels l'Autorité de contrôle prudentiel et de résolution peut demander toute information |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association française des Sociétés Financières (ASF) |

|

54 |

Référence à la résilience opérationnelle numérique au sein des plans préventifs de résolution des établissements de crédit et des sociétés de financement |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association française des Sociétés Financières (ASF) |

|

55 |

Extension de la liste des autorités habilitées à s'échanger des informations |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) |

|

56 |

Modification du code monétaire et financier |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

|

|

57 |

Nouvelles obligations pour les entreprises d'assurance et de réassurance en matière de gouvernance des risques liés à l'utilisation des systèmes d'information |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association France Assureurs Centre technique des institutions de prévoyance (CTIP) Fédération nationale de la Mutualité française (FNMF) |

|

58 |

Extension aux groupes d'assurance des nouvelles obligations de gouvernance des risques liés à l'utilisation des systèmes d'information |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association France Assureurs Centre technique des institutions de prévoyance (CTIP) Fédération nationale de la Mutualité française (FNMF) |

|

59 |

Nouvelles obligations pour les unions et mutuelles du code de la mutualité en matière de gouvernance des risques liés à l'utilisation des systèmes d'information |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association France Assureurs Centre technique des institutions de prévoyance (CTIP) Fédération nationale de la Mutualité française (FNMF) |

|

60 |

Suppression de dispositions redondantes dans le code de la mutualité |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association France Assureurs Centre technique des institutions de prévoyance (CTIP) Fédération nationale de la Mutualité française (FNMF) |

|

61 |

Nouvelles obligations pour les institutions de prévoyance et unions du code de la sécurité sociale en matière de gouvernance des risques liés à l'utilisation des systèmes d'information |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association France Assureurs Centre technique des institutions de prévoyance (CTIP) Fédération nationale de la Mutualité française (FNMF) |

|

62 |

Dates d'application des dispositions du titre III sur la résilience opérationnelle numérique du secteur financier |

Comité consultatif de la législation et de la réglementation financières (CCLRF) |

Autorité de contrôle prudentiel et de résolution (ACPR) Association française des Sociétés Financières (ASF) |

TABLEAU SYNOPTIQUE DES MESURES D'APPLICATION

|

Article |

Objet de l'article |

Textes d'application |

Administration compétente |

|

1er |

Création de l'article L. 1332-1 du code de la défense Définitions |

Néant |

Sans objet |

|

1er |

Création de l'article L. 1332-2 du code de la défense Désignation des opérateurs d'importance vitale |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-3 du code de la défense Obligations de résilience |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-4 du code de la défense Analyse des dépendances |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-5 du code de la défense Mesures relatives aux points d'importance vitale (PIV) et plans particuliers de résilience (PPR) |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-6 du code de la défense Enquêtes administratives de sécurité |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-7 du code de la défense Notification d'incidents |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-8 du code de la défense Mission de conseil de la Commission européenne |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-9 du code de la défense Obligation des entités critiques d'importance européenne particulière |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-10 du code de la défense Protection des installations d'importance vitale |

Néant |

Sans objet |

|

1er |

Création de l'article L. 1332-11 du code de la défense Sécurisation des systèmes d'informations des opérateurs |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

1er |

Création de l'article L. 1332-12 du code de la défense Désignation des agents chargés de la supervision et des contrôles des OIV / entités critiques |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-13 du code de la défense Devoirs et pouvoirs des agents chargés de la supervision des OIV / entités critiques |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-14 du code de la défense Interdiction de faire obstacle à un contrôle |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-15 du code de la défense Création de la commission des sanctions |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-16 du code de la défense Composition de la commission des sanctions |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-17 du code de la défense Sanctions pouvant être infligées par la commission des sanctions |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-18 du code de la défense Suites données aux sanctions |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-19 du code de la défense Modalités d'application de la sous-section |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-20 du code de la défense Marchés publics des opérateurs d'importance vitale |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-21 du code de la défense Contrats de concession des opérateurs d'importance vitale |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

1er |

Création de l'article L. 1332-22 du code de la défense Information de l'utilisation des dispositions des articles L. 1332-20 et L. 1332-21 |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) |

|

2 |

Autres modifications du code de la défense, du code des postes et des communications électroniques, du code pénal, du code de la sécurité intérieure, du code de la santé publique et de la loi n° 2006-961 du 1er août 2006 relative au droit d'auteur et aux droits voisins dans la société de l'information |

Néant |

Sans objet |

|

3 |

Application outre-mer |

Néant |

Sans objet |

|

4 |

Dispositions transitoires |

Néant |

Sans objet |

|

5 |

Missions et compétences de l'autorité nationale |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

6 |

Définitions |

Néant |

Sans objet |

|

7 |

Liste des secteurs d'activité hautement critiques et critiques |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

8 |

Critères d'identification des entités essentielles + Modalités de rétrogradation en entités importante ou d'exclusion du champ d'application de certaines administrations |

Décret en Conseil d'Etat Arrêté |

Agence nationale de sécurité des systèmes d'informations (ANSSI) Ministères |

|

9 |

Critères d'identification des entités importantes + Modalités d'exclusion du champ d'application de certaines administrations |

Décret en Conseil d'Etat Arrêté |

Agence nationale de sécurité des systèmes d'informations (ANSSI) Ministères |

|

10 |

Mécanismes et modalités de désignation unitaire d'entités importantes ou essentielles |

Décret en Conseil d'Etat Arrêté |

Agence nationale de sécurité des systèmes d'informations (ANSSI) Ministères |

|

11 |

Territorialité de l'application de la présente loi aux entités |

Néant |

Sans objet |

|

12 |

Remontée d'informations des entités importantes et essentielles en vue de constituer la liste que la France devra communiquer à la Commission européenne |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

13 |

Dispositions particulières concernant les actes juridiques sectoriels européen qui pourraient s'appliquer en lieu et place de la transposition de NIS2 |

Néant |

Sans objet |

|

14 |

Application des mesures de sécurité aux entités importantes et essentielles et également les administrations « régalienne », les juridictions administratives et judiciaires |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

15 |

Mécanismes permettant à une entité importante ou essentielle de se prévaloir de la conformité à un référentiel établi par l'autorité nationale pour démontrer sa conformité aux exigences prévues à l'article 14 |

Néant |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

16 |

Exigences particulières relatives au volet cyber du dispositif de sécurité des activités d'importance vitale et aux systèmes d'information de l'administration supportant des échanges par voie électronique avec leurs usagers ou d'autres administrations |

Décret en Conseil d'Etat Arrêté |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

17 |

Notifications d'incidents et vulnérabilités importants |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

18 |

Champs d'application organique de la section relative à l'enregistrement des noms de domaine |

Néant |

Sans objet |

|

19 |

Collecte des données nécessaires à l'enregistrement des noms de domaine |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) Direction générale des entreprises (DGE) |

|

20 |

Conservation des données liées à l'enregistrement des noms de domaine |

Néant |

Sans objet |

|

21 |

Publication des données liée à l'enregistrement des noms de domaine |

Néant |

Sans objet |

|

22 |

Règles d'accès par les agents habilités par l'autorité judiciaire ou par l'autorité nationale de sécurité des systèmes d'information des données liées à l'enregistrement des noms de domaine |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

23 |

Partage d'informations nécessaires à l'accomplissement de leurs missions respectives entre l'autorité nationale de sécurité des systèmes d'information d'une part et certains organismes d'autre part (par exemple, la CNIL ou autorité compétente au regard d'un acte juridique sectoriel) |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

24 |

Agrément pour les relais de prévention et de gestion des incidents |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

25 |

Supervision |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

26 |

Habilitation des agents amenés à rechercher et constater des manquements, notamment aux dispositions de la présente loi |

Décret en Conseil d'Etat |

Secrétariat général de la défense et de la sécurité nationale (SGDSN) / Agence nationale de sécurité des systèmes d'informations (ANSSI) |

|

27 |

Nature des activités de contrôle |

Néant |

Sans objet |

|

28 |

Coopération de la personne contrôlée et amende en cas d'obstacle à un contrôle |

Néant |

Sans objet |

|

29 |

Nature des activités de contrôle |

Néant |

Sans objet |

|

30 |