- L'ESSENTIEL

- I. UNE AUGMENTATION DU NIVEAU DE LA CYBERMENACE EN

2023 AVEC COMME PRIORITÉ LA SÉCURISATION DES JEUX OLYMPIQUES DE

PARIS 2024

- II. LE BUDGET 2025 DU SGDSN : BAISSE DES

CRÉDITS ET STAGNATION DES RESSOURCES HUMAINES

- I. UNE AUGMENTATION DU NIVEAU DE LA CYBERMENACE EN

2023 AVEC COMME PRIORITÉ LA SÉCURISATION DES JEUX OLYMPIQUES DE

PARIS 2024

- TRAVAUX EN COMMISSION

- LISTE DES VISITES ET DES PERSONNES

ENTENDUES

|

N° 146 SÉNAT SESSION ORDINAIRE DE 2024-2025 |

|

Enregistré à la Présidence du Sénat le 21 novembre 2024 |

|

AVIS PRÉSENTÉ au nom de la commission des affaires

étrangères, de la défense |

|

TOME IX DIRECTION DE L'ACTION DU GOUVERNEMENT Coordination du travail gouvernemental (Programme 129) |

|

Par MM. Olivier CADIC et Mickaël VALLET, Sénateurs |

|

(1) Cette commission est composée de :

M. Cédric Perrin, président ; MM. Pascal

Allizard, Olivier Cadic, Mmes Hélène Conway-Mouret,

Catherine Dumas, Michelle Gréaume, MM. Joël Guerriau,

Jean-Baptiste Lemoyne, Akli Mellouli, Philippe Paul, Rachid Temal,

vice-présidents ; M. François Bonneau, Mme Vivette

Lopez, MM. Hugues Saury, |

|

Voir les numéros : Assemblée nationale (17ème législ.) : 324, 459, 462, 468, 471, 472, 486, 524, 527, 540 et T.A. 8 Sénat : 143 et 144 à 150 (2024-2025) |

L'ESSENTIEL

Avec 425 millions d'euros pour 2025 au lieu de 438 millions d'euros en 2024, les crédits de paiement de l'action n°2 « Coordination de la sécurité et de la défense » subiront une baisse de 3 % par rapport à 2024. Seront impactées les fonctions de cybersécurité, de protection contre les ingérences numériques étrangères et de soutien aux services de renseignement qui relèvent de l'activité de défense et de sécurité nationale pilotée par les services du Premier ministre :

? une baisse de 8 M€ des crédits du Secrétariat général de la défense et de la sécurité nationale (SGDSN) concerne l'agence nationale de sécurité des systèmes d'information (ANSSI) et le service de vigilance et protection contre les ingérences numériques étrangères (Viginum) ;

? une réduction de 4 M€ sur les fonds spéciaux qui assurent le financement de certaines actions des services de renseignement liés à la sécurité intérieure et extérieure (72 M€ pour 2025 au lieu de 76 M€ en 2024)

? une contraction de 1 M€ des moyens du Groupement interministériel de contrôle (GIC) qui met en oeuvre les techniques de renseignement au profit des services habilités (cf. infra).

Quant aux effectifs, le plafond d'emplois ne devrait évoluer que marginalement, passant de 1 283 équivalents temps plein travaillé (ETPT) en 2024 à 1 300 pour 2025.

Les rapporteurs ont salué le fait qu'en dépit de l'augmentation dès 2023 des menaces de tous ordres (cyberattaques, guerre informationnelle, opérations de déstabilisation des outre-mer, tensions causées par les conflits en Ukraine et au Moyen-Orient, etc.) les services et opérateurs du programme 129 ont préparé et protégé avec succès les grands rendez-vous de l'année 2024 : les élections européennes puis législatives et notamment les Jeux olympiques et paralympiques (JOP 2024).

Ce budget 2025 implique des ajustements et une redéfinition des missions, notamment de l'ANSSI, dont l'année 2025 devait correspondre à un changement d'échelle nécessaire à la transposition de la directive dite « NIS 2 », et de Viginum qui devait poursuivre la montée en puissance de ses services opérationnels et de ses partenariats internationaux.

Le rapport identifie les contraintes causées par ce budget et signale le risque d'aggravation de 25 M€ de la baisse des crédits de ce programme annoncé par un amendement du Gouvernement déposé lors de la discussion du texte à l'Assemblée nationale.

En conséquence, le mercredi 20 novembre 2024, sous la présidence de M. Cédric Perrin, Président, au terme d'un large débat1(*), la commission a émis un avis défavorable à l'adoption des crédits de la mission « Direction de l'action du Gouvernement » relative au projet de loi de finances pour 2025, au bénéfice d'amendements de crédits déposés ultérieurement en soutien au programme 129. TATION DU É LA SÉCURISATION DES JEUX OLYMPIQUES DE

I. UNE AUGMENTATION DU NIVEAU DE LA CYBERMENACE EN 2023 AVEC COMME PRIORITÉ LA SÉCURISATION DES JEUX OLYMPIQUES DE PARIS 2024

A. DES CYBERATTAQUES PLUS NOMBREUSES ET PLUS DIVERSIFIÉES

L'ANSSI publie chaque année un panorama de la cybermenace, lequel présente pour l'année écoulée une augmentation du niveau de la cybermenace. En 2023, 3 703 événements de sécurité, contre 3 018 en 2022, ont été portés à la connaissance de l'ANSSI dont 1 112 incidents traités par l'agence contre 832 en 2022. Les cyberattaques sont reliées à trois sources principales : la Chine, la Russie et l'écosystème cybercriminel.

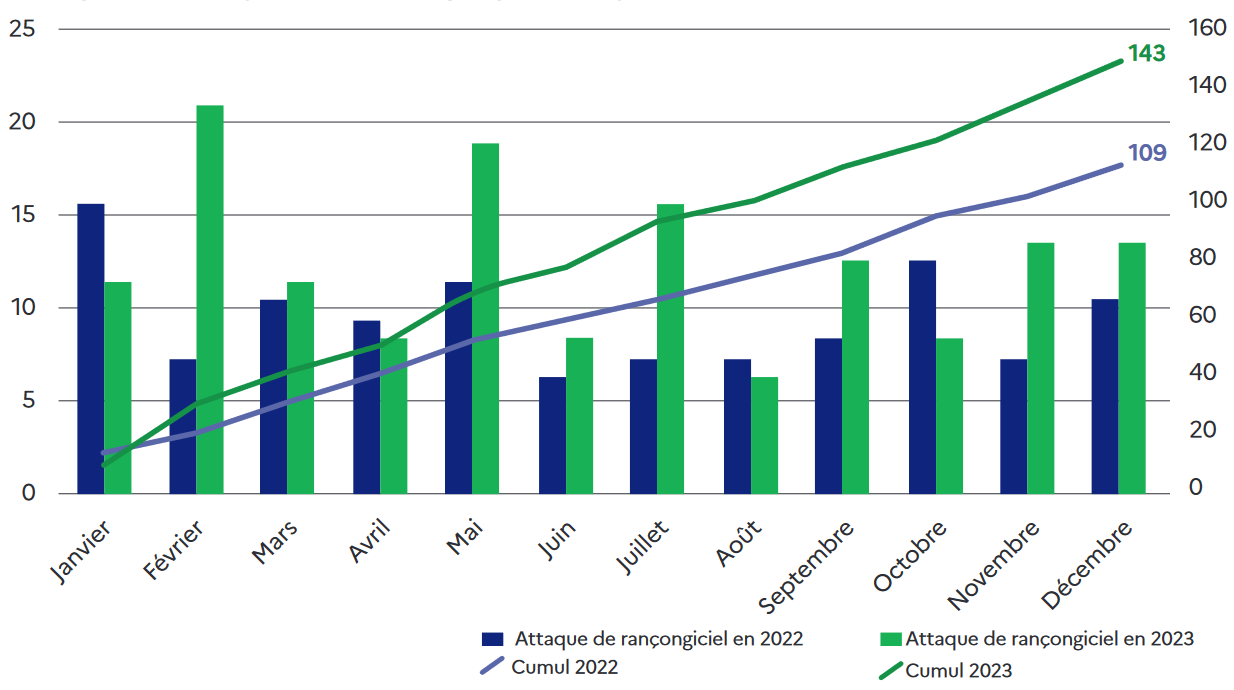

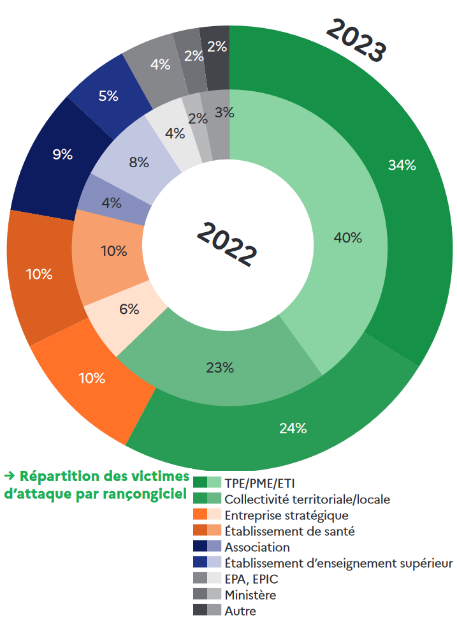

Les attaques par rançongiciels portées à la connaissance de l'agence ont connu une progression de 30 % passant de 109 en 2022 à 143 en 2023, ces nombres non exhaustifs se limitent aux cas nécessitant une analyse de l'agence mais traduisent une tendance générale qui n'épargne aucun secteur d'activité avec par ordre de ciblage les TPE/PME/ETI (34 %), les collectivités territoriales (24 %), les établissements de santé (10 %) et les entreprises stratégiques (10 %).

Évolution et répartition des attaques par rançongiciels

Concernant le secteur de la santé, 30 établissements ont été affectés par des compromissions et chiffrements causés par des rançongiciels en 2022 et en 2023. Durant cette période, le secteur de la santé a représenté à lui seul 10 % des incidents liés à des rançongiciels signalés à l'ANSSI.

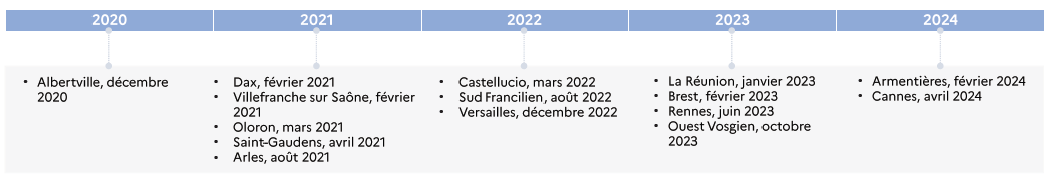

Exemples d'attaques par rançongiciel ayant touché des centres hospitaliers en France

Source : ANSSI (Secteur de la santé - État de la menace informatique - octobre 2024)

Le niveau de maturité des universités et des hôpitaux en matière de cybersécurité demeure très bas. L'AP-HP qui fait figure d'exception grâce à la masse critique que son budget numérique et cyber permet pour développer de bonnes pratiques, notamment celle de consacrer 10 % du budget numérique à la cybersécurité.

Par type de cibles, 260 événements de sécurité numérique ont affecté les ministères (contre 227 l'année précédente) dont 246 se sont révélés mineurs (cf. infra tableau pluriannuel de répartition entre ministères des incidents et leur niveau de gravité).

Tableau pluriannuel des cyber incidents par ministère traités par l'ANSSI

|

Ministères |

Nombre d'incidents traités par l'ANSSI |

Caractérisation des incidents |

|||

|

2020 |

2021 |

2022 |

2023 |

||

|

Ministère de l'agriculture et de l'alimentation |

14 |

3 |

2 |

2 |

|

|

Ministère de la cohésion des territoires |

2 |

2 |

0 |

0 |

|

|

Ministère de la culture |

11 |

10 |

6 |

16 |

Dont 8 compromissions de compte de messagerie |

|

Ministère des armées |

4 |

5 |

2 |

4 |

|

|

Ministère de l'économie des finances et de la relance |

18 |

24 |

8 |

25 |

Dont 13 attaques par DDoS (déni de service) |

|

Ministère de l'éducation nationale, de la jeunesse et des sports |

58 |

149 |

187 |

160 |

Dont 181 compromissions de comptes de messagerie |

|

Ministère de l'enseignement supérieur, de la recherche et de l'innovation |

3 |

0 |

0 |

0 |

|

|

Ministère de l'Europe et des affaires étrangères |

14 |

10 |

5 |

8 |

Dont 1 opération de cyberdéfense |

|

Ministère de l'intérieur et des outre mer* |

13 |

11 |

4 |

||

|

Ministère de la justice |

4 |

4 |

2 |

2 |

|

|

Ministère de la santé et des préventions |

14 |

6 |

6 |

7 |

|

|

Ministère de la transition écologique |

18 |

12 |

6 |

5 |

|

|

Ministère du travail, de l'emploi et de l'insertion |

6 |

1 |

0 |

5 |

|

Source : réponse au questionnaire budgétaire

Le panel d'attaques reste très disparate allant des compromissions de comptes de messagerie à des attaques par déni de service pour les moins graves. Une quinzaine d'attaques notables ou significatives ont requis l'intervention à moyen et long terme d'expert de l'ANSSI.

Pour les particuliers, entreprises et collectivités territoriales (hors OIV et OSE2(*) suivis par l'ANSSI) :

· En 2023, 3,7 millions de visiteurs ont consulté la plateforme Cybermalveillance.gouv.fr, dont la fréquentation se stabilise.

· En parallèle 280 000 demandes d'assistance ont été enregistrées via l'outil de diagnostic en ligne, avec une augmentation de +13 % pour les particuliers et +17 % de la part des collectivités.

B. JEUX OLYMPIQUES DE PARIS 2024 : MISSION ACCOMPLIE POUR LES SERVICES DU SGDSN

S'agissant du panorama des menaces, les chiffres donnés par l'ANSSI peuvent paraître modestes mais ils ne sont pas contradictoires avec le niveau élevé d'attaques. Ainsi, si « seulement » 548 tentatives d'attaques, dont 83 ont produit des effets, ont été dénombrées par l'ANSSI sur les JO de Paris, c'est sur la base d'une analyse des 55 milliards d'attaques individuelles répertoriées par ATOS (opérateur officiel du comité international olympique en charge du consortium numérique et cyber) contre moins de 5 milliards aux JO de Tokyo en 2021. Le niveau de traitement des données est donc sans précédent, sachant qu'un seul événement au sens de l'ANSSI peut recouvrir une multitude d'attaques individuelles. C'est notamment le cas des attaques par saturation des réseaux.

Il est ici important de rappeler que la menace n'a pas été surévaluée au regard de l'absence d'indicent grave, mais que la menace a bien été évaluée, les attaques ont bien eu lieu et le niveau de défense a été efficace.

Bilan du 8 mai au 8 septembre 2024

Menace cyber

548 événements de cybersécurité affectant des entités en lien avec l'organisation des JO ont donné lieu à un traitement par l'ANSSI

- dont 465 signalements (impact bas pour les systèmes d'information) ;

- et 83 incidents (actions malveillantes ayant atteint le système d'information de la victime).

.../...

.../...

Menace de la manipulation de l'information

Sur la période Viginum a identifié 43 manoeuvres informationnelles ayant ciblé les Jeux. En outre deux campagne numériques planifiées et coordonnées ont impliqué des acteurs pro-azerbaïdjanais. Au demeurant, les trois principaux axes narratifs hostiles n'ont pas remis en cause l'organisation des JO, ni trouvé de relais significatif :

- le récit selon lequel la France était incapable d'accueillir les JO 2024 dans de bonnes conditions ;

- l'instrumentalisation du niveau réel de la menace terroriste pesant sur les JO 2024 ;

- le ciblage et le dénigrement des instances d'organisation de l'événement.

Il faut aussi rappeler qu'en plus des 12 millions d'euros consacrés spécifiquement par l'ANSSI, l'agence a en outre sacrifié 30 % de ses capacités à la sécurisation des Jeux, par des activités d'audit et d'accompagnement. Par ailleurs 100 % de ses équipes ont été mobilisées pendant l'événement, nécessitant la formation d'agents non spécialistes à la gestion des notifications d'alertes cyber.

Il faut plus largement saluer la mobilisation de l'ensemble des services du SGDSN.

II. LE BUDGET 2025 DU SGDSN : BAISSE DES CRÉDITS ET STAGNATION DES RESSOURCES HUMAINES

Avec 425 millions d'euros au lieu de 438 millions d'euros, les crédits de paiement de l'action n°2 « Coordination de la sécurité et de la défense » subiront en 2025 une baisse de 3 % par rapport à 2024. Sont donc impactés dans ce périmètre budgétaire le coeur de l'activité de défense et de sécurité nationale à savoir les fonds spéciaux qui financent certaines actions des services de renseignement liés à la sécurité intérieure et extérieure (72 millions d'euros en 2025 au lieu de 76 millions d'euros en 2024) et le Groupement interministériel de contrôle (GIC) qui centralise les techniques de renseignement (cf. infra).

Les 3 services du SGDSN en charge de la cybersécurité et de la lutte contre les manipulations de l'information (ANSSI, OSIIC et Viginum) vont devoir fonctionner avec 8 millions d'euros en moins. Les réductions de crédits hors titre 2 sont précisément détaillées dans le tableau ci-dessous. En revanche, la ventilation entre services des dépenses de personnel (titre 2), qui subissent une réduction d'un million d'€ n'est pas présentée. Cela reflète un manque global de lisibilité dans le projet annuel de performance de la répartition des crédits de personnels ou de la projection pluriannuelle des crédits.

Évolution des crédits du SGDSN par services

|

Exécution 2023 en CP |

LFI 2024 en CP |

PLF 2025 en CP |

||||

|

Titre 2 |

Hors titre 2 |

Titre 2 |

Hors titre 2 |

Titre 2 |

Hors titre 2 |

|

|

ANSSI |

78 897 037 |

26 433 395 |

92 509 724 |

30 727 870 |

91 569 378 |

27 234 359 |

|

OSIIC |

32 892 606 |

33 574 212 |

31 381 774 |

|||

|

VIGINUM |

1 818 714 |

2 365 186 |

2 500 000 |

|||

|

Total SGDSN |

190 950 534 |

223 320 925 |

215 989 301 |

|||

Source : réponses au questionnaire budgétaire

Quant aux effectifs, le plafond d'emplois ne devrait évoluer que marginalement, passant de 1 283 équivalents temps plein travaillé (ETPT) en 2024 à 1 300 ETPT pour 2025.

Évolution des effectifs du SGDSN par services

|

Effectifs 2023 |

LFI 2024 |

PLF 2025 |

||||

|

ETP (Schéma d'emplois) |

ETPT (plafond d'emplois) |

ETP (Schéma d'emplois) |

ETPT (plafond d'emplois) |

ETP (Schéma d'emplois) |

ETPT (plafond d'emplois) |

|

|

Viginum |

0 |

898,2 |

0 |

42 |

0 |

42 |

|

OSIIC |

+9 |

+10 |

135 |

0 |

138 |

|

|

ANSSI |

+41,7 |

+40 |

644 |

0 |

657 |

|

|

SGDSN hors Viginum, OSIIC et ANSSI |

+12,7 |

0 |

189 |

0 |

187 |

|

|

Total SGDSN hors GIC |

+63,4 |

898,2 |

+50 |

1 010 |

0 |

1 024 |

|

GIC |

+34 |

210,4 |

+6 |

273 |

0 |

276 |

|

Total BOP SGDSN |

+97,4 |

1 108,6 |

+56 |

1 283 |

0 |

1 300 |

Source : réponses au questionnaire budgétaire

A. LES CONTRAINTES DU BUDGET 2025 SUR LES FONCTIONS DE CYBERSÉCURITÉ ET DE LUTTE CONTRE LES MANIPULATIONS DE L'INFORMATION

1. L'ANSSI : des adaptations à envisager pour supporter la charge des nouvelles missions en 2025

L'ANSSI avait demandé un budget de 35 millions d'euros et 60 emplois supplémentaires notamment pour conduire la réforme nécessaire pour appliquer le projet de loi relatif à la résilience des entités critiques et au renforcement de la cybersécurité, dont fait partie la transposition de la directive dite NIS2 (Network and Information Security) ; l'agence n'aura que 27 millions d'euros (hors T2) et aucun poste en plus.

L'objectif majeur de l'agence pour 2025 reste de réussir la transformation de l'ANSSI en vue de la transposition de la directive NIS 2. Celle-ci prévoit un accroissement du périmètre de compétence de l'agence de quelque 500 OIV à environ 15 000 entreprises dont le suivi constitue un changement d'échelle pour l'agence et nécessite une reconfiguration de son offre de services.

Cette contrainte budgétaire annonce nécessairement des ajustements sur plusieurs postes.

· la préparation de la transposition de la directive NIS 2 : le passage à l'échelle qui était annoncé au sein du dernier rapport devra être retardé ;

· le maintien de son expertise de pointe : la création d'un laboratoire dédié à l'intelligence artificielle devra être retardée ;

· la création d'un second centre de données sécurisées devra être reportée ;

· l'agence ne pourra pas non plus continuer à étendre sa couverture des ministères, ni faire l'acquisition de nouveaux téléphones sécurisés.

En tout état de cause, les problèmes posés par la contrainte budgétaire n'entraineront aucune rupture capacitaire selon le directeur général de l'ANSSI, mais plutôt l'étalement dans le temps de certains projets.

Plus largement, les missions de l'ANSSI devront par ailleurs être précisée dans le cadre de l'examen par la commission spéciale sur le projet de loi relatif à la résilience des infrastructures critiques et au renforcement de la cybersécurité en cours d'examen au Sénat.

2. Viginum : un coût d'arrêt au développement de la lutte contre les manipulations de l'information

En matière de lutte contre les manipulations de l'information (LMI), le service de vigilance et de protection contre les ingérences numériques étrangères (Viginum) a été créé à l'automne 2021 afin de détecter et de caractériser les ingérences numériques étrangères (INE).

Le rapport de la commission d'enquête sur les politiques publiques face aux opérations d'influences étrangères3(*) a souligné le rôle central qu'occupe ce service en France et en Europe après seulement 2 ans de mise en oeuvre d'une politique de publication de rapports sur des opérations de déstabilisation à grande échelle. Le bilan quantitatif pour 2023 s'établit à 236 notes (détection de phénomènes inauthentiques, d'INE et d'analyse de la menace) avec une accélération en 2024 (158 notes sur le 1er semestre). Dans le même temps, quatre rapports publics ont dénoncé des opérations attribuées à des acteurs pro-russe ou pro-azerbaïdjanais (RRN, Portal Kombat, Nouvelle Calédonie, Matriochka).

Il faut signaler que pour la première fois depuis sa création en 2021, les effectifs de VIGINUM ne vont pas augmenter. Une telle stagnation nous paraît inquiétante alors que les manipulations de l'information continuent de croître quantitativement et qualitativement du fait également de l'intelligence artificielle. Viginum devait passer de 42 à 65 ETPT fin 2025, il restera à 42, pour environ 53 personnels fin 2024 (au lieu de 59), ce qui ne permettra pas de développer certains programmes de coopérations européenne et internationale. Le déficit de 12 postes en 2025 par rapport à la progression initialement prévue représente une économie d'environ 1 million d'€, mais aussi un risque de limitation capacitaire pour les équipes opérationnelles alors même que l'année 2025 doit être celle du lancement d'une stratégie nationale de lutte contre les manipulations de l'information.

Il reste que les résultats et la motivation des équipes observés permettent de penser que la France dispose d'une capacité de premier niveau pour s'adapter et relever les défis en matière de cybersécurité et de lutte contre les désinformations. A cet égard, les rapporteurs se félicitent de l'élaboration pour le courant de l'année 2025 d'une nouvelle stratégie de lutte contre les manipulations de l'information portée par une recommandation de la commission d'enquête précitée.

B. UNE SOUS-BUDGÉTISATION DES FONCTIONS D'APPUI AUX SERVICES DE RENSEIGNEMENT

1. Les fonds spéciaux : une sous-budgétisation récurrente

Les fonds spéciaux ont pour objet de financer les opérations des services de renseignement qui doivent demeurer couvertes par le secret de la défense nationale afin d'assurer la sécurité extérieure et intérieure de la Nation. Le contrôle parlementaire de l'exécution de ces dépenses relève de la compétence de la seule commission de vérification des fonds spéciaux (CVFS) en application de l'article 154 de la loi n° 2001-1275 du 28 décembre 2001 de finances pour 2002, le projet annuel de performances se bornant à préciser que les fonds sont principalement destinés à la direction générale de la sécurité extérieure (DGSE)4(*).

En revanche, le montant voté en loi de finances initiale ainsi que l'exécution budgétaire globale des crédits sont des données publiques figurant dans les annexes aux documents budgétaires. Celles-ci font apparaître de manière récurrente une sous-budgétisation systématique, le montant de 76 M€ étant invariablement voté depuis 2021, indépendamment du niveau d'exécution, systématiquement supérieur de près de 30 % en 2022 et 2023 (cf. tableau ci-dessous)

Évolution de la dotation et de l'exécution des crédits de fonds spéciaux

|

2022 |

2023 |

2024 |

2025 |

||||

|

LFI |

Exécution |

LFI |

Exécution |

LFI |

Exécution |

PLF |

Exécution |

|

75 976 462 |

101 259 770 |

75 976 462 |

102 126 462 |

75 976 462 |

/ |

71 924 802 |

/ |

Source : réponses au questionnaire budgétaire et annexes aux projets de lois de règlement de 2022 et 2023

Aussi, la réduction de 4 M€ sur les fonds spéciaux (72 M€ pour 2025 au lieu de 76 M€ en 2024) conduit à réitérer la recommandation tendant à allouer une enveloppe de crédits conforme au principe de sincérité de la prévision budgétaire5(*).

2. Le groupement interministériel et de contrôle : baisse de crédits et hausse d'activité

Le Groupement interministériel de contrôle (GIC) met en oeuvre des techniques de renseignement (écoutes domestiques et internationales, données numériques, algorithmes de détection des menaces pour la prévention du terroriste) au profit des services de renseignement du premier cercle (DGSI, DGSE, DRSD, DRM, DNRED, TRACFIN), et des services du second cercle qui exercent des missions de renseignement au sein de la police nationale, de la gendarmerie nationale et de l'administration pénitentiaire. Le budget 2025 opère une réduction de 1 M€.

Évolution des crédits du GIC

|

Exécution 2023 en CP |

LFI 2024 en CP |

PLF 2025 en CP |

||||

|

Titre 2 |

Hors titre 2 |

Titre 2 |

Hors titre 2 |

Titre 2 |

Hors titre 2 |

|

|

GIC |

16 313 366 |

26 381 022 |

18 063 097 |

29 017 585 |

18 933 443 |

27 078 676 |

|

Total |

42 694 388 |

47 080 682 |

46 012 119 |

|||

Source : réponses au questionnaire budgétaire

Cette contraction de moyens s'inscrit à rebours des besoins du GIC pour 2025 :

· le nombre des techniques de renseignement utilisées ont augmenté en 2023, avec 94 902 demandes des services soit +6 % par rapport à l'année 2022 et +29,1 % par rapport à 2019, première année du suivi statistique ; 24 209 personnes ont été surveillées par ces techniques (+15 % par rapport à 2022 et +9 % par rapport à 2019). Cette augmentation est selon la commission nationale de contrôle des techniques de renseignement (CNCTR) à mettre en lien avec l'évolution de la menace terroriste mais aussi de la criminalité organisée6(*) ;

· par ailleurs, la loi 2024-850 du 25 juillet 2024 visant à prévenir les ingérences étrangères en France a étendu la possibilité d'appliquer la technique des algorithmes à deux nouvelles finalités en lien avec les ingérences étrangères et la menace cyber. Or le développement de ces techniques nécessite des moyens techniques et humains importants pour en assurer le développement et l'exploitation sur des volumes importants de données (big data).

C. LES OPÉRATEURS : UNE GOUVERNANCE ET DES MISSIONS À CLARIFIER

1. GIP ACYMA cybermalveillance : un acteur efficace en dépit d'une gouvernance à clarifier

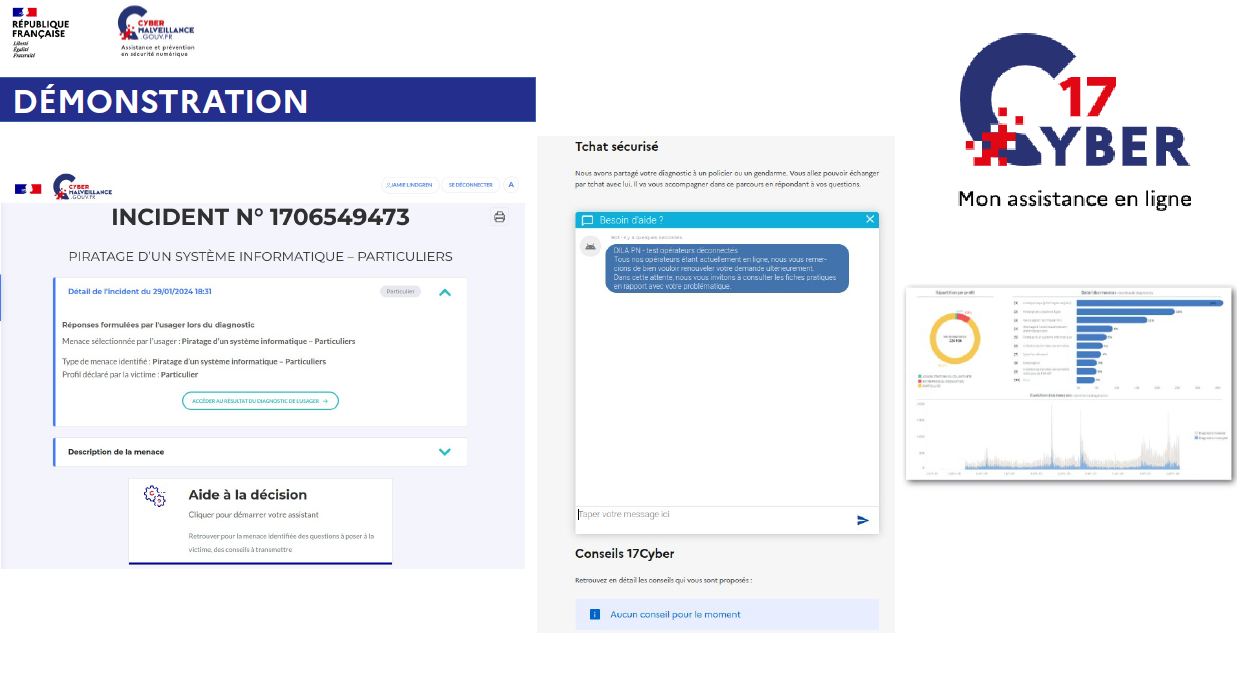

Deux projets emblématiques de la cybersécurité - le filtre anti-arnaque et la plateforme 17Cyber - ont motivé la visite du siège du GIP Acyma pour comprendre les raisons des retards pris sur des dispositifs initialement destinés à entrer en fonction avant les JOP 2024.

Cybermalveillance et 17 Cyber

Deux constats peuvent être faits, qui ne relèvent pas du GIP Acyma :

- La mise en place d'un filtre anti-anarques a été autorisée par la loi dite « SREN »7(*). Alors que ce filtre devait être fonctionnel pour les JOP, l'appel d'offres lancé par la direction générale des entreprises (Bercy) concernant le développement et la gestion du filtre est toujours en cours. Le GIP ACYMA a été écarté de l'appel d'offres alors qu'il était le candidat idéal en termes de compétence et d'outil et qu'il existe un risque que le marché soit remporté par un acteur privé étranger. Pour l'heure, ce service n'est donc toujours pas mis en oeuvre.

- Nous pouvons également regretter que la plateforme 17Cyber n'ait pas été lancée en temps voulu alors qu'elle est opérationnelle depuis le mois mars 2024, dans les délais et les coûts initialement prévus. Alors qu'il s'agissait d'une priorité annoncée pour contribuer à la sécurisation des JOP, la plateforme n'avait pas été inaugurée par le ministre de l'Intérieur qui assure la tutelle de ce dispositif, en raison des événements intervenus en Nouvelle-Calédonie. Puis en juin, la dissolution est intervenue, laissant en suspens le lancement de cette plateforme. Surtout, Il y a toujours urgence à lancer une campagne de diffusion de ce nouvel outil auprès du grand public. La démonstration s'est avérée pleinement opérationnelle et il convenait donc de le signaler au ministre de l'intérieur actuel pour qu'il assure le portage.

Ces constats appellent toutefois une meilleure coordination de la gouvernance entre le SGDSN et les différents ministères de tutelle de l'opérateur.

En dépit de ces problématiques de gouvernance et aléas de la situation politique, il convient de saluer la conduite à son terme par le GIP Acyma, dans le budget et les délais impartis, d'un projet dont la mise en oeuvre est dorénavant effective conformément aux recommandations formulées par vos rapporteurs8(*).

2. L'IHEDN : les réductions d'effectifs envisagées nécessitent une clarification des missions et objectifs

L'Institut des hautes études de défense nationale (IHEDN) est un établissement public national, placé sous la tutelle du Premier ministre, ayant pour mission de développer l'esprit de défense, de participer au renforcement de la cohésion nationale, de sensibiliser aux questions internationales et de contribuer au développement d'une réflexion stratégique portant sur les enjeux de défense et de sécurité. Depuis 2010, ses effectifs ont été réduits, passant de 111 à 86 en 2024, dont 15 mises à disposition, soit 71 ETP (- 22,5 % depuis 2012).

Serait envisagée pour 2025 une réduction de 5 emplois, première étape d'un rabot total de 17 emplois sur trois ans, soit près de 24 % des effectifs actuels. Ne subsisteraient que 54 ETP dans 3 ans, cette trajectoire venant en contrepoint de l'accroissement ces dernières années des activités de formation et d'information avec plus de 2 500 auditeurs, dont 600 étrangers dans le cadre d'une session nationale, de 6 sessions en région dont une en outre-mer, de 8 cycles jeunes dont un en outre-mer, de sessions européennes et internationales, de cycles d'intelligence économique, etc.

Les rapporteurs signalent qu'une telle trajectoire conduirait nécessairement l'institut à reconsidérer ses missions et ses objectifs pour sécuriser son budget à l'avenir, dans un contexte de réduction généralisée des crédits, la problématique n'étant pas tant la baisse des moyens sur 2025 que le risque d'engrenage triennal qu'elle risque d'engendrer.

Toutefois, la situation de l'IHEDN a fait l'objet d'un large débat en commission, le président de la commission rappelant que la fonction stratégique d'influence de cet établissement s'inscrit dans les priorités de la revue nationale stratégique de 2022, au même titre que l'ANSSI participe à la cyberdéfense et Viginum à la guerre contre la désinformation (cf. infra).

* * *

CONCLUSION DES RAPPORTEURS

Compte tenu de l'ensemble de ces observations et des contraintes budgétaires identifiées par les rapporteurs, la commission a émis un avis défavorable à l'adoption des crédits de la mission « Direction de l'action du Gouvernement » relative au projet de loi de finances pour 2025, au bénéfice d'amendements de crédits déposés ultérieurement en soutien au programme 129.

Néanmoins, les rapporteurs entendent souligner que l'avis de rejet prononcé par la commission sur ces crédits du programme 129 ne doit pas altérer le consensus habituel de la commission sur les enjeux de sécurité nationale que représentent la cybersécurité, la lutte contre les ingérences numérique et les fonctions d'appui aux services de renseignement.

Ils ont ainsi pu s'assurer lors de leurs visites, dans les locaux et au contact des équipes opérationnelles de l'ANSSI, de Viginum et de Cybermalveillance, de la pleine mobilisation des équipes et de leurs capacités à relever les défis de l'année 2025. Que ces services soient pleinement assurés du soutien et de la vigilance des rapporteurs sur l'exécution budgétaire de l'exercice 2025 et l'allocation des moyens nécessaires à leurs missions.

TRAVAUX EN COMMISSION

I. EXAMEN DU RAPPORT POUR AVIS EN COMMISSION

Au cours de sa réunion du mercredi 20 novembre 2024, la commission des affaires étrangères, de la défense et des forces armées, sous la présidence de M. Cédric Perrin, président, a procédé à l'examen des crédits de la mission « Direction de l'action du Gouvernement » - programme 129 - Coordination du travail gouvernemental.

M. Olivier Cadic, rapporteur. - Monsieur le Président, Chers Collègues, nous avons entendu ici même en audition publique le Secrétaire général de la défense et de la sécurité nationale (SGDSN) avec les responsables des deux principaux services à compétence nationale dont il a la charge : le directeur général de l'Agence nationale de sécurité des systèmes d'information (ANSSI) et le chef du service de vigilance et de protection contre les ingérences numériques étrangères (Viginum).

Je ne reviendrai donc pas en détail sur les motifs de satisfaction de l'année 2024 concernant la lutte contre les attaques cyber et les ingérences numériques étrangères pour lesquelles nous avons collectivement félicité les services concernés.

Avec l'examen du budget du programme 129 dédié à la coordination du travail gouvernemental, c'est l'année 2025 et l'avenir qui nous préoccupent plus particulièrement avec mon collègue co-rapporteur Michaël Vallet.

À cet égard, je remercie le SGDSN pour sa franchise concernant la contraction des moyens que subira ce programme budgétaire et les choix que ses services devront opérer pour s'adapter. Je les rappelle pour que nous ayons ces chiffres à l'esprit : avec 425 millions d'€ au lieu de 438 millions d'€, les crédits de paiement de l'action n°2 « Coordination de la sécurité et de la défense » subiront en 2025 une baisse de 3 % par rapport à 2024. Sont donc impactés dans ce périmètre budgétaire le coeur de l'activité de défense et de sécurité nationale à savoir les fonds spéciaux qui financent certaines actions des services de renseignement liés à la sécurité intérieure et extérieure (72 millions d'€ en 2025 au lieu de 76 millions d'€ en 2024) et le Groupement interministériel de contrôle (GIC) qui centralise les techniques de renseignement.

Très concrètement les services du SGDSN (principalement l'ANSSI et Viginum) vont devoir fonctionner avec 8 millions d'euros en moins ;

Quant aux effectifs, le plafond d'emplois ne devrait pas évoluer : il reste à 1284 équivalent temps plein (ETP) ainsi que l'a précisé le SGDSN.

Ce contexte nous a conduit à privilégier cette année la méthode du contrôle sur place et sur pièces pour mieux nous rendre compte de la contrainte qui pèsera sur les missions du SGDSN.

S'agissant des services et des opérateurs nous nous sommes rendus aux sièges opérationnels de l'ANSSI, de Viginum et du GIP Acyma qui opère la plateforme Cybermalveillance. À cet égard, mon collègue Michaël Vallet a prévu de revenir plus en détail sur nos observations.

Nous avons également tenu cette année à entendre directement des acteurs de la cybersécurité (Orange cyber défense et plusieurs entreprises du secteur) mais aussi les cibles des attaques dans le secteur hospitalier et universitaire : l'AP-HP et l'université Paris-Saclay.

Concernant la réduction des moyens de l'Institut des hautes études de la défense nationale (IHEDN), le Général de Courrège, nouveau directeur de l'Institut, nous a confirmé une réduction d'effectif de 5 emplois dès 2025 pour une réduction totale de 17 emplois sur trois ans, soit près de 24% des effectifs actuels qui s'établissent à 71 (ETP).

L'argumentaire développé pour obtenir le maintien des effectifs s'appuyait sur des actions réalisées. Mais il ne s'appuyait pas sur l'atteinte d'objectifs pertinents. Compte tenu de l'évolution de nos finances publiques, l'IHEDN gagnerait à s'interroger sur sa raison d'être et à se concentrer sur ses activités stratégiques pour sécuriser son budget à l'avenir.

Dans un contexte de réduction généralisée des crédits, il me paraitrait raisonnable que chacun agisse en responsabilité et cherche à redimensionner les services pour qu'ils restent efficaces, plutôt que de porter une appréciation destinée à sanctuariser plutôt tel budget que tel autre.

Viginum devait passer de 42 à 65 ETPT, il restera à 42.

L'ANSSI avait demandé 35 millions d'€ et 60 ETP notamment pour conduire la réforme nécessaire pour appliquer le projet de loi relatif à la résilience des entités critiques et au renforcement de la cybersécurité, dont fait partie la transposition de la directive NIS2 ; il n'aura que 27 millions d'€ et zéro ETP en plus ;

Selon l'étude d'impact de la directive NIS 2, ce sont 15 000 entités dans 18 secteurs d'activités, contre 500 dans 6 secteurs pour NIS 1, qui entrent directement dans le champ d'application de cette directive. Mais dans sa mise en oeuvre, ce nombre pourrait être multiplié par 2 ou 3, voire plus car les fournisseurs ou prestataires des 15 000 entités initiales pourraient être soumis aux contraintes de la directive par voie contractuelle. Le coût pour les entités concernées de mise en conformité avec les mesures envisagées n'est pas précisé par l'étude d'impact.

Dans une note de présentation d'une version antérieure du projet de loi communiquée aux ministères en mars dernier l'ANSSI estimait à 400 000 € le coût moyen de mise en conformité pour une entité, quelle quelle soit -- ce qui représenterait donc un coût global de 6 milliards d'€ pour les seules entités entrant directement dans le champ d'application du texte -- et envisageait une subvention moyenne de 25 % pour les collectivités territoriales concernées, ce qui supposerait un budget global triennal de 60 millions €/an.

L'ANSSI devra mieux expliquer comment elle compte répondre à la mise en application de la transposition de la directive NIS 2.

Les missions de l'ANSSI n'étant plus précisées dans le projet de loi qui nous a été soumis, il reviendra à la commission spéciale d'obtenir ces précisions.

De plus, notre commission aura à se prononcer sur une probable réduction supplémentaire de crédit que le Gouvernement demandera au Sénat. Le Gouvernement avait en effet déposé un amendement de réduction supplémentaire de 25 millions d'€ de crédits sur le programme 129, avant que la première partie du projet de loi de finances ne soit rejetée. Cet amendement n'a donc pas été examiné à l'Assemblée nationale mais il risque très certainement de revenir au Sénat.

Plus largement, cette question de moyens pose la question de la gouvernance et des missions. On ne peut pas résoudre un problème ponctuellement pour un service indépendamment des autres. Cela nécessite de revoir les objectifs et les missions assignées à tous les services du Premier ministre : ANSSI, Viginum et les opérateurs y compris Cybermalveillance et l'IHEDN.

M. Mickaël Vallet, rapporteur. - Olivier Cadic a évoqué la question des moyens et je vais revenir sur le bilan et les observations que nous avons pu faire lors de nos différentes auditions et visites de site, notamment sur la question des Jeux olympiques et le panorama de la cybermenace, comme nous le faisons tous les ans, avant de revenir sur les enjeux de gouvernance.

Je tiens donc tout d'abord à saluer la réussite de tout l'écosystème cyber et à sa tête l'ANSSI pour le bon déroulement des JOP alors que le niveau de menace était supérieur à celui de Tokyo. Et même largement supérieur avec 55 milliards d'attaques répertoriées par ATOS, en charge du consortium numérique et cyber, contre moins de 5 milliards aux JO de Tokyo en 2021. Cette réussite est notamment liée à l'efficacité et la rapidité des échanges entre les différents opérateurs concernés par l'évènement comme ATOS et Orange Cyberdéfense. Il faut aussi rappeler qu'en plus des 12 millions d'euros consacrés spécifiquement par l'ANSSI, l'agence a en outre sacrifié 30% de ses capacités à la sécurisation des Jeux, par des activités d'audit et d'accompagnement. Par ailleurs 100 % de ses équipes ont été mobilisés pendant l'événement, nécessitant la formation d'agents non spécialistes à la gestion des notifications d'alertes cyber.

S'agissant du panorama des menaces, les chiffres données par l'ANSSI peuvent paraître modestes mais ils ne sont pas contradictoires avec le niveau élevé d'attaques. Ainsi, si « seulement » 548 tentatives d'attaques, dont 83 ont produit des effets, ont été dénombrées par l'ANSSI sur les JO de Paris, c'est sur la base d'une analyse des 55 milliards d'attaques individuelles en ne comptabilisant que les opérations notables qui regroupent elles-mêmes une multitude d'attaques individuelles. C'est notamment le cas des attaques par saturation des réseaux. Je précise qu'il faut faire attention aux chiffres qu'on entend, car il faut comprendre qu'un événement comptabilisé par l'ANSSI peut recouvrir des milliers ou des centaines de milliers d'attaques individuelles tous azimut pour saturer des installations. Ce que je veux relever, c'est que la menace n'a pas été surévaluée au regard de l'absence d'indicent grave, mais que la menace a bien été évaluée, les attaques ont bien eu lieu et le niveau de défense a été à la hauteur.

Dans un contexte marqué par de nouvelles tensions géopolitiques, la cybermenace a continué à évoluer. En 2023, 3 703 événements de sécurité contre 3018 en 2022 ont été portés à la connaissance de l'ANSSI dont 1 112 concernait des incidents contre 832 en 2022.

Les attaques à but lucratif se maintiennent à un niveau élevé avec un nombre d'attaques par rançongiciel supérieur à 30 % par rapport à l'année précédente. Les cibles sont également de plus en plus diversifiées.

À titre d'exemple, le secteur du social est de plus en plus ciblé et devient une source d'inquiétude (exemple : en février 2024, deux opérateurs de gestion du tiers payant ont été victimes d'une cyberattaque affectant les données personnelles de plus de 33 millions de personnes). Ce secteur ne devra pas être négligé dans le cadre de la transposition de la directive NIS 2. Le niveau de maturité des universités et des hôpitaux en matière de cybersécurité demeure très bas, hormis l'AP-HP qui fait figure d'exception grâce à la masse critique que son budget numérique et cyber permet pour développer de bonnes pratiques, notamment celle de consacrer 10% du budget numérique à la cybersécurité. Il faut savoir que ce qu'on a pensé être une cyberattaque sur l'AP-HP cet été a en réalité été une panne d'électricité. C'est très loin d'être le cas dans le secteur hospitalier dans son ensemble mais aussi pour le secteur universitaire et de la recherche, dont nous avons entendu le vice-président en charge du numérique de l'Université Paris-Saclay.

Sur la gouvernance, je reviendrai sur nos visites du GIP Acyma, de Viginum et de l'ANSSI en faisant une observation générale valable pour ces 3 entités, à savoir un manque global de lisibilité des données annuelles dans le plan annuel de performance du SGSDN qu'il s'agisse de la répartition des crédits de personnels ou de la projection pluriannuelle des crédits.

Je formulerais deux constats concernant la plateforme cybermalveillance :

- La mise en place d'un filtre anti-anarques a été autorisée par la loi SREN de 2024. Alors que ce filtre devait être fonctionnel pour les JOP, l'appel d'offres lancé par Bercy (via la DGE) concernant le développement et la gestion du filtre est toujours en cours. Nous pourrions nous émouvoir du fait que le GIP ACYMA a été écarté de l'appel d'offres alors qu'il était le candidat idéal en termes de compétence et d'outil et qu'il existe un risque que le marché soit remporté par un acteur privé étranger. Pour l'heure, ce service n'est donc toujours pas mis en oeuvre.

- Nous pouvons également regretter que la plateforme 17Cyber n'ait toujours pas été lancée alors qu'elle est prête depuis mars de cette année. Le lancement de cette plateforme devient urgent car elle pourra pallier la disparition de certains centres de réponse cyber régionaux qui arrivent au bout de leur financement par le plan France Relance en 2024 et qui ne seront probablement pas conservés par un certain nombre de régions. Surtout, alors qu'il s'agissait d'une priorité annoncée pour contribuer à la sécurisation des JO, la plateforme n'a toujours pas été inaugurée par le ministre de l'Intérieur qui assure la tutelle de ce dispositif. Il y a toujours urgence et il convient donc de le signaler au ministre actuel.

Concernant Viginum, il faut signaler que pour la première fois depuis sa création en 2021, le budget de VIGINUM ainsi que ses effectifs ne vont pas augmenter. Une telle stagnation nous paraît inquiétante alors que les manipulations de l'information continuent de croître quantitativement et qualitativement grâce notamment à l'intelligence artificielle.

L'ANSSI va également devoir faire face à une forte contrainte budgétaire : elle devra renoncer à 8 millions d'euros (par rapport aux 35 millions de besoin initial) et elle ne pourra pas recruter d'agent supplémentaire (par rapport aux 20 ETPT supplémentaires prévus). Contrairement à ce qu'on nous dit, c'est compliqué de faire mieux avec moins. Cette contrainte budgétaire emporte nécessairement des renoncements de la part de l'agence sur divers sujets :

- la préparation de la transposition de la directive NIS 2 : le passage à l'échelle qui était annoncé au sein du dernier rapport devra être retardé ;

- le maintien de son expertise de pointe : la création d'un laboratoire dédié à l'intelligence artificielle devra être retardée ;

- la création d'un second centre de données sécurisées devra être reportée ;

- l'agence ne pourra pas non plus continuer à étendre sa couverture des ministères, ni faire l'acquisition de nouveaux téléphones sécurisés.

Par ailleurs, l'élection récente de Donald Trump est un signal d'alerte pour l'ANSSI qui, selon nous, devra s'interroger sur son niveau de coopération futur avec les agences cyber américaines. Face à l'extraterritorialité du droit chinois, l'ANSSI devra également rester très vigilante à ce que des données et des matériels critiques restent bien dans l'escarcelle d'opérateurs français.

S'agissant de la transposition de la directive NIS 2, celle-ci élargit considérablement le nombre d'acteurs soumis à des obligations en matière de cybersécurité par rapport à NIS 1. Nous pouvons déplorer l'absence de réalisation d'un bilan préalable de NIS 1. C'est une maladie française que l'absence d'évaluation avant de passer à l'étape suivante.

Cette observation n'est pas anodine sur le plan des moyens quand on sait que malgré les fonds spécifiquement attribués à la sécurisation des JOP (12 millions d'euros), l'Agence a dû sacrifier 30% de ses autres activités d'audit et d'accompagnement au profit des JOP. Par ailleurs, elle a dû mobiliser 100% de ses équipes pendant l'évènement, s'obligeant à former des salariés non spécialistes à la gestion des notifications d'alertes cyber.

Il me semble par ailleurs important que l'ANSSI fasse un travail d'estimation du coût associé à chaque mesure de sécurité que les entités concernées par NIS 2 devront mettre en place. D'autant plus que les collectivités territoriales seront également concernées.

Nous nous pencherons lors de l'examen du projet de loi sur le projet de l'ANSSI de ne pas sanctionner des manquements à la directive NIS 2 pendant une durée de trois années à compter de la transposition du texte ; ce qui pourrait laisser impunis des graves dysfonctionnements de la part des entreprises concernées, surtout si elles étaient déjà soumises à NIS 1.

Pour conclure, je voudrais rappeler que plus généralement la coordination interministérielle en matière de défense et de sécurité nationale doit s'intégrer dans une stratégie commune à tous les ministères concernés et bénéficier d'un portage politique plus affirmé. J'ai mentionné l'absence d'impulsion politique en ce qui concerne le 17Cyber. Cette question se reposera lorsqu'il faudra porter la révision de la stratégie de cybersécurité et lancer une nouvelle stratégie en matière de lutte contre les manipulations de l'information qu'on nous a promise pour 2025.

Au bénéfice de ces observations, nous vous proposons l'adoption des crédits de la mission « Direction de l'action du Gouvernement » mais en regrettant la baisse des moyens sur ces sujets si sensibles qui ont des effets extrêmement concrets dans le quotidien de la population.

M. Cédric Perrin, Président. - Je remercie les rapporteurs.

M. Pascal Allizard. - Je remercie nos collègues pour ce rapport extrêmement clair. Ma question porte sur l'intervention de notre collègue Olivier Cadic car je n'ai pas bien compris sa charge ou son propos concernant l'IHEDN et un certain nombre d'institutions qui rentrent dans le périmètre. Dans cette commission nous portons un principe que le Président rappelle à juste titre qu'il faut essayer de gagner la guerre, avant la guerre, et les outils dont vous nous parlez ce matin sont des outils d'influence qui permettent de travailler à cette mission. Je m'interroge sur le fait que nous votions les crédits en l'état. Peut-être aurions-nous pu envisager comme pour l'audiovisuel public et France Média Monde de réfléchir à un amendement. D'ailleurs notre collègue Mickaël Vallet ne l'a pas complètement dit mais est resté ouvert dans sa conclusion. Je suis donc perplexe sur le propos concernant l'IHEDN, que j'ai deux bonnes raisons de connaître, car j'ai été auditeur en 2008 et que je représente le Sénat au conseil d'administration.

L'institution a-t-elle failli dans sa mission ? Et si tel n'est pas le cas je ne cache pas que je suis tenté de m'abstenir sur ce rapport.

Mme Hélène Conway-Mouret. - Je suis d'accord que la situation budgétaire appelle des efforts mais je n'adhère pas à toutes les économies surtout quand je pense qu'elles ne sont pas justifiées. J'ai déjà questionné le ministre des armées, dont ce n'est pas les compétences puisque l'IHEDN relève du Premier ministre. Je pensais que le ministre au vu du rôle de l'Institut de rassembler et préparer des hauts fonctionnaires, des militaires et des civils, dont j'ai fait partie comme plusieurs d'entre-nous, pouvait également prendre position. J'ai bénéficié des enseignements de l'IHEDN pas seulement sur le plan professionnel mais également personnel. C'est une entité conçue en 1936 qui a un vrai rôle compte tenu de l'importance d'une mobilisation globale, comme le rappelait tout à l'heure Roger Karoutchi, où nous avons besoin de toute la population. La mission de l'IHEDN, c'est une pédagogie sur la préparation et la conduite de la guerre pour les non militaires. C'est la deuxième fois que l'institut est visé par des économies à réaliser. D'autres instituts ont disparu et dans ce cas si l'IHEDN perd de son attractivité, au regard du coût des formations, il sera remplacé par quoi ? C'est une tentation du moment de démembrer des institutions qui existent depuis des décennies pour les remplacer par autre chose. Donc quelles économies faisons-nous ? Il y a maintenant une académie des hautes études diplomatiques qui n'existait pas et nous avons créé une académie de l'École militaire qui n'existait pas non plus. Cela coûte. Donc je ne vois pas où sont les économies si elles sont transférées vers d'autres postes, sauf à vouloir remodeler tout ce qui existait avant 2017.

M. Rachid Temal. - Je partage les propos de mes deux collègues sur l'importance de cet institut et je précise que je n'y ai pas suivi de formation. On ne peut pas se demander si les élus sont sensibles aux enjeux majeurs qui se profilent et retirer un outil qui fonctionne. Il y a là une contradiction. Je soutiens la démarche d'un amendement.

Le deuxième point que je souhaite aborder est celui des influences étrangères malveillantes sur lesquelles j'ai fait un rapport avec notre collègue Dominique de Legge. Nous avons salué le travail de Viginum et nous souhaitions que le travail de ce service se développe. Or le Gouvernement décide de lui couper les ailes. On ne peut pas voter ce dispositif en l'état car c'est encore une incohérence. Plus que jamais la guerre informationnelle se répand et nos partenaires, notamment américains et britanniques, citent Viginum comme une référence. Or ce service, c'est seulement 50 ETP, dont une quarantaine sur les opérations. Renforcer ces capacités est un investissement plus que nécessaire, donc je souhaite que l'on puisse faire un abondement de crédits vers un organisme qui a prouvé son efficacité et dévoilé de nombreuses opérations de manipulation en publiant d'excellents rapports techniques.

M. Ronan le Gleut. - L'IHEDN a pour mission de promouvoir l'esprit de défense et sa force est de rassembler des civils et des militaires travaillant ensemble non seulement sur les enjeux stratégiques, la BITD mais aussi sur des sujets académiques, politiques ou du monde des médias. Les officiers supérieurs qui sont auditeurs du Centre des hautes études militaires participent à la session nationale de l'IHEDN, c'est essentiel car ce seront nos futurs généraux. Face au durcissement de la conflictualité, il est important que les civils en prennent conscience et aucune autre institution que l'IHEDN n'offre ce cadre. C'est pourquoi nous avons besoin plus que jamais de cet institut.

M. Roger Karoutchi. - Je n'ai pas été auditeur de l'IHEDN, mais pourquoi faut-il casser quelque chose qui fonctionne ? L'IHEDN a un rôle essentiel car la société civile doit être mobilisé. Je pense à l'« IHEDN jeunes », c'est un outil performant auprès des étudiants. Faisons en sorte que cette institution de 90 ans continue à bien fonctionner car c'est essentiel pour l'avenir de notre défense.

Mme Valérie Boyer. - Nous discutons ce matin essentiellement de l'influence de la France. Il est absolument nécessaire de développer le lien armée-Nation. On ne peut pas balayer un outil qui fonctionne et qui s'est développé régionalement. Le modèle de l'IHEDN a d'ailleurs été copié pour la justice, la sécurité intérieure et la diplomatie. Je ne souscris donc pas aux propos tenus contre l'institut.

M. Cédric Perrin. - Je redonne la parole à Pascal Allizard que je félicite pour son élection à la présidence de la délégation française de l'assemblée parlementaire de l'organisation pour la sécurité et la coopération en Europe (OSCE).

M. Pascal Allizard. - Merci chers collègues. Au vu des interventions de nos collègues, serait-il possible de suspendre l'examen de ce rapport et d'y revenir la semaine prochaine ?

M. Ludovic Haye. - Je voudrais enfoncer le clou, car il y a des pistes d'économie qui sont néfastes quand elles sont appliquées au mauvais endroit. Le lien armée-Nation évoqué par ma collègue Valérie Boyer s'opère par différents biais : l'IHEDN jeunes par exemple, le service national universel qui va rencontrer de grandes difficultés et le service militaire que nous avons connu qui n'existe plus. Il ne reste plus par défaut que les préparations militaires pour les jeunes qui souhaitent faire un premier pas vers nos armées.

S'agissant de Viginum et de l'ANSSI, je pense que nous avons raté le train des Gafam, alors ne ratons pas celui de l'intelligence artificielle qui est un sujet relié à celui des manipulations de l'information.

Mme Hélène Conway-Mouret. - Je voulais rappeler la présence d'officiers supérieurs qui sont des auditeurs étrangers qui passent un an en France à l'IHEDN. C'est un outil d'influence très important.

M. Cédric Perrin. - Je voudrais ajouter que les missions de l'IHEDN s'inscrivent dans les priorités de la revue nationale stratégique de 2022. Je cite le Président de la République : « je veux qu'en 2030 la France ait conforté son rôle de puissance d'équilibres, unie, rayonnante et influente ». Y concourt l'IHEDN au même titre d'ailleurs que l'ANSSI participe à la cyberdéfense et Viginum à l'influence.

L'IHEDN participe à cette fonction stratégique d'influence. Je voudrais rappeler quelques chiffres concernant les propos du rapporteur sur une nécessité d'introspection de l'Institut. Depuis 2010, les effectifs ont été réduit très fortement, de 111 il y a quelques années à 86 en 2024, dont 15 mises à disposition, soit 71 ETP. C'est une baisse de 22,5 % depuis 2012. Et là on leur réappliquerait une nouvelle diminution de 24 %. On peut donc dire que l'Institut a déjà fait sa réorganisation et son introspection.

Je propose que l'on continue à défendre une continuité stratégique, c'est pour cela que nous avons cette discussion. On a parlé de l'ANSSI, de Viginum et de l'IHEDN, mais ce ne sont pas les seuls. Ce sont des acteurs de l'esprit de défense et de la cohésion nationale, de la lutte contre la désinformation et c'est au nom d'une approche globale qu'il nous faut construire nos outils d'influence.

Je rappelle que l'objet du rapport est de refléter l'avis de l'ensemble de la commission. Donc réfléchissons-y, le cas échéant en reportant si vous le souhaitez. Je consulte les rapporteurs sur ce point, faute de quoi, je pense que nous serons plusieurs à vouloir déposer un amendement en nos noms personnels dans un esprit transpartisan sur ce sujet.

M. Mickaël Vallet. - L'appréciation de mon collègue co-rapporteur sur l'IHEDN lui appartient et il y reviendra. À titre personnel, comme l'a remarqué Pascal Allizard, je ne vois pas d'obstacle à voter le fait que les crédits sont insuffisants et qu'il faut les augmenter. Mais comme disait Lacan, la réalité c'est quand on se cogne. Donc où va-t-on prendre les recettes ?

Ce débat ne doit pas altérer le consensus que nous avons habituellement sur les crédits du programme 129 et les enjeux de cybersécurité.

Sur l'IHEDN, ce que nous dit son directeur, ce n'est pas tant la baisse des moyens sur 2025 que l'engrenage triennal que cela risque d'engendrer de manière conséquente.

C'est ce que j'ai dit pour Viginum et l'ANSSI, ce dernier devant renoncer à certains équipements. Plutôt que de reporter d'une semaine, prenons le temps de régler le sujet aujourd'hui.

M. Olivier Cadic. - Sur le fond, je vis dans un pays, l'Angleterre, où lorsqu'il y a un conflit d'intérêt ou que l'on est concerné, on se déporte. Je regarde cela de manière totalement neutre. J'ai beaucoup de respect pour l'institution. Beaucoup des anciens auditeurs ont rappelé la qualité et l'apport de l'IHEDN. Je ne le conteste pas. La question est qu'il y a des mesures d'économie pour tout le monde du fait de l'état de nos finances publiques. Donc la question qui s'est posée en audition est celle des objectifs et de la mission sur le long terme. Ce sont ces éléments d'analyse que j'attendais et que je n'ai pas eu. C'est pour cela que j'ai appelé à s'interroger sur la raison d'être de l'Institut et à se recentrer sur ses activités stratégiques pour sécuriser le budget de l'IHEDN à l'avenir. Dans une entreprise, quand on a le chiffre d'affaires qui baisse on se pose la question de ses missions. On se reconfigure, c'est cela que j'attendais.

Par rapport à la problématique du programme 129, l'ANSSI, Viginum, comme l'a rappelé Rachid Temal, il y a de vrais besoins. Ce budget est un coup d'arrêt à une mission qui est essentielle comme l'a rappelé sa commission d'enquête. Le développement de Viginum est stoppé. Ce n'est pas à nous de faire ce choix, c'est au Gouvernement. A faire un choix, c'est sur Vigninum que je remettrais des crédits.

M. Olivier Cigolotti. - Il faut le temps nécessaire de la réflexion s'il faut préparer un amendement.

M. Rachid Temal. - Avec Michaël Vallet nous partageons une approche cohérente de cette loi de finances puisque nous ne sommes pas caution de ce budget d'austérité. Sur Viginum, que je connais mieux que l'IHEDN, le rapport que j'ai fait avec Dominique de Legge préconisait d'en renforcer les moyens. Respectons les rapporteurs et je propose que nous portions le message dans l'hémicycle, pourquoi pas au moyen d'un amendement transpartisan.

M. Mickaël Vallet. - Nous pourrions proposer de ne pas adopter les crédits. Ce serait à la commission de prendre position ? C'est ma première question.

Deuxièmement, nous pouvons par avance faire savoir que nous ne serons pas d'accord avec un amendement gouvernemental consistant à aggraver la baisse des crédits de ce programme.

Troisièmement, si nous voulons augmenter les crédits, il pourra y avoir un amendement pour renforcer Viginum, le cas échéant transpartisan, et un autre pour soutenir l'IHEDN.

Sur le reste des analyses, il ne me semble pas qu'il y ait de contradictions sur le bilan des insuffisances que nous avons identifiées.

M. Cédric Perrin. - Les rapporteurs souhaitent-ils amender maintenant, l'idée étant que le transfert de crédit provienne du programme 308 qui finance un certain nombre d'autorités administratives indépendantes.

Mme Hélène Conway-Mouret. - Votre constat est-il celui d'une insuffisance de crédit, ce qui clarifierait la question, et ensuite il y aura un débat en séance sur la base d'un amendement ?

M. Akli Mellouli. - Le problème sera le même dans tous les programmes ou un amendement prévoit de retirer à un programme pour donner à un autre.

M. Olivier Cadic. - Nous avons bien identifié dans le rapport les contraintes causées par ce budget. Je ne vois pas d'inconvénient à ce que la commission se prononce sur cette base. Je ne souhaite pas entrer dans une logique de ponction sur un programme pour en abonder un autre.

M. Cédric Perrin. - Je propose que nous donnions un avis défavorable à l'adoption des crédits du programme 129 puis que chacun prenne ses responsabilités pour déposer un amendement en séance.

La commission a donné un avis défavorable à l'adoption des crédits du programme 129.

II. AUDITION EN RÉUNION PLÉNIÈRE

Au cours de sa réunion du mercredi 6 novembre 2024, , la commission des affaires étrangères, de la défense et des forces armées, sous la présidence de M. Cédric Perrin, président, a entendu MM. Stéphane Bouillon, secrétaire général dde la défense et de la sécurité nationale (SGDSN), Vincent Strubel, directeur général de l'Agence nationale de sécurité des systèmes d'information (ANSSI) et de Marc-Antoine Brillant, chef du Service de vigilance et de protection contre les ingérences numériques étrangères (Viginum).

M. Cédric Perrin, président. - Nous poursuivons nos auditions sur le projet de loi de finances pour 2025 en entendant ce matin M. Stéphane Bouillon, secrétaire général de la Défense et de la Sécurité nationale (SGDSN), sur les crédits du programme 129 relatifs à la coordination de la sécurité et de la défense.

Il s'agit ici d'un ensemble de moyens permettant au SGDSN d'assurer ses trois missions principales, à savoir l'organisation des conseils de défense et de sécurité nationale, la coordination interministérielle pour prévenir les crises et, enfin, la sécurité des systèmes d'information et la protection contre les ingérences numériques étrangères.

Vous disposez à cet effet de deux services à compétence nationale, dont les chefs vous accompagnent aujourd'hui. Il s'agit de M. Vincent Strubel, directeur général de l'Agence nationale de sécurité des systèmes d'information (ANSSI), qui est auditionné pour la première fois par notre commission depuis sa nomination en janvier 2023, et de M. Marc-Antoine Brillant, chef du service de vigilance et de protection contre les ingérences numériques étrangères (Viginum).

J'ajoute que vous assurez la tutelle de l'Institut des hautes études de défense nationale (IHEDN), bien connu de nos collègues. Je le précise car je ne doute pas que vous serez interrogé à son sujet en raison de la réduction brutale de ses moyens qui est envisagée pour les années à venir.

Nous attendons donc que vous nous présentiez votre budget pour 2025 en nous expliquant précisément les différences entre ce que vous escomptiez pour accompagner la croissance de Viginum et la réalité de l'enveloppe qui vous est allouée. Avec 425 millions d'euros au lieu de 438 millions d'euros, les crédits de paiement de l'action 2 « Coordination de la sécurité et de la défense » subiront en 2025 une baisse de 3 % par rapport à 2024. Vous nous direz quelles contraintes ou renoncements cette évolution impose.

Cette situation est paradoxale car nous savons combien l'année 2024 a mobilisé vos services, tant en matière de cybersécurité que de lutte contre les menaces informationnelles pour assurer le bon déroulement des élections européennes et législatives ainsi que des Jeux olympiques. Elle l'est d'autant plus que l'année 2025 devrait entraîner un accroissement de l'activité de l'ANSSI et de Viginum. Je pense au projet de loi relatif à la résilience des infrastructures critiques et au renforcement de la cybersécurité, pour l'examen duquel le Sénat va créer une commission spéciale. Je pense aussi à la préparation d'une stratégie nationale de lutte contre les manipulations de l'information, que la commission d'enquête sénatoriale sur les politiques publiques face aux influences étrangères appelait de ses voeux. Je ne reviendrai évidemment pas sur les évènements de cette nuit aux États-Unis, qui ne devraient pas améliorer la situation en matière de lutte informationnelle et de coopération dans un certain nombre de domaines qui vous concernent plus particulièrement, mais peut-être nous en direz-vous quelques mots.

Mes collègues auront certainement beaucoup de questions à vous poser, à commencer par Olivier Cadic et Mickaël Vallet, rapporteurs pour avis du programme 129.

Je rappelle que cette audition fait l'objet d'une captation vidéo retransmise sur le site internet et les réseaux sociaux du Sénat, puis consultable en vidéo à la demande.

M. Stéphane Bouillon, secrétaire général de la Défense et de la Sécurité nationale. - C'est pour nous un devoir républicain que de venir vous présenter comme chaque année le bilan et les orientations du SGDSN dans son ensemble et dans ses composantes opérationnelles.

S'agissant du bilan, l'impeccable déroulement des Jeux olympiques et paralympiques de Paris a bien sûr constitué notre résultat le plus marquant en 2024. Il s'agissait de notre priorité. Nous y avons travaillé en lien étroit avec la délégation interministérielle aux Jeux olympiques et paralympiques (DIJOP) pendant plus de deux ans, à la fois en tant qu'opérateurs et au titre de la coordination interministérielle dans le champ de la défense et de la sécurité nationale.

Tout s'est bien passé - ou presque - dans notre champ d'action comme dans tous les autres et nous en sommes fiers. Le succès de la gestion de la sécurité et de la cybersécurité des Jeux a permis l'esprit de fête qui a régné à Paris et sur tous les sites de compétition cet été, l'engouement du public pendant les épreuves et le formidable bilan de nos athlètes, grâce à la mobilisation de tous, acteurs publics, acteurs privés et citoyens.

Heureusement, car certains incidents étaient inquiétants : les trois attentats qui ont été déjoués par la direction générale de la sécurité intérieure (DGSI) au printemps, directement en lien avec les Jeux olympiques ; l'individu d'origine russe qui s'est blessé en manipulant des explosifs dans un hôtel de Roissy-en-France le 3 juin ; les sabotages sur l'infrastructure des lignes à grande vitesse le 26 juillet, le jour même de l'ouverture des Jeux ; et le nombre de manoeuvres de désinformation pour dissuader les visiteurs et déstabiliser notre société, qui a largement crû depuis l'automne 2023.

Le rehaussement de nos boucliers cyber a été très utile car plusieurs attaques pour espionner ou saboter des infrastructures critiques ont été constatées. Tous ces dispositifs nous ont également été précieux pour les élections européennes et législatives. Ils étaient déjà en place lors des élections européennes, ce qui nous a permis d'être efficaces. Compte tenu de la surprise qu'a constitué pour beaucoup de monde, y compris pour nos adversaires, la dissolution de l'Assemblée nationale, les élections législatives ont été moins attaquées.

Au SGDSN, nous nous sommes particulièrement intéressés à l'organisation de la gouvernance de la sécurité des Jeux pour vérifier sa pertinence. Tout le champ devait être couvert. Chaque entité, dans le cadre de ses compétences, devait pouvoir disposer d'une structure d'information et de décision opérationnelle, mais il fallait aussi éviter les redondances et les concurrences entre les différents centres de commandement - il y en avait beaucoup - et, pire, une mauvaise coopération.

Dans cette perspective, nous avons monté au printemps un exercice qui a permis de valider le dispositif mis en oeuvre. De fait, ces centres, Paris 2024, les collectivités territoriales, les services publics et l'État ont travaillé ensemble de façon fluide, bien coordonnée, sous l'égide du délégué interministériel aux Jeux, du préfet de police, des préfets de Paris et des départements concernés et du Centre national de sécurité des Jeux au niveau ministériel. Ils ont été efficaces et cette leçon nous sera utile pour le futur. Mes services ont également élaboré un bilan des actions menées pour ce qui concerne le SGDSN en lui-même.

S'agissant de la protection et de la sécurité de l'État, la direction en charge a conduit très en amont une politique de préparation des acteurs à la gestion de crise et à l'anticipation. Elle a conçu des outils d'aide à la décision avec une doctrine, des scénarii de crise et un mémento pour travailler efficacement en cas de crise, organisé des exercices pour les valider, géré la sécurisation des réseaux à tous les niveaux - réseaux électriques, de télécommunications, y compris par satellite, de distribution d'eau et de paiement électronique -, mené des expérimentations technologiques, notamment dans la détection de matières nucléaires, radiologiques, biologiques et chimiques (NRBC) et la surveillance des drones, surveillé la formation de centaines de chiens à la détection d'explosifs et assuré la veille pendant les Jeux, se tenant prête à contribuer, en cas de besoin, à une cellule interministérielle de crise au service du Premier ministre.

En tant que chef de file national pour la cybersécurité, l'ANSSI a mené un important travail de diagnostic et de prévention pour la protection des systèmes d'information des principaux acteurs des Jeux, très en amont. Les vulnérabilités des systèmes ont été testées - et c'est heureux, car il y avait du travail - et corrigées. Des sondes ont été placées aux bons endroits, tandis que des pare-feux ont permis d'entraver de nombreuses attaques à temps. Au total, le relèvement de nos défenses a permis d'éviter ou de limiter beaucoup d'attaques.

Pour cela, l'ANSSI a veillé à l'excellente coordination entre acteurs publics et privés nationaux, européens et internationaux. Peu d'entre eux se connaissaient avant d'entrer dans la préparation des Jeux et cette expérience va nous permettre, grâce à la collaboration et à la confiance établies à cette occasion, de faciliter, par exemple, l'application de la directive NIS 2, dont le projet de loi de transposition en droit français vous a été soumis.

Concernant la lutte contre les manipulations de l'information, Viginum a démontré au public que les acteurs étrangers habituels de la désinformation ont tenté de nuire à nos intérêts fondamentaux en présentant une France incapable d'assurer le bon déroulement des Jeux, car en proie à des émeutes, à l'insécurité et au terrorisme et envahie par les punaises de lit. Des autocraties ont aussi tenté d'instrumentaliser les Jeux pour obtenir des avantages géopolitiques dans le cadre des conflits en cours.

En juillet, l'ANSSI a réussi à bloquer une attaque qui visait à prendre le contrôle de l'ensemble des panneaux d'informations variables en France. Des actions ont aussi été conduites pour faire face aux systèmes autocratiques, beaucoup plus organisés et directifs, laissant moins de place à l'initiative privée que le nôtre.

Dans ce cadre, Viginum a su travailler étroitement avec d'autres services de l'État, dont la préfecture de police de Paris, la DGSI, le ministère de l'Europe et des affaires étrangères, le ministère des sports et le ministère des transports, ainsi qu'avec beaucoup de partenaires étrangers pour faire face à ces opérations. Nous avons, dans ce domaine, une excellente coopération avec les uns et les autres.

Je ne veux pas oublier le travail de l'opérateur des systèmes d'information interministériels classifiés (OSIIC), qui s'est employé à ce que toutes les autorités puissent à tout instant communiquer entre elles, en toute discrétion et où qu'elles soient.

L'excellent bilan sécuritaire des Jeux tient sans doute tant à cette préparation en amont qu'à la mobilisation exceptionnelle et historique de notre pays, avec le concours de ses alliés, non seulement pour la sécurité, mais aussi pour l'accueil et l'hébergement des athlètes et des spectateurs, leur transport et leur santé. Je mesure ce succès aux félicitations sincères reçues de nos amis britanniques, qui ont organisé les Jeux en 2012, et américains, qui les organiseront en 2028. Ces Jeux sont ainsi l'illustration de ce que notre pays, qui doute si souvent de lui-même, est capable de construire et de réaliser. En ces temps difficiles, cela peut donner confiance.

S'agissant de l'état de la menace, j'ai relu, pour préparer mon propos, le compte rendu de mon audition l'année dernière. Je n'ai hélas pas grand-chose à en retrancher. Au contraire, les menaces s'accroissent et nous sommes mobilisés face à elles. Bien sûr, l'élection de Donald Trump aux États-Unis cette nuit va rebattre toutes les cartes. La Russie impérialiste gagne des points dans sa guerre en Ukraine sur le plan militaire, sur le plan diplomatique - grâce aux BRICS, qui ont rompu son isolement - et sur le plan économique - grâce au contournement des sanctions et à sa résilience. Dans ce domaine, que va faire Trump ? Comment et quand cette guerre prendra-t-elle fin ? Quelles en seront les conséquences pour l'Europe ? Nous entrons évidemment dans une période très complexe.

J'ajoute qu'en Afrique, la Russie continue à acquérir de l'influence grâce à la manipulation de l'information et à sa présence militaire. Même si elle est inefficace contre le terrorisme, elle protège les juntes qui sont arrivées au pouvoir. Par ailleurs, il y a toujours un risque d'embrasement du Proche-Orient autour du conflit entre l'Iran et Israël. Outre le retour de Donald Trump, l'éviction hier du ministre israélien de la défense, Yoav Gallant, aura des conséquences. Tout ceci entraîne un risque de prolifération nucléaire dans bon nombre de pays et de multiplication des conflits régionaux, qui, évidemment, ne peut que nous inquiéter pour les années à venir.

La 29ème Conférence des parties (COP29) à Bakou se présente mal, alors que les manifestations du réchauffement de la planète s'aggravent : incendies, inondations, cyclones de plus en plus ravageurs, pénuries d'eau, etc. Nous en sommes et en serons victimes. Les pénuries d'eau actuelles en Guyane, après celles qui ont touché Mayotte l'an dernier, le démontrent amplement.

Nous travaillons donc plus ardemment sur la réforme de la planification de nos réactions aux crises et aux catastrophes pour la rendre plus lisible et opérante, ainsi que sur la stratégie nationale de résilience afin d'amener l'État, les collectivités territoriales, les entreprises et les citoyens à se préparer collectivement. Nous en parlerons évidemment dans le cadre de l'examen du projet de loi sur la résilience des entités critiques, en application de la directive européenne sur ce sujet.

Les résultats de l'élection présidentielle américaine vont changer la relation entre les États-Unis et le reste du monde autour de quelques déterminants. Ils sont engagés dans une compétition agressive avec la Chine pour conserver leur leadership mondial, économique et militaire. Dans ce contexte, si j'en crois ce que disait le candidat qui vient d'être élu, le sort des Européens ne constituera pas une priorité. Nous sommes même engagés dans une forme de rivalité économique, comme l'a souligné Donald Trump. L'adoption de l'Inflation Reduction Act par l'administration Biden en était déjà une première traduction. L'annonce par Trump de nouveaux droits de douane sur les importations européennes, sa méfiance envers l'Otan et notre dépendance vis-à-vis des États-Unis pour nos approvisionnements en énergie, en matières premières et en métaux rares nous laissent entrevoir, pour la France et pour l'Europe, des temps agités. Évidemment, le SGDSN est très engagé sur ces sujets de sécurité économique, en lien avec le ministère de l'économie et des finances.

L'Europe, elle, se partage entre ceux qui pensent qu'elle doit se renforcer et ceux qui considèrent qu'il n'y a point de salut en dehors de l'atlantisme. Le Parlement européen et la nouvelle Commission européenne vont être confrontés à la recherche d'un nouveau modèle économique, moins naïf et plus souverain, d'autant que l'économie européenne souffre des prises de position passées. Je pense, entre autres, à la fin des véhicules thermiques en 2035, au projet de traité avec le Mercosur et aux taxonomies, certes vertueuses, mais qui entravent nos entreprises.

Le rapport Draghi est un signal d'alarme et, en même temps, un signal d'espoir, dans la mesure où il évoque des pistes pour restaurer notre compétitivité. Mais pour l'instant, nous sommes bel et bien en train de perdre les batailles de l'innovation, de l'intelligence artificielle, du spatial, de l'autonomie alimentaire et de l'autonomie stratégique, alors que le monde se repolarise en blocs ; nous perdons donc progressivement notre souveraineté.

Dans ce contexte, les menaces hybrides se sont renforcées. Attaques cyber et désinformation constituent des armes pour que les autocraties gagnent la guerre sans avoir à combattre. En 2025, le SGDSN veillera encore à une solide coopération interministérielle pour nous en protéger. Les deux stratégies qui sont lancées, l'une en matière cyber, l'autre en matière de lutte contre les manipulations d'information, ont pour objectif de renforcer le travail de l'administration et l'organisation de notre gouvernance et de travailler sur les relations que nous pouvons avoir avec nos alliés pour être plus forts, coordonner nos efforts et renforcer notre protection et notre efficacité dans ce domaine, y compris en s'ouvrant vers le monde académique et l'éducation des citoyens à la cybersécurité ou à la compréhension de ce qu'ils lisent sur les réseaux sociaux, pour mieux se protéger de ces attaques. Évidemment, nous continuerons à travailler avec nos alliées, les démocraties, qui sont les cibles premières ; nous l'avons vu hier encore aux États-Unis.

Enfin, je ne saurais omettre le risque d'attentat. Même si nous avons levé, dans Vigipirate, un certain nombre de mesures de surveillance et de vigilance adaptées aux manifestations sportives et aux grands rassemblements de public après les Jeux olympiques, le Premier ministre a souhaité maintenir le niveau le plus élevé, urgence attentat, compte tenu de la situation internationale, qui peut catalyser la menace endogène.

Dans ce contexte durablement incertain, le SGDSN est plus que jamais concentré sur ses missions. Elles sont triples : celles qui relèvent du secrétariat des conseils présidés par le Président de la République, le conseil de défense et de sécurité nationale, le conseil des armements nucléaires ou le conseil de politique nucléaire, qui est désormais rattaché, aux termes de la loi que vous avez votée, au SGDSN ; celles qui relèvent de l'animation de politiques interministérielles - et donc du Premier ministre -, comme la planification de sécurité nationale ou l'anticipation des crises - et nous travaillons fortement sur ce qui peut se passer dans les prochains mois et années, la sécurité économique conjointement avec Bercy ou l'instruction des demandes d'exportation de matériels de guerre et de biens à double usage, le rapport qui vous indiquera ce qui a été décidé dans le cadre de la commission interministérielle que j'ai l'honneur de présider devant vous être présenté, je crois, le 26 novembre prochain ; enfin, les missions des opérateurs interministériels dont j'ai parlé.

Dans cette optique, nous avons beaucoup travaillé à la préparation du projet de loi qui vous est soumis et que j'ai cité devant vous à plusieurs reprises, qui transpose trois directives européennes, REC, NIS2 et DORA, et doit nous permettre de renforcer la protection de la Nation et notre résilience collective. La directive REC vise à assurer la continuité d'activité des quelque 300 opérateurs d'importance vitale, c'est-à-dire de ceux qui sont utiles à la maîtrise d'une crise, tandis que la directive NIS 2 porte sur la cybersécurité des 15 000 entités importantes ou essentielles dont l'interruption des systèmes informatiques bloquerait les services aux usagers et entraverait donc lourdement et durablement notre activité et que la directive DORA vise à améliorer la résistance des institutions financières, des banques et des compagnies d'assurance.

Ce projet de loi a été préparé en collant aux plus près aux directives et en évitant la surtransposition, qui est souvent le péché mignon de l'administration française - je ne suis pas sûr, d'ailleurs, qu'il soit mignon -, car elle créerait des inégalités entre nos voisins et nous. Pour autant, il nous dotera d'outils qui seront collectivement très utiles.